Аутентификация и авторизация

Содержание:

- Введение

- Введение

- Сервер авторизации

- Идентификация, аутентификация и авторизация: серьезные определения

- Основные различия между RADIUS и TACACS+

- Почему стоит использовать токены авторизации?

- Элементы аутентификации

- Методы аутентификации

- Классификация видов аутентификации

- Авторизация и аутентификация: разница и типы

- Аутентификация и ее разновидности

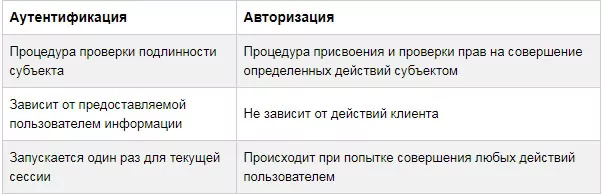

- Основные отличия терминов

- Требования нормативных документов к механизму идентификации и аутентификации

- Организационная идентификация и эмоциональная приверженность организации

Введение

Когда я говорил семье или друзьям, что я «работаю в identity», они часто предполагали, что это означает, что я работал в правительстве, в организации выдающей водительские права, или что я помогал людям разрешать мошенничество с кредитными картами.

Однако ни то, ни другое не было правдой. Ранее я работал в компании Auth0,, которая управляет цифровой идентификацией. (Сейчас я являюсь участником программы Auth0 Ambassadors и являюсь экспертом Google Developer по SPPI: Security, Privacy, Payments, and Identity — безопасность, конфиденциальность, платежи и идентификация.)

Цифровая идентификация

Цифровая идентификация это набор атрибутов, которые определяют отдельного пользователя в контексте функции, предоставляемой конкретным приложением.

Что это значит?

Скажем, вы управляете компанией по продаже обуви онлайн. Цифровой идентификацией пользователей вашего приложения может быть номер их кредитной карты, адрес доставки и история покупок. Их цифровая идентификация зависит от вашего приложения.

Это приводит нас к …

Аутентификация

В широком смысле, аутентификация относится к процессу проверки того, что пользователь является тем, кем он себя заявляет.

Как только система сможет установить это, мы приходим к …

Стандарты

Вы можете вспомнить, что я упомянул, что аутентификация основывается на четко определенных стандартах. Но откуда эти стандарты берутся?

Есть много разных стандартов и организаций, которые управляют работой Интернета. Два органа, которые представляют для нас особый интерес в контексте аутентификации и авторизации, — это Инженерная рабочая группа по Интернету (Internet Engineering Task Force — IETF) и Фонд OpenID (OpenID Foundation — OIDF).

IETF (Internet Engineering Task Force)

IETF — это большое открытое международное сообщество сетевых инженеров, операторов, поставщиков и исследователей, которые занимаются развитием интернет-архитектуры и бесперебойной работой интернета.

OIDF (OpenID Foundation)

OIDF — это некоммерческая международная организация людей и компаний, которые стремятся обеспечить, продвигать и защищать технологии OpenID.

Теперь, когда нам известны спецификации и кто их пишет, давайте вернемся к авторизации и поговорим о:

OAuth 2.0

OAuth 2.0 является одной из наиболее часто упоминаемых спецификаций, когда речь идет о сети, а также часто неправильно представленной или неправильно понятой.

OAuth не является спецификацией аутентификации. OAuth имеет дело с делегированной авторизацией. Помните, что аутентификация — это проверка личности пользователя. Авторизация касается предоставления или отказа в доступе к ресурсам. OAuth 2.0 предоставляет доступ к приложениям от имени пользователей.

Как было до OAuth

Чтобы понять цель OAuth, нам нужно вернуться назад во времени. OAuth 1.0 был создан в декабре 2007 года. До этого, если нам требовался доступ к сторонним ресурсам, это выглядело так:

Допустим, вы использовали приложение под названием HireMe123. HireMe123 хочет настроить событие календаря (например, встречу на собеседование) от вашего имени (пользователя). HireMe123 не имеет собственного календаря; поэтому нужно использовать другой сервис под названием MyCalApp для добавления событий.

После того, как вы вошли в HireMe123, HireMe123 запросит у вас ваши учетные данные для входа в MyCalApp. Вы должны ввести свое имя пользователя и пароль на сайте HireMe123.

Затем HireMe123 используя ваш логин получить доступ к API MyCalApp, и затем сможет создавать события календаря с использованием ваших учетных данных.

Совместное использование учетных данных — это плохо!

Этот подход основывался на совместном использовании личных учетных данных пользователя из одного приложения с совершенно другим приложением, и это не очень хорошо.

Так как, HireMe123 поставил на карту защиты вашей учетной записи MyCalApp гораздо меньше. Если HireMe123 не защитит ваши учетные данные MyCalApp надлежащим образом, и они в конечном итоге будут украдены или взломаны, кто-то сможет написать несколько неприятных статей в блоге, но HireMe123 как бы останется в стороне.

HireMe123 также получает слишком большой доступ к MyCalApp от вашего имени. HireMe123 получает все те же привелегии, что и вы, потому что он использовал ваши учетные данные для получения этого доступа. Это означает, что HireMe123 может читать все ваши события календаря, редактировать их, изменять настройки и т. д.

Введение

При современном развитии технологий понятие рабочего места настолько размыто, что под ним может подразумеваться любое мобильное устройство, имеющее доступ к интернету. При такой организации работы необходимо обеспечить гарантированную аутентификацию пользователя, что предполагает использование стойкой парольной защиты.

Пароль, созданный сегодня по всем правилам безопасности и являющийся образцом в стойкости к различного рода взломам, уже завтра может считаться совершенно небезопасным. Информационные технологии ежедневно совершенствуются, а вместе с ними совершенствуются и технологии взлома защиты информации. Для сохранения стойкости пароля его необходимо постоянно усложнять и запоминать длинные буквенно-цифровые комбинации. И все равно эти методы не гарантируют стопроцентную защиту. Массовые утечки учетных данных пользователей подтверждают, что использование одного лишь пароля небезопасно, даже если он и соответствует всем требованиям парольной защиты. Эти выводы подтверждает масштабный опрос интернет‑пользователей, который проводила компания ESET. При проведении опроса 60% пользователей ответили, что они как минимум единожды сталкивались с кражей данных от своих учетных записей, а 25% из них ответили, что становились объектами злоумышленников неоднократно.

Сотрудникам, работающим удаленно, необходимо обеспечить стабильный и безопасный доступ к обрабатываемой информации, а работодателю необходимо точно знать, что именно их сотрудник, а не злоумышленник в настоящий момент получил доступ к информационным ресурсам организации. Информация, циркулирующая внутри организации, как правило, значима для компании, и ее конфиденциальность является одной из составляющей успешного бизнеса.

Все эти угрозы позволяет минимизировать использование многофакторной аутентификации, а как частное решение — двухфакторная аутентификация (Two Factor Authentication — 2FA).

Двухфакторная аутентификация обеспечивает эффективную защиту пользовательских аккаунтов от несанкционированного проникновения в различных сервисах, при помощи запроса двух разных аутентификационных данных. Первый — это стандартное использование связки логин/пароль, а второй — ввод одноразового пароля (OTP). На сегодняшний день процесс двухфакторной аутентификации можно считать надежным барьером, который значительно усложняет злоумышленнику доступ к защищаемой информации.

ESET Secure Authentication (далее сокращенно ESA) позволяет внедрить двухфакторную аутентификацию при осуществлении входа в операционную систему компьютера, при обращении к веб‑приложениям Microsoft, при осуществлении доступа к облачным сервисам, а также при обращении к VPN и VDI-системам компании.

Плюс ко всему перечисленному ESA 2.8 позволяет использовать push‑сообщения для подтверждения аутентификации пользователем и позволяет использовать аутентификаторы, соответствующие стандартам FIDO2, что повышает уровень безопасности и удобство для пользователя. В случае применения push‑сообщения для подтверждения аутентификации, пользователю на установленное мобильное приложение или смарт-часы приходит push‑уведомление, и для успешной аутентификации необходимо лишь одним касанием подтвердить его, или же наоборот отклонить, если по каким-либо причинам необходимость в аутентификации пропала.

Далее в обзоре более подробно расскажем о продукте ESET Secure Authentication и рассмотрим, чем же он выгодно выделяется на фоне остальных подобных решений.

Сервер авторизации

Сервер авторизации — это набор конечных точек (методов API) для взаимодействия с пользователем и выдачи токенов. Как это работает?

Давайте вернемся к ситуации с HireMe123 и MyCalApp, только теперь у нас есть OAuth 2.0:

MyCalApp теперь имеет сервер авторизации. Предположим, что HireMe123 уже зарегистрирован как известный клиент в MyCalApp, что означает, что сервер авторизации MyCalApp распознает HireMe123 как объект, который может запрашивать доступ к своему API.

Предположим также, что вы уже вошли в систему с HireMe123 через любую аутентификацию, которую HireMe123 настроил для себя. HireMe123 теперь хочет создавать события от вашего имени.

HireMe123 отправляет запрос авторизации на сервер авторизации MyCalApp. В ответ сервер авторизации MyCalApp предлагает вам — пользователю — войти в систему с помощью MyCalApp (если вы еще не вошли в систему). Вы аутентифицируетесь с MyCalApp.

Затем сервер авторизации MyCalApp запросит у вас согласие разрешить HireMe123 получать доступ к API MyCalApp от вашего имени. В браузере откроется приглашение, в котором будет запрошено ваше согласие на добавление в календарь событий HireMe123 (но не более того).

Если вы скажете «да» и дадите свое согласие, то сервер авторизации MyCalApp отправит код авторизации в HireMe123. Это позволяет HireMe123 знать, что пользователь MyCalApp (вы) действительно согласился разрешить HireMe123 добавлять события с использованием пользовательского (вашего) MyCalApp.

MyCalApp затем выдаст токен доступа для HireMe123. HireMe123 может использовать этот токен доступа для вызова MyCalApp API в рамках разрешенных вами разрешений и создания событий для вас с помощью MyCalApp API.

Ничего плохо больше не происходит! Пароль пользователя знает только MyCalApp. HireMe123 не запрашивает учетные данные пользователя. Проблемы с совместным использованием учетных данных и слишком большим доступом больше не являются проблемой.

А как насчет аутентификации?

На данный момент, я надеюсь, стало ясно, что OAuth предназначен для делегированного доступа. Это не распространяется на аутентификацию. В любой момент, когда аутентификация включалась в процессы, которые мы рассмотрели выше, вход в систему осуществлялся любым процессом входа в систему, который HireMe123 или MyCalApp реализовали по своему усмотрению. OAuth 2.0 не прописывал, как это должно быть сделано: он только покрывал авторизацию доступа сторонних API.

Так почему же аутентификация и OAuth так часто упоминаются вместе друг с другом?

Идентификация, аутентификация и авторизация: серьезные определения

Итак, что же значат термины «идентификация», «аутентификация» и «авторизация» — и чем соответствующие процессы отличаются друг от друга? Для начала проконсультируемся с «Википедией»:

- Идентификация — процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно определяющий этого субъекта в информационной системе.

- Аутентификация — процедура проверки подлинности, например проверка подлинности пользователя путем сравнения введенного им пароля с паролем, сохраненным в базе данных.

- Авторизация — предоставление определенному лицу или группе лиц прав на выполнение определенных действий.

Основные различия между RADIUS и TACACS+

Основные различия сводятся к тому, что TACACS+ шифрует все содержимое пакета, оставляя только простой заголовок. Такой способ защищает от злоумышленников, которые прослушивают сообщения, передаваемые между устройствами. Также TACACS+ реализует функции AAA раздельно, что позволяет вынести каждую из них на отдельный сервер или даже использовать другой протокол (не TACACS+).

TACACS+ также предлагает более тесную интеграцию с устройствами Cisco и позволяет осуществлять детальное управление маршрутизаторами (процесс авторизации). С сервером TACACS + возможно реализовать управление командами с применением уровней доступа (которые далее настраиваются на самих устройствах). RADIUS позволяет частично реализовать эту возможность, но не так хорошо и гибко, как TACACS+.

TACACS+ также поддерживает несколько других протоколов (отличных от IP), таких как AppleTalk, NetBIOS, NetWare Asynchronous Service Interface (NASI) и X.25, но в современных сетях их использование сошло на нет.

При использовании протокола TACACS+ между клиентом и сервером не может быть брендмауэра, так как сервер должен получить запрос от клиента с его IP-адресом, а не с адресом брендмауэра. У RADIUS IP-адрес клиента содержится еще и в самом пакете, что позволяет ААА-серверу получить его оттуда.

А вот самый большой недостаток TACACS+ заключается в том, что Cisco разработала этот протокол для собственных нужд и поэтому самую широкую его поддержку получили именно сетевые устройства этой компании. Однако постепенно ситуация меняется, и остальные производители стали также поддерживать TACACS+.

Какой протокол для ААА-сервера использовать, необходимо выбирать в зависимости от задачи. Если это администрирование устройств, то TACACS+ станет лучшим вариантом, а если доступ к сети, то более универсальный и быстрый – RADIUS.

В версии 6.0 СКАТ DPI стала доступна авторизация IPoE-сессий на RADIUS, что расширило возможности оператора связи по осуществлению контроля доступа абонентов к сети Интернет и применения политик тарифных планов и дополнительных тарифных опций:

- назначение и изменение политик (тарифных планов и опций);

- перенаправление пользователей в Captive Portal (блокировка);

- работа на уровне L3;

- идентификация пользователей по IP или по метке Q-in-Q.

Более подробную информацию о преимуществах СКАТ DPI, ее эффективном использовании на сетях операторов связи, а также о миграции с других платформ вы можете узнать у специалистов компании VAS Experts, разработчика и поставщика системы анализа трафика СКАТ DPI.

Подписывайтесь на рассылку новостей блога, чтобы не пропустить новые материалы.

Почему стоит использовать токены авторизации?

Многие люди считают, что если текущая стратегия работает хорошо (пусть и с некоторыми ошибками), то нет смысла что-то менять. Но токены авторизации могут принести множество выгод.

Они хороши для администраторов систем, которые часто предоставляют временный доступ, т.е. база пользователей колеблется в зависимости от даты, времени или особого события. Многократное предоставление и отмена доступа создаёт серьёзную нагрузку на людей.

Токены авторизации позволяют обеспечить детальный доступ, т.е. сервер предоставляет доступ на основе определенных свойств документа, а не свойств пользователя. Традиционная система логинов и паролей не допускает такой тонкой настройки деталей.

Токены авторизации могут обеспечить повышенную безопасность. Сервер содержит конфиденциальные документы, которые могут нанести компании или стране серьезный ущерб при выпуске. Простой пароль не может обеспечить достаточную защиту.

Элементы аутентификации

- Субъект — пользователь

- Характеристика субъекта — информация, предоставляемая пользователем для проверки подлинности.

- Владелец системы аутентификации — владелец ресурса.

- Механизм аутентификации — принцип проверки

- Механизм авторизации — управление доступом

Методы аутентификации

- Парольные

- Комбинированные

- Биометрические

- Информация о пользователе

- Пользовательские данные

Парольные

Самый распространенный метод. Аутентификация может проходить по одноразовым и многоразовым паролям. Многоразовый пароль задает пользователь, а система хранит его в базе данных. Он является одинаковым для каждой сессии. К ним относятся PIN-коды, слова, цифры, графические ключи. Одноразовые пароли — разные для каждой сессии. Это может быть SMS с кодом.

Комбинированные

Этот метод говорит сам за себя. Аутентификация происходит с использованием нескольких методов, например, парольных и криптографических сертификатов. Он требует специальное устройство для считывания информации.

Биометрические

Это самый дорогостоящий метод аутентификации. Он предотвращает утечку или кражу персональной информации. Проверка проходит по физиологическим характеристикам пользователя, например, по отпечатку пальца, сетчатке глаза, тембру голоса и даже ДНК.

Информация о пользователе

Она используется для восстановления логина или пароля и для двухэтапной аутентификации, чтобы обеспечить безопасность. К этому методу относится номер телефона, девичья фамилия матери, год рождения, дата регистрации, кличка питомца, место проживания.

Пользовательские данные

Этот метод основывается на геоданных о местоположении пользователя с использованием GPS, а также использует информацию о точках доступа беспроводной связи. Недостаток заключается в том, что с помощью прокси-серверов можно подменить данные.

Классификация видов аутентификации

В зависимости от политики безопасности систем и уровня доверия

- Односторонняя. Пользователь доказывает право доступа к ресурсу его владельцу.

- Взаимная. Проверяется подлинность прав доступа и пользователя и владельца сайта. Для этого используют криптографические способы.

Чтобы защитить владельца сайта от злоумышленников, используют криптографические протоколы аутентификации.

Типы протоколов обусловлены тем, где происходит аутентификация — на PC или в сети.

Аутентификация на PC

- Login

- PAP (Password Authentication Protocol) — логин и пароль

- Карта доступа — USB и сертификаты

- Биометрические данные

Аутентификация в сети

- Cookies. Используются для отслеживания сеанса, сохранения предпочтений и сбора статистики. Степень защиты невысокая, однако привязка к IP-адресу решает эту проблему.

- Kerberos. Протокол взаимной аутентификации с помощью криптографического ключа.

- SAML (Security Assertion Markup Language) Язык разметки, который позволяет сторонам обмениваться данными аутентификации.

- SNMP (Simple Network Management Protocol) Протокол, который контролирует подключенные к сети устройства.

- Сертификаты X.509 Сертификаты с открытым ключом.

- OpenID Connect. Используется для создания единой учетной записи для аутентификации на разных ресурсах.

Авторизация и аутентификация: разница и типы

Есть несколько типов определения подлинности, различающихся по уровню защиты и использованию:

- Защита с паролем. Юзер знает ключ, неизвестный никому. Сюда же относится идентификация через получение SMS;

- Привлечение предметов. Привлекают компании и фирмы. То есть тут используются карточки, брелки, флешки и прочее;

- Биометрическая проверка. Проверяется глазная сетчатка, голос, отпечатки пальцев. Это практически самая мощная системная защита;

- Скрытые данные. Чаще всего привлекается для защиты ПО. Проверяется кэш обозревателя, местоположение, которое установлено на компьютер.

Пароли

Данный вариант самый популярный. Вводится имя и определенный ключ, сервер делает сверку того, что вводил человек и того, что уже хранится в сети. Если сведения полностью совпали, доступ будет разрешен. Код бывает динамическим и постоянным. Разница состоит в том, что постоянный выдается однократно, изменить его можно лишь по желанию юзера.

Динамический можно менять по конкретным параметрам. К примеру, в процессе восстановления забытого ключа сервер предоставляет для входа как раз этот вариант.

Специальные предметы

Выше уже было упомянуто, что чаще всего способ привлекается для доступа к системам банка, закрытым помещениям. В карточку (или другой предмет) встраивается чип с уникальным идентификатором. После его соприкосновения со считывателем, выполняется сканирование, и сервер дает доступ или закрывает его.

Биометрические системы

Тут идет сверка отпечатков пальцев, голоса и прочего. Это не только самая надежная, но и самая дорогостоящая система. Ультрасовременное оборудование может сравнивать разные точки или участки во время каждого доступа, а также сканировать мимику и лицо.

Отличие авторизации от аутентификации

Аутентификация означает, что юзер на самом деле тот, кем он представлялся. Вот только этого будет недостаточно, поэтому активируется авторизация.

Вы можете легко запомнить, в чем разница между этими процессами, для этого рассмотрим аналогию с закрытыми объектами. На входе человек предъявляет свое удостоверение (вписывает ключ и логин), а охранник делает сверку по базе данных, можно ли посетителя впустить. Если документ настоящий и фамилия присутствует в списке – зайти на территорию можно. Так выполняется и авторизация.

Авторизация и аутентификация – разница между ними, как видите, большая. По сути, одна процедура дополняет другую, но путать их не стоит. Все это позволяет максимально защитить личную информацию пользователей.

Аутентификация и ее разновидности

Существует весьма и весьма много разных вариаций аутентификации. Таким образом выделяются несколько разных ее уровней:

- Слив данных не несет за собой никаких серьезных следствий ни для Интернет-источника, ни для самого пользователя. Обычно в таких ситуациях используют многоразовый пароль.

- Утечка информации приведет к серьезным последствиям, а может даже и проблемам, поэтому в таком случае нужна более жесткая аутентификация. Ее можно обеспечить: одноразовыми паролями, дополнительной проверкой в виде кода при попытке авторизации.

Исходя из вышеперечисленной информации можно сказать, что абсолютно любую вариацию аутентификации можно разделить на взаимную и одностороннюю.

Базовая

Это самый простой вид. Информацию пользователя можно легко рассекретить, потому что пользовательские данные входят в состав запроса в интернете. Обычно не рекомендуется использовать эту вариацию даже в случае, если данные не несут абсолютно никакой существенной информации как для Интернет-ресурса, так и для пользователя. Эта нелюбовь к способу обусловливается тем, что большая часть пользователей интернета используют на всех платформах, где они зарегистрированы, один и тот же пароль. Поэтому у перехватчика информации будет высокая вероятность получить пароль от кредитной карточки или другого важнейшего Интернет-ресурса.

Дайджест

Данный вид работает на основе передачи данных в хэшированном состоянии. Ко всем паролям прикрепляется строчка, состоящая из различных символов. Так как хэш постоянно обновляется, это не дает перехватчику раскрыть данные, ведь каждое новое подключение образует новое значение пароля. Этот вид аутентификации используют большинство крупнейших браузеров в интернете.

HTTPS

Данный протокол позволяет шифровать абсолютно все данные, которые передаются между сервисом и интернет-клиентом. Единственным недостатком данного способа является замедление скорости интернета, то есть сайт грузит значительно дольше.

С использованием файлов Cookies

Небольшой массив данных, получивший название «Куки» располагается на компьютере пользователя. В процессе каждой попытки подключиться к ресурсу браузер посылает файлы Cookies в виде одной из частей HTTP-запроса. Эта технология используется в интернете очень часто.

Таким образом выделяются три наиболее популярные вариации аутентификаций. Их достаточно много, но эти – самые часто используемые

В информатике

Аутентификация – проверка подлинности пользователя. Данная процедура достоверно определяет, что пользователь является именно тем, за кого себя выдает. Обычно в этом процессе проверяемая сторона предоставляет проверяющей какую-либо информацию, известную только им, и никому кроме. К примеру, пароль.

3DS

Особый вид защиты, представляющий собой защищенный протокол пользователя, путем ввода пароля двухфакторной авторизации. Главной задачей этой технологии является повышение безопасности проведения какой-либо сделки. При использовании такой аутентификации резко снижается вероятность использование кредитной карты без ведома ее владельца. Самой первой платежной системой, начавшей использовать данную технологию, является VISA. Остальные же, на ее примере, подключили ее уже после. Но даже такую, казалось бы, идеальную технологию, используют далеко не все магазины

Основные отличия терминов

Для того, чтобы понять разницу между двумя чрезвычайно похожими в локализованных системах технологиями стоить вникнуть в их главные особенности. Так, аутентификация характеризуется следующими аспектами:

- Технология предназначена для непосредственной проверки личности пользователя.

- Проведение данной процедуры полностью зависит от информации, которую даёт юзер. Другими словами, если указать неверный логин, либо же допустить ошибку в пароле, то система не сможет распознать пользователя, соответственно, аутентификация не будет произведена.

- Процедура производится однократно для того, чтобы попасть в учётную запись конкретного ресурса в рамках одной сессии.

Что же касается авторизации, то она характеризуется следующими особенностями:

- Данный процесс направлен на то, чтобы проверить возможность предоставления конкретному юзеру прав на совершение конкретных действий в рамках одного ресурса.

- Процесс зависит исключительно от системы и не имеет отношения к данным, которые вносит пользователь.

- Процедура повторяется многократно во время проведения одной сессии и активируется каждый раз, когда юзер пытается совершить то или иное действие.

Очевидно, что без первой процедуры не может производится вторая, и наоборот. Именно поэтому эти термины так тесно взаимосвязаны и многие не видят между ними разницу, хотя она есть и весьма значимая.

Теперь Вы знаете, что такое авторизация и аутентификация, а также, чем они отличаются друг от друга. До новых полезных компьютерных программ и интересных приложений для Андроид.

Требования нормативных документов к механизму идентификации и аутентификации

Прежде всего, напомним основные понятия. Идентификация —

это процесс распознавания элемента системы, обычно с помощью заранее

определенного идентификатора или другой уникальной информации — каждый субъект

или объект системы должен быть однозначно идентифицируем. Аутентификация — это

проверка подлинности идентификации пользователя, процесса, устройства или

другого компонента системы (обычно осуществляется перед разрешением доступа).

Прежде всего, обратимся к формализованным требованиям в

области защиты информации, попробуем в них найти ответ на вопрос, какими же

функциями должен быть наделен механизм идентификации и аутентификации?

Формализованные требования к механизму идентификации и аутентификации

пользователей задаются действующим сегодня нормативным документом

«Гостехкомиссия России. Руководящий документ. Средства вычислительной

техники. Защита от несанкционированного доступа к информации. Показатели

защищенности от НСД к информации».

Для СЗИ от НСД, используемых для защиты конфиденциальной

информации (5 класс СВТ) требования к механизму идентификации и аутентификации

состоят в следующем:

● Комплекс

средств защиты информации (КСЗ) должен требовать от пользователей

идентифицировать себя при запросах на доступ.

● КСЗ

должен подвергать проверке подлинность идентификации — осуществлять

аутентификацию.

● КСЗ

должен располагать необходимыми данными для идентификации и аутентификации.

● КСЗ

должен препятствовать доступу к защищаемым ресурсам неидентифицированных

пользователей и пользователей, подлинность идентификации которых при

аутентификации не подтвердилась.

Видим, что, выдвигается требование, состоящее в

необходимости идентификации и аутентификации пользователя именно при запросах

на доступ.

Заметим, что в требованиях к СВТ 4-го класса защищенности

вообще задачи идентификации и аутентификации пользователя при входе в систему и

при запросе на доступ разделены на две самостоятельные задачи, кроме того,

здесь появляется некое понятие «субъект» в общем виде.

Что же представляет собою запрос на доступ к ресурсу? В

общем случае подобный запрос может быть охарактеризован тем, какой пользователь

обращается к ресурсу (идентификатор пользователя, определяющий, кому нужен

ресурс), какой процесс (приложение) обращается к ресурсу (идентификатор

процесса, определяющий для решения каких задач пользователю нужен ресурс), и,

собственно, к какому ресурсу осуществляется обращение (идентификатор объекта

доступа).

Естественно, возникает вопрос, с какой целью необходима

какая-либо идентификация и аутентификация субъекта и объекта доступа при

запросах на доступ к ресурсу. Ведь в любой системе защиты предполагается, что

реализуется механизм идентификации и аутентификации пользователя при входе в

систему. Результатом этого является однозначная идентификация пользователя,

запускаемые им процессы наследуют этот идентификатор, т.е. именно от лица

идентифицированного пользователя и обращаются к ресурсу, на чем, кстати говоря,

и строится в своей основе разграничительная политика доступа к ресурсам. С

объектом доступа вообще все понятно, например, файловый объект, казалось бы,

однозначно идентифицируется своим полнопутевым именем. Какие здесь еще

проблемы?

Организационная идентификация и эмоциональная приверженность организации

Книппенберг и Слебос (2006) разделяют ОИ и эмоциональную приверженность организации, сужая сферу действия первого. Идентификация – это когнитивная / перцептивная конструкция, отражающая самоотнесение. Приверженность отражает отношение к организации и ее членам. Идентификация самоопределена и подразумевает психологическое единство с организацией. Обязательства подразумевают отношения, в которых и человек, и организация являются отдельными сущностями (Knippenberg & Sleebos, 2006).

Мейер и Аллен (1991) создали трехкомпонентную модель организационной приверженности: аффективную, постоянную и нормативную. OI и эмоциональная приверженность организации – это тесно связанные и взаимозаменяемые конструкции. В своем метаанализе Рикетта (2005) изучил степень совпадения ОИ и эмоциональной приверженности организации на 96 независимых выборках. Он обнаружил значительную и очень сильную положительную корреляцию между OI и эмоциональной приверженностью организации (r = 0,78). Это говорит о том, что среднее исследование OI имело значительное перекрытие конструкции с эмоциональной приверженностью организации. Тем не менее, Рикетта (2005) утверждал, что ОИ и эмоциональную приверженность организации можно различить, поскольку они по-разному относятся к нескольким организационным результатам

Такие различия были наиболее ярко выражены в исследованиях, в которых ОИ измерялся по шкале Маэла и Эшфорта (1992), в которой не учитывался компонент эмоциональной привязанности, при этом основное внимание уделялось восприятию сотрудниками единства и принадлежности к организации. В таких исследованиях ОИ по сравнению с аффективной приверженностью организации, измеренной по шкале эмоциональной приверженности, менее сильно коррелировал с удовлетворенностью работой (r = 0,47 против r = 0,65) и намерением уйти (r = -,35 против r = -,56), но более сильно с вовлеченностью в работу (r = 0,60 против r = 0,53) и дополнительными ролями (r = 0,39 против r = 0,23).. OI измеряется с помощью опросника организационной идентификации (OIQ), корреляция между OI и намерением уйти была сильнее, чем корреляция между эмоциональной приверженностью организации и намерением уйти (r = -,64 против r = -,56)

Кроме того, OI имел гораздо более сильную связь с возрастом (r = 0,60 против r = 0,15), но не было различий в том, как OI и эмоциональная приверженность организации коррелировали с удовлетворенностью работой (r = 0,68).

OI измеряется с помощью опросника организационной идентификации (OIQ), корреляция между OI и намерением уйти была сильнее, чем корреляция между эмоциональной приверженностью организации и намерением уйти (r = -,64 против r = -,56). Кроме того, OI имел гораздо более сильную связь с возрастом (r = 0,60 против r = 0,15), но не было различий в том, как OI и эмоциональная приверженность организации коррелировали с удовлетворенностью работой (r = 0,68).