Групповые политики active directory: настройки

Содержание:

- Отслеживайте вход в аккаунт

- Оргструктура

- Перенос файлов

- Клиенты, которые могут использовать групповую политику

- Публикация пакета

- Настройки политики

- Развёртывание[править]

- Контроллеры домена

- Открытие оснастки и изменение пользовательского интерфейса

- New and changed functionality

- Открытие консоли управления групповыми политиками и изменение объекта

- Принцип работы с групповыми политиками

- Почему служба «Клиент групповой политики» блокирует вход в систему

- Active Directory — что это

- Установка роли WSUS на Windows Server 2012 R2 / 2016

Отслеживайте вход в аккаунт

С помощью групповой политики вы можете заставить Windows записывать все успешные и неудачные попытки входа на ПК с любой учетной записи. Вы можете использовать такую информацию, чтобы отслеживать, кто входит в систему на ПК и пытался ли кто-то войти в систему или нет.

В редакторе групповой политики перейдите в указанное ниже место и дважды щелкните Аудит событий входа в систему.

Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита

Здесь установите флажки рядом с вариантами Успех и Отказ. Когда вы нажмете ОК, Windows начнет регистрировать входы в систему на ПК.

Для просмотра этих журналов вам потребуется доступ к другому полезному инструменту Windows – Windows Event Viewer. Снова откройте диалоговое окно «Выполнить» и введите в нём eventvwr, чтобы открыть средство просмотра событий Windows.

Здесь разверните «Журналы Windows», а затем выберите в нём опцию «Безопасность». На средней панели вы должны увидеть все недавние события. Пусть вас не смущают все эти события, вам просто нужно найти успешные и неудачные события входа в систему из этого списка.

Успешные события входа в систему имеют идентификатор события: 4624, а неудачные – идентификатор события: 4625. Просто найдите эти идентификаторы событий, чтобы найти логины и увидеть точную дату и время входа.

Оргструктура

Организационные подразделения намного гибче и проще в управлении, чем в доменах. Оргединицы предоставляют вам почти неограниченную гибкость, поскольку вы можете перемещать их, удалять и создавать новые подразделения по мере необходимости. Однако домены гораздо более жесткие в своих настройках структуры. Домены могут удаляться и создаваться заново, но этот процесс дестабилизирует среду и его следует избегать, когда это возможно.

Сайты представляют собой коллекции IP-подсетей, которые имеют быструю и надежную связь между всеми хостами. Другим способом создания сайта является подключение к локальной сети, но не соединение WAN, так как соединения WAN значительно медленнее и менее надежны, чем соединения LAN. Используя сайты, вы можете контролировать и уменьшать объем трафика, который проходит по вашим медленным каналам глобальной сети. Это может привести к более эффективному потоку трафика для задач производительности. Он также может снизить затраты на WAN-связь для услуг с оплатой за бит.

Перенос файлов

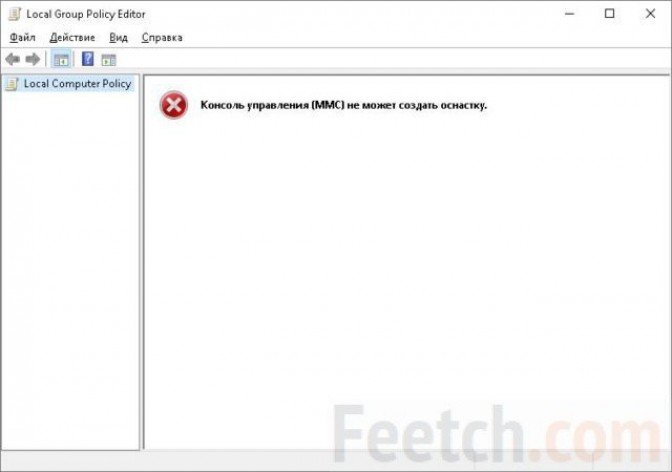

Многие пытаются просто скопировать из дериктории System32 в аналогичную позицию на Windows 10 home. Но при попытке запуска появляется окно следующего рода.

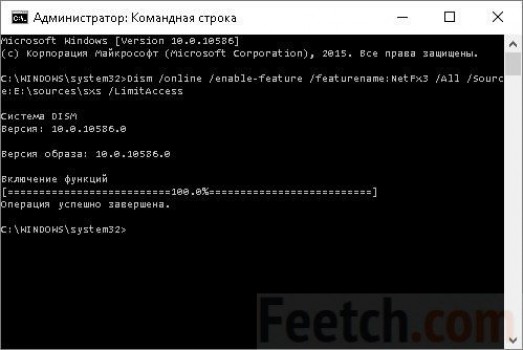

Кое-где говорится, что нужно поставить FrameNetwork 3.5, но по нашим данным это не соответствует действительности. Тем не менее, можете это сделать из командной строки, запущенной от имени администратора (Win + X), введя рекомендуемую команду: dism /online /enable-feature /featurename:NetFx3 /All /Source:X:sourcessxs /LimitAccess. Вместо Х подставьте установочный носитель (флэш или DVD с ОС Windows 10).

Вы увидите, что это ничего не меняет. Согласно нашим данным, на сайте Майкрософт опубликовано решение проблемы. Читайте дальше!

Клиенты, которые могут использовать групповую политику

В процессе перехода на использование Windows 2000 в вашей сети наверняка будут присутствовать компьютеры, оснащенные более ранними версиями Windows

Чтобы эффективно управлять такой сетью, важно понимать, в отношении каких компьютеров будет действовать групповая политика. Далее перечисляются операционные системы, в отношении которых действует групповая политика.

- Windows 2000 & 2003 Server. Компьютеры, оснащенные операционной системой Windows 2000 Server, могут быть либо обычными членами домена Active Directory, либо контроллерами домена. Групповая политика в полной мере применяется к обеим разновидностям серверов.

- Windows 2000 & XP Professional. Групповая политика в полной мере применяется в отношении клиентских компьютеров, оснащенных Windows 2000 Professional.

- Windows NT 4.0 Workstation и Server. В отношении таких компьютеров можно применить только системные политики в стиле NT 4.0. Для создания таких политик используется редактор poledit.exe. При помощи poledit.exe администратор может создавать файлы .adm. Windows NT 4.0 не поддерживает Active Directory и не использует объектов локальной политики, поэтому в отношении компьютеров, оснащенных этой операционной системой, групповая политика не применяется.

- Windows 95 и Windows 98. Для создания системной политики в операционных системах Windows 98 и Windows 95 используется специальный редактор системной политики. Получившийся в результате редактирования файл с расширением .pol следует скопировать в каталог SysVol. Редакторы системной политики, входящие в комплект Windows 2000 и Windows NT, не совместимы с Windows 98 и Windows 95. Групповая политика Windows 2000 в отношении таких компьютеров не применяется.

- Windows NT 3.51, Windows 3.1 и DOS. Групповая политика не применяется.

Публикация пакета

Чтобы опубликовать пакет для пользователей компьютеров и сделать его доступным для установки из списка Добавить или Удалить программы в панели управления, выполните следующие действия:

Запустите оснастку пользователей и компьютеров Active Directory, нажав кнопку Начните, указав на административные средства, а затем нажав кнопку Active Directory Users and Computers.

В дереве консоли щелкните правой кнопкой мыши домен и нажмите кнопку Свойства.

Щелкните вкладку Групповой политики, щелкните политику, которую вы хотите, и нажмите кнопку Изменить.

В соответствии с конфигурацией пользователей расширяем Параметры.

Правой кнопкой мыши установка программного обеспечения, указать на Новый, а затем нажмите пакет.

В диалоговом окне Open введите полный путь UNC общего пакета установщика, который вам нужен

Например, .

Важно!

Не используйте кнопку Просмотр для доступа к расположению. Убедитесь, что вы используете путь UNC общего пакета установщика.

Нажмите кнопку Open (Открыть).

Нажмите кнопку Опубликовать, а затем нажмите кнопку ОК.

Пакет указан в правой области окна групповой политики.

Закрой привязку групповой политики, нажмите кнопку ОК, а затем закрой привязку пользователей и компьютеров Active Directory.

Проверьте пакет.

Примечание

Поскольку существует несколько версий Windows, на вашем компьютере могут быть другие действия

Если они есть, см. документацию по продуктам для выполнения этих действий.

Войдите на работу на Windows 2000 Professional или Windows XP Professional с помощью учетной записи, на которую вы опубликовали пакет.

В Windows XP нажмите кнопку Начните, а затем нажмите панель управления.

Дважды щелкните Добавить или Удалить программы, а затем нажмите кнопку Добавить новые программы.

В списке Добавить программы из списка сети щелкните опубликованную программу и нажмите кнопку Добавить. Установлена программа.

Нажмите кнопку ОК, а затем нажмите кнопку Закрыть.

Настройки политики

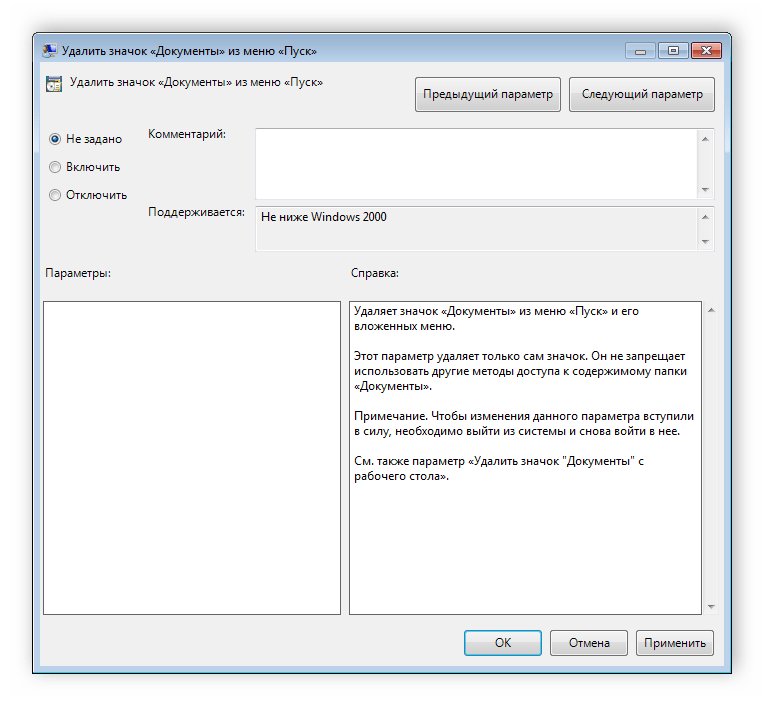

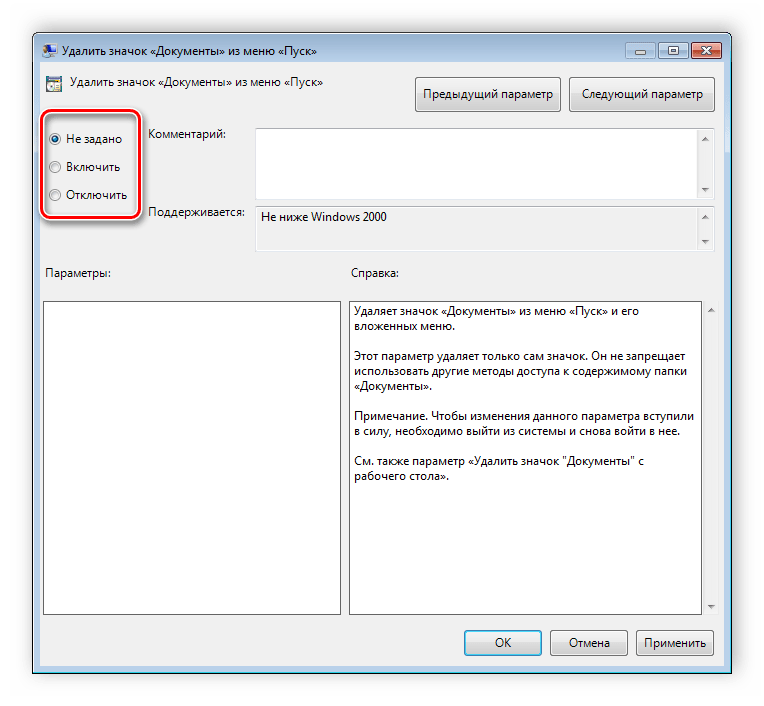

Каждая политика доступна для настройки. Открывается окно редактирования параметров по двойному щелчку на определенную строку. Вид окон может отличаться, все зависит от выбранной политики.

Стандартное простое окно имеет три различных состояния, которые настраиваются пользователем. Если точка стоит напротив «Не задано», то политика не действует. «Включить» – она будет работать и активируются настройки. «Отключить» – находится в рабочем состоянии, однако параметры не применяются.

Рекомендуем обратить внимание на строку «Поддерживается» в окне, она показывает, на какие версии Windows распространяется политика

Развёртывание[править]

На текущий момент для включения инструмента групповых политик на клиентах AD необходимо установить пакеты из репозитория:

- oddjob-gpupdate

- gpupdate

Установка ПО производится командами:

apt-get update apt-get install gpupdate

Включение работы групповых политик и выбор умолчальной локальной политики выполняется командой от пользователя с правами администратора:

gpupdate-setup enable

и перезагрузите рабочую машину.

Также возможно дополнить инсталляцию графическими инструментами (модулями Alterator), чтобы выполнить аналогичные действия с помощью GUI:

apt-get install alterator-auth alterator-gpupdate

Контроллеры домена

В Windows NT базовым контроллером домена (PDC) и контроллером домена резервного копирования (BDC) были роли, которые могут быть назначены серверу в сети компьютеров, использующих операционную систему Windows. Windows использовала идею домена для управления доступом к набору сетевых ресурсов (приложений, принтеров и т. д.) для группы пользователей. Пользователю необходимо только войти в домен, чтобы получить доступ к ресурсам, которые могут быть расположены на нескольких разных серверах в сети.

Один сервер, известный как основной контроллер домена, управлял основной пользовательской базой данных для домена. Один или несколько серверов были определены как резервные контроллеры домена. Первичный контроллер периодически отправлял копии базы данных контроллерам резервных доменов. Резервный контроллер домена может войти как основной контроллера домена, в случае, когда PDC-сервер потерпел неудачу, а также может помочь сбалансировать рабочую нагрузку, если сеть достаточно занята.

Открытие оснастки и изменение пользовательского интерфейса

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:Рис. 2. Вкладка «Столбцы» параметров оснастки

- Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:Рис. 3. Вкладка «Отчет» параметров оснастки

- Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:Рис. 4. Вкладка «Общие» параметров оснастки

New and changed functionality

Group Policy designs can become very complex. Various factors, such as the large number of policy settings and preference items available, the interaction between multiple policies, and inheritance options, can make it difficult to determine if Group Policy is functioning correctly on each computer.

In Windows Server 2012, Group Policy focused on improving the Group Policy troubleshooting experience. Windows Server 2012 R2 expands the support for IPv6 networking, adds policy caching to reduce sign-in times in synchronous mode, and provides more detailed event logging. For more details about these changes and more information about the additional changes in functionality that are not listed here, see What’s New in Group Policy in Windows Server 2012 and What’s New in Group Policy in Windows Server.

Открытие консоли управления групповыми политиками и изменение объекта

Объекты групповой политики (GPO) по умолчанию существуют для пользователей и компьютеров в управляемом домене. Компонент управления групповыми политиками, установленный в предыдущем разделе, позволяет просматривать и редактировать существующий объект групповой политики. В следующем разделе вы создадите пользовательский объект групповой политики.

Примечание

Для администрирования групповой политики в управляемом домене необходимо войти в учетную запись пользователя, принадлежащую к группе Администраторы контроллера домена AAD.

-

На начальном экране выберите Администрирование. Отобразится список доступных средств управления, включая функцию Управление групповыми политиками, установленную в предыдущем разделе.

-

Чтобы открыть консоль управления групповыми политиками (GPMC), выберите Управление групповыми политиками.

В управляемом домене есть два встроенных объекта групповой политики (GPO) — один для контейнера Компьютеры AADDC, а другой — для контейнера Пользователи AADDC. Вы можете изменять эти объекты групповой политики, чтобы настраивать групповую политику необходимым образом в управляемом домене.

-

В консоли Управления групповыми политиками разверните узел Лес: aaddscontoso.com. Затем разверните узлы Домены.

Существует два встроенных контейнера для Компьютеры AADDC и Пользователи AADDC. К каждому из этих контейнеров применен объект групповой политики по умолчанию.

-

С помощью этих встроенных объектов групповой политики можно настроить определенные групповые политики в вашем управляемом домене. Щелкните правой кнопкой мыши один из объектов групповой политики, например Объект групповой политики «Компьютеры AADDC» , а затем выберите Правка… .

-

Откроется средство «Редактор управления групповыми политиками», позволяющее настроить объект групповой политики, например Политики учетных записей.

По завершении выберите Файл > Сохранить, чтобы сохранить политику. По умолчанию компьютеры обновляют групповую политику каждые 90 минут и применяют внесенные изменения.

Принцип работы с групповыми политиками

Рассматриваемый в этой статье инструмент позволяет применять множество самых разнообразных параметров. К сожалению, большинство из них понятно только профессионалам, использующим групповые политики в рабочих целях. Однако и обычному пользователю есть что настроить, используя некоторые параметры. Разберем несколько простых примеров.

Изменение окна безопасности Windows

Если в Виндовс 7 зажать сочетание клавиш Ctrl + Alt + Delete, то будет запущено окно безопасности, где осуществляется переход к диспетчеру задач, блокировка ПК, завершение сеанса системы, смена профиля пользователя и пароля.

Каждая команда за исключением «Сменить пользователя» доступна для редактирования путем изменения нескольких параметров. Выполняется это в среде с параметрами или путем изменения реестра. Рассмотрим оба варианта.

- Откройте редактор.

- Перейдите в папку «Конфигурация пользователя», «Административные шаблоны», «Система» и «Варианты действий после нажатия Ctrl + Alt + Delete».

Откройте любую необходимую политику в окне справа.

В простом окне управления состоянием параметра поставьте галочку напротив «Включить» и не забудьте применить изменения.

Пользователям, у которых нет редактора политик, все действия нужно будет выполнять через реестр. Давайте рассмотрим все действия пошагово:

- Перейдите к редактированию реестра.

Подробнее: Как открыть редактор реестра в Windows 7

Перейдите к разделу «System». Он находится по этому ключу:

Там вы увидите три строки, отвечающие за появление функций в окне безопасности.

Откройте необходимую строку и поменяйте значение на «1», чтобы активировать параметр.

После сохранения изменений деактивированные параметры больше не будут отображаться в окне безопасности Windows 7.

Изменения панели мест

Многие используют диалоговые окна «Сохранить как» или «Открыть как». Слева отображается навигационная панель, включая раздел «Избранное». Данный раздел настраивается стандартными средствами Windows, однако это долго и неудобно. Поэтому лучше воспользоваться групповыми политиками для редактирования отображения значков в данном меню. Редактирование происходит следующим образом:

- Перейдите в редактор, выберите «Конфигурация пользователя», перейдите к «Административные шаблоны», «Компоненты Windows», «Проводник» и конечной папкой будет «Общее диалоговое окно открытия файлов».

Здесь вас интересует «Элементы, отображаемые в панели мест».

Поставьте точку напротив «Включить» и добавьте до пяти различных путей сохранения в соответствующие строки. Справа от них отображается инструкция правильного указания путей к локальным или сетевым папкам.

Теперь рассмотрим добавление элементов через реестр для пользователей, у которых отсутствует редактор.

- Перейдите по пути:

Выберите папку «Policies» и сделайте в ней раздел comdlg32.

Перейдите в созданный раздел и сделайте внутри него папку Placesbar.

В этом разделе потребуется создать до пяти строковых параметров и назвать их от «Place0» до «Place4».

После создания откройте каждый из них и в строку введите необходимый путь к папке.

Слежение за завершением работы компьютера

Когда вы завершаете работу за компьютером, выключение системы происходит без показа дополнительных окон, что позволяет не быстрее выключить ПК. Но иногда требуется узнать почему происходит выключение или перезапуск системы. В этом поможет включение специального диалогового окна. Включается оно с помощью редактора или путем изменения реестра.

- Откройте редактор и перейдите к «Конфигурация компьютера», «Административные шаблоны», после чего выберите папку «Система».

В ней нужно выбрать параметр «Отображать диалог слежения за завершением работы».

Откроется простое окно настройки, где необходимо поставить точку напротив «Включить», при этом в разделе параметры во всплывающем меню необходимо указать «Всегда». После не забудьте применить изменения.

Данная функция включается и через реестр. Вам нужно совершить несколько простых действий:

- Запустите реестр и перейдите по пути:

Найдите в разделе две строки: «ShutdownReasonOn» и «ShutdownReasonUI».

Введите в строку с состоянием «1».

В этой статье мы разобрали основные принципы использования групповых политик Виндовс 7, объяснили значимость редактора и сравнили его с реестром. Ряд параметров предоставляет пользователям несколько тысяч различных настроек, позволяющие редактировать некоторые функции пользователей или системы. Работа с параметрами осуществляется по аналогии с приведенными выше примерами.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Почему служба «Клиент групповой политики» блокирует вход в систему

«Групповая политика» — это утилита управления учетными записями Виндовс, определяющая условия использования пользовательского аккаунта в определённой группе. Такая группа может быть стандартной или ограниченной, группой администраторов или гостей, любой другой группой, созданной ответственным лицом. Групповая политика активируется при входе пользователя в систему, и напрямую зависит от группы, к которой он принадлежит.

При запуске системы пользователь может однажды встретиться с сообщением о препятствовании групповыми политиками входа в систему. В некоторых случаях ещё можно войти в систему как администратор, в других случая доступ к системе оказывается заблокирован.

Инструмент отвечающий за вход в систему («Winlogon») связан со службой групповых политик «GPSVC» (аббревиатура от «Group Policy Service»). После запуска системы сервис групповой политики реализует себя в отдельном процессе SVCHOST. При возникновении каких-либо проблем в работе данного процесса пользователь видит ошибку «Клиент групповой политики препятствует входу в систему…».

Причины дисфункции таковы:

- Наличие некорректных данных в системном реестре (в том числе из-за его повреждения);

- Некорректная установка системных обновлений;

- Установка и деятельность программ, способных нарушить целостность системного реестра (в том числе вирусных);

- Неправильное отключение PC;

- Вход в систему под не административным (гостевым) аккаунтом в ситуации, когда ряд приложений или драйверов были ранее установлены в системе с административными привилегиями.

Ещё препятствовать входу может Служба профилей пользователей.

Active Directory — что это

Простыми словами Active Directory — это служба каталогов на основе товарных знаков Microsoft, являющаяся обязательной частью архитектуры Windows. Как и другие службы каталогов, такие как Novell Directory Services, AD — это централизованная и стандартизованная система, которая автоматически программирует сетевое управление данными, безопасностью и ресурсами, а также позволяет взаимодействовать с другими каталогами. Active Directory разработан целенаправленно для распределенных сетевых сред.

Служба Active Directory стала новинкой для Windows 2000 Server и была усовершенствована в версии 2003 года, что делает ее еще более важной частью ОС. Windows Server 2003 AD предоставляет единую ссылку, называемую службой каталогов для всех объектов в сети, включая пользователей, группы, компьютеры, принтеры, политики и разрешения

Для пользователя или администратора настройка Active Directory предоставляет единый иерархический вид, из которого можно управлять всеми ресурсами сети.

Установка роли WSUS на Windows Server 2012 R2 / 2016

Еще в Windows Server 2008 сервис WSUS был выделен в отдельную роль, которую можно было установить через консоль управления сервером. В Windows Server 2012 / R2 этот момент не поменялся. Откройте консоль Server Manager и отметьте роль Windows Server Update Services (система автоматически выберет и предложит установить необходимые компоненты веб сервера IIS).

Отметьте опцию WSUS Services, далее необходимо выбрать тип базы данных, которую будет использовать WSUS.

В Windows Server 2012 R2 поддерживаются следующие типы SQL баз данных для WSUS сервера:

- Windows Internal Database (WID);

- Microsoft SQL Server 2008 R2 SP1, 2012, 2014, 2016 в редакциях Enterprise / Standard / Express Edition;

- Microsoft SQL Server 2012 Enterprise / Standard / Express Edition.

Соответственно вы можете использовать встроенную базу данных Windows WID (Windows Internal database), которая является бесплатной и не требует дополнительного лицензирования. Либо вы можете использовать выделенную локальная или удаленную (на другом сервере) базу данных на SQL Server для хранения данных WSUS.

База WID по умолчанию называется SUSDB.mdf и хранится в каталоге windir%\wid\data\. Эта база поддерживает только Windows аутентификацию (но не SQL). Инстанс внутренней (WID) базы данных для WSUS называется server_name\Microsoft##WID. В базе данных WSUS хранятся настройки сервера обновлений, метаданные обновлений и сведения о клиентах сервера WSUS.

Внутреннюю базу Windows (Windows Internal Database) рекомендуется использовать, если:

- Организация не имеет и не планирует покупать лицензии на SQL Server;

- Не планируется использовать балансировку нагрузки на WSUS (NLB WSUS);

- Если планируется развернуть дочерний сервер WSUS (например, в филиалах). В этом случае на вторичных серверах рекомендуется использовать встроенную базу WSUS.

Базу WID можно администрировать через SQL Server Management Studio (SSMS), если указать в строке подключения \\.\pipe\MICROSOFT##WID\tsql\query.

Отметим, что в бесплатных редакциях SQL Server 2008/2012 Express имеет ограничение на максимальный размер БД – 10 Гб. Скорее всего это ограничение достигнуто не будет (например, размер базы WSUS на 2500 клиентов – около 3 Гб). Ограничение Windows Internal Database – 524 Гб.

В случае, установки роли WSUS и сервера БД на разных серверах, существует ряд ограничений:

- SQL сервер с БД WSUS не может быть контроллером домена;

- Сервер WSUS не может быть одновременно сервером терминалов с ролью Remote Desktop Services;

Если вы планируете использовать встроенную базу данных (это вполне рекомендуемый и работоспособный вариант даже для больших инфраструктур), отметьте опцию WID Database.

Затем нужно указать каталог, в котором будут храниться файлы обновлений (рекомендуется, чтобы на выбранном диске было как минимум 10 Гб свободного места).

Размер базы данных WSUS сильно зависит от количества продуктов и ОС Windows, которое вы планируете обновлять. В большой организации размер файлов обновлений на WSUS сервере может достигать сотни Гб. Например, у меня каталог с обновлениями WSUS занимает около 400 Гб (хранятся обновления для Windows 7, 8.1, 10, Windows Server 2008 R2, 2012 / R2/ 2016, Exchange 2013, Office 2010 и 2016, SQL Server 2008/2012/2016). Имейте это в виду, планируя место для размещения файлов WSUS.

В том случае, если ранее было выбрано использование отдельной выделенной БД SQL, необходимо указать имя сервера СУБД, инстанса БД и проверить подключение.

Далее запустится установка роли WSUS и всех необходимых компонентов, после окончания которых запустите консоль управления WSUS в консоли Server Manager.

Вы также можете установить сервер WSUS со внутренней базой данных с помощью следующей команды PowerShell: