Программа для взлома программ

Содержание:

- Что делать, если система была заражена

- 2. Как взломать телефон через компьютер с помощью hoverwatch?

- Как разблокировать компьютер или ноутбук с установочного диска?

- Комбайны для взлома со смартфона

- Ключевые программы

- Использование онлайн сниффера и XSpider

- Этические соображения

- Сканеры веб-ресурсов для Android

- Шпионские программы

- Почему кто-то хочет взломать мой компьютер

- С чего все начиналось или как я узнал про взлом компьютеров

- Использование онлайн сниффера и XSpider

Что делать, если система была заражена

Давайте рассмотрим несколько шагов, которые вы должны принять, если ваш компьютер был взломан и/или заражен.

Изолировать зараженный компьютер

Прежде чем будет нанесён какой-либо ущерб вашей системе и её данным, Вы должны полностью отключить её. Не полагайтесь на простое отключение сети с помощью программного обеспечения, вам нужно физически извлечь сетевой кабель и отключить Wi-Fi, выключив физический переключатель Wi-Fi и/или удалив адаптер Wi-Fi (если это вообще возможно).

Причина: нужно разорвать связь между вредоносным ПО и его командно-контрольными терминалами, чтобы отрезать поток данных, получаемых с вашего компьютера или отправляемых на него. Ваш компьютер, который может находиться под контролем хакера, также может быть участвовать в совершения злых дел, таких как DDoS атака против других систем. Изоляция вашей системы поможет защитить другие компьютеры, которые ваш компьютер может пытаться атаковать, пока он находится под контролем хакера.

Подготовьте второй компьютер для восстановления

Чтобы облегчить возвращение зараженной системы в нормальное состояние, лучше иметь второй компьютер, которому Вы доверяете и который не заражен. Убедитесь, что на втором компьютере установлено новейшее программное обеспечение для защиты от вредоносных программ и проведено полное сканирование системы, которое не выявило заражения. Если вы можете получить доступ к жесткому диску и переместить его, то это было бы идеально.

Важное примечание: убедитесь, что ваш антивирус настроен на полное сканирование любого диска, который недавно подключен к нему, потому что вам не нужно заражать компьютер, который вы используете, чтобы исправить ваш. Вы также не должны пытаться запускать исполняемые файлы с зараженного диска, когда он подключен к незараженному компьютеру, поскольку они могут быть заражены, это может потенциально заразить другой компьютер

Получите мнение второго сканера

Вам стоит загрузить второй сканер вредоносных программ на незараженном компьютере, который вы будете использовать, чтобы вернуть контроль. Антивирус Касперского, Malwarebytes, Bitdefender являются отличными вариантами, но существуют и другие.

Извлеките данные и просканируйте диск

Необходимо удалить жесткий диск с зараженного компьютера и подключить его к «чистому» компьютеру в качестве загрузочного диска.

После подключения диска к надежному (незараженному) компьютеру проверьте его на наличие вредоносных программ с помощью основного сканера вредоносных программ и второго сканера вредоносных программ (если он установлен). Убедитесь, что выполняется «полное» или «глубокое» сканирование зараженного диска, чтобы убедиться, что все файлы и области жесткого диска проверяются на наличие угроз.

После этого необходимо создать резервную копию данных с зараженного диска на другой носитель. Убедитесь, что резервное копирование завершено, и проверьте, работает ли копия.

2. Как взломать телефон через компьютер с помощью hoverwatch?

Именно эта “изюминка” делает hoverwatch идеальным вариантом для многодетных родителей и для работодателей, имеющих много работников.

Но в каждой бочке меда есть ложка дегтя. В случае с hoverwatch загвоздка в том, что приложение не дружит с iPhone. hoverwatch совместим только с Android, Windows и macOS. Поэтому с компьютера вы можете “достать” только Android.

Перед покупкой hoverwatch, вы можете устроить тест-драйв, воспользовавшись бесплатной 3-дневной пробной версией.

Требуются ли hoverwatch root-права?

hoverwatch работает как с root-правами, так и без них. Как бы то ни было, рутирование – это палка о двух концах.

С одной стороны, если его провести, то у вас появится доступ к расширенным функциям: удаленному снятию скриншотов в целевом телефоне или мониторингу мессенджеров, таких как Snapchat, WhatsApp и Facebook Messenger.

С другой стороны, это все равно что лишить устройство иммунитета. Любой чих хакера, вирус, вредоносное ПО – целевой Android будет уязвим перед всем этим.

Но есть и хорошие новости. Даже без проведения рутинга целевого телефона, у вас будет доступ к некоторым крутым опциям:

- Запись входящих/исходящих вызовов, чтобы прослушать их позже.

- Доступ к журналу звонков. С его помощью вы сможете узнать, с кем говорили, когда и как долго.

- Трекинг местоположения целевого телефона на основе данных GPS, а также просмотр истории и маршрута перемещений.

- Доступ к истории интернет браузера и списку контактов.

- Скрытая фотосъемка передней или задней камерой целевого телефона. Так вы будете знать, где объект слежки и чем он занят.

- Получение уведомлений в случае, если целевой пользователь попытается поменять SIM-карту.

Независимо от того, будете ли вы проводить рутинг или не будете, hoverwatch в любом случае требуется физический доступ к контролируемому устройству.

После инсталляции приложения вы можете запустить режим “невидимки” и удалить иконку hoverwatch.

Как взломать чужой телефон через компьютер, используя hoverwatch?

Пошаговая инструкция:

- Создайте учетную запись hoverwatch.

- Войдите в систему целевого телефона, чтобы включить опцию “Неизвестные источники”. Выберите путь: “Настройки” > “Безопасность”> “Неизвестные источники”.

- Перейдите на сайт hoverwatch с целевого телефона и авторизуйтесь.

- Загрузите hoverwatch на контролируемое устройство.

- Установите hoverwatch на целевой телефон и выберите того, кого будете контролировать: “ребенка”, “работника”, “себя” или “другое”. Сделали? Теперь жмите на “удалить значок hoverwatch”.

- Запустите приложение, войдя в систему под своими данными.

- Теперь вы можете перейти на панель управления hoverwatch со своего компьютера и отслеживать активность на целевом телефоне!

Прочитать отзывы о hoverwatch или перейти на официальный веб-сайт здесь >>

Как разблокировать компьютер или ноутбук с установочного диска?

Теперь рассмотрим более сложные способы разблокировки компьютера и восстановления доступа к системе Windows, для которых нам потребуется установочная флешка или диск. Они работают одинаково хорошо как на Windows 7, так и 10 или 8. И хоть эти операционные системы и отличаются друг от друга, но методы сброса пароля подходят одни и те же.

Итак, нам понадобится установочный CD с системой. Откуда его взять?

- Во-первых, если вы покупали Windows отдельно и потом ставили на свой «голый» компьютер, то у вас он должен где-то быть — поищите на полках и в ящиках.

- Во-вторых, в случае, если на ноутбуке уже был установлен Виндоус, то к нему тоже должен был прилагаться восстановительный диск с драйверами и системой.

- Наконец, если оригинального никакого нет, то подойдет цифровой дистрибутив вашей версии операционной системы, который легко можно найти в интернете и записать на болванку.

Итак, перезагружаем компьютер и когда появятся первые надписи на черном экране заходим в BIOS. На разных моделях компьютеров и ноутбуков он вызывается различными клавишами — могут быть F2, F10, Del. Она указана в строке «Press … To Run Setup»

В меню «Boot», задаем приоритет загрузки с DVD или с USB-HDD, в зависимости от того, на какой носитель вы записали установочные файлы системы.

Перезагружаемся и ждем, пока программа соберет сведения о всех устройствах и выдаст меню выбора режима установки, из которого нам нужно будет выбрать «Командную строку».

Набираем здесь команду «REGEDIT» и попадаем в редактор реестра Windows. Щелчком левой кнопки мыши выделяем строку «HKEY_LOCAL_MACHINE», открываем в меню пункт «Файл» и выбираем «Загрузить куст…»

Откроется проводник, в котором надо найти на диске с установленной ОС Windows следующую папку:

и в ней найти файл «SYSTEM».

Ваше мнение — WiFi вреден?

Да

23.35%

Нет

76.65%

Проголосовало: 18840

Открываем его и в появившемся окне со строкой вводим произвольное значение, например «888».

Далее находим раздел «Setup», кликаем по нему и находим два значения:

- В «CmdLine» вводим cmd.exe и жмем ОК.

- В «SetupType» заменяем 0 на 2 и также подтверждаем «ОК».

После этого опять «Выгружаем куст» и перезапускаем компьютер из командной строки.

Далее загружаем как обычно, но перед самим логином появится снова командная строка, в которой вводим команду на создание нового пароля пользователя:

Новый пароль для компьютера должен состоять из цифр и букв без пробелов. В случае отсутствия администраторской учетной записи, ее здесь же можно создать. Для этого для русифицированной версии Windows даем следующие команды.

Создаем нового пользователя:

Добавляем его в администраторы:

И удаляем его же из группы простых пользователей:

После чего закрываем командную строку, попадаем на экран авторизации и вводим новый пароль.

Комбайны для взлома со смартфона

Интернет состоит не только из веб-приложений, и дыры находят не только в них. Следующая подборка хакерских приложений для Андроид позволит вам искать уязвимости (и эксплоиты для них) в софте и железе, выполнять сниффинг, MITM-атаки, оставлять бэкдоры и делать много других интересных вещей.

cSploit

cSploit — это дин из самых функциональных инструментов для сканирования сетей и поиска уязвимостей на обнаруженных хостах. Составляет карту сети и отображает сведения обо всех найденных в ней устройствах. Умеет определять их IP/MAC и вендора (по первым трем октетам MAC-адреса), определять установленную на них ОС, искать уязвимости с помощью Metasploit framework RPCd и брутфорсить пароли.

Поиск клиентов и MITM-атака

Выполняет MITM-атаки разного типа через спуфинг DNS (возможна замена медиафайлов в трафике на лету, JS-инжекты, угон сессий и захват cookie для авторизации без ввода пароля). Также умеет дисконнектить отдельные устройства (или отключать их скопом от точки доступа). Перехватывает трафик и сохраняет его в формате .pcap или перенаправляет, куда пожелаете.

Открытые порты и подборка эксплоитов для выбранной цели

Дополнительно cSploit помогает создать на взломанном прошедшем аудит безопасности хосте удаленный шелл и получить над ним полный контроль. В общем, это однозначный must have для пентестеров, и не только для них.

- Подробнее о cSploit

- Протестированная версия: 1.6.6 RC2

- Размер: 3,5 Мбайт

- Тестовые сборки cSploit Nightly доступны здесь

- Версия Android: 2.3 и выше

- Требуется рут: ДА!

- Дополнительные требования: установить BusyBox в /system/bin

cSploit, Intercepter-NG и другие мощные утилиты заслуживают более подробного рассмотрения в отдельных статьях. Мы предлагаем сперва освоиться с базовыми принципами пентеста на примере простых приложений, а уже затем переходить на хардкор.

dSploit

Форк cSploit от Симоне Маргарителли (Simone Margaritelli), приказавший долго жить в 2014 году. Проект так и остался в стадии бета-версии с очень сырым кодом. Если cSpoit у меня работал без нареканий, то последние три версии dSploit вываливались с ошибкой почти сразу после запуска.

Тот же cSploit, вид сбоку

С тех пор как Маргарителли устроился в компанию Zimperium, наработки dSploit вошли в состав фирменной утилиты zAnti.

Сканирование беспроводной сети и обнаружение хостов

- Сайт

- Протестированная (не вполне удачно) версия: 1.1.3с

- Размер: 11,4 Мбайт

- Версия Android: 2.3 и выше

- Требуется root: ДА!

- Дополнительные требования: установить BusyBox в /system/bin, проявить склонность к мазохизму

zAnti

Мобильное приложение для пентеста от Zimperium. Более современный, стабильный и наглядный аналог dSploit.

Интерфейс zAnti разделен на две части: сканирование и MITM. В первой секции он, подобно dSploit и оригинальному cSploit, мапит сеть, определяет все хосты, их параметры и уязвимости.

Nmap’им сеть

Отдельная функция — определение уязвимостей на самом смартфоне. Согласно отчету программы, наш тестовый Nexus 5 содержит 263 дыры, которые уже не будут закрыты, поскольку срок жизни девайса истек.

Обнаружение уязвимостей

zAnti помогает взламывать роутеры и получать к ним полный доступ (с возможностью сменить пароль админа, задать другой SSID, PSK и так далее). Используя MITM-атаки, zAnti выявляет небезопасные элементы на трех уровнях: в ОС, приложениях и настройках устройства.

Ключевая особенность — формирование подробного отчета по всем просканированным элементам. Отчет содержит пояснения и советы по устранению найденных недостатков.

Отчет zAnti

- Сайт

- Протестированная версия: 3.18

- Размер: 24 Мбайт

- Версия Android: 2.3 и выше

- Требуется рут: ДА!

- Примечания: zAnti не работает на устройствах с процессорами архитектуры x86 и x86_64

Ключевые программы

Cheat Engine

Скорее всего, данная программа известна многим геймерам, ведь она уже функционирует второй десяток лет. Каждый игроман уже успел оценить достоинства программы, а если вы нет, то вам точно нужно попробовать. С помощью данного приложения вы с лёгкостью измените в лучшую сторону финансовое положение своего персонажа, а также его игровые характеристики (силу, ловкость, интеллект). Примечательная особенность программы – поддержка не только на платформе Windows, но и распространение среди мобильных устройств.

Перед запуском игры вам необходимо будет открыть программу, после чего она будет сопровождать вас весь игровой процесс. Запускаем вкладку Cheat Engine и вносим необходимые изменения, после чего приступаем играть с новыми бонусами и ставить новые рекорды.

ArtMoney

Одна из самых популярных модификаций для получения игрового прогресса. Утилита с закрытым исходным кодом позволит за считанные секунды получить нескончаемый запас монет, жизней, снарядов и других ресурсов. Изменить параметры в многопользовательских играх, которые работают с интернет-соединением, утилита не сможет: их данные хранятся на сервере. Но в случае с игрушками, данные которых хранятся на вашем ПК, ArtMoney справляется быстро и эффективно.

Программа позволит выполнить все необходимые задачи без особых навыков и уроков программирования: все прозрачно и просто. Даже если у вас возникнут проблемы и вопросы, вы сможете ознакомиться с каждым шагом программы во вкладке «Справка», где все детально описано.

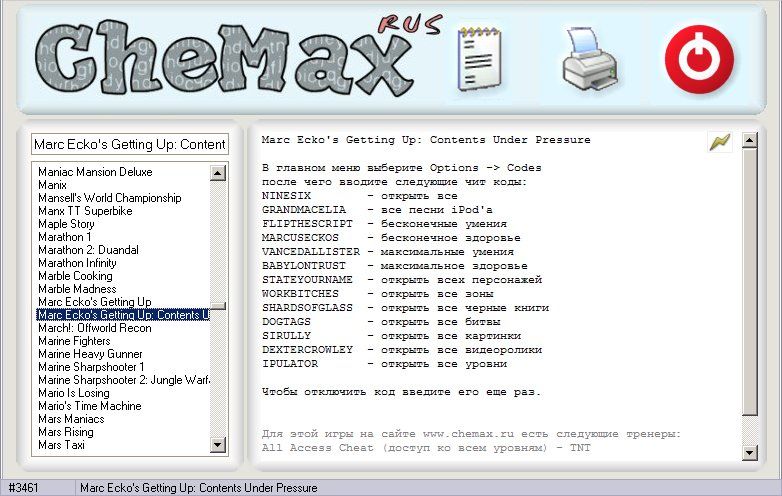

CheMax

CheMax – специальная программа для взлома игр, которая представляет собой обширную базу данных с перечнем прохождения уровней, модов, читов и паролей. Утилита распространяется на русском языке и имеет интуитивно-понятный интерфейс, в котором не запутаются даже новички.

После запуска вас будет ожидать рабочее окно, разделенное на две вкладки. Слева в алфавитном порядке будут расположены все игры, доступные в CheMax, а справа все коды и читы, доступные для этой игры. Утилита поддерживает около 14000 различных игр. Около десяти лет разработчики пополняют каталог новыми играми, добавляя полезные бонусы для своих пользователей. Внутри вы найдете все удобства для работы, а также специальный фильтр для поиска необходимых игр. Просто кликаете по ней и ознакамливайтесь со всеми плюшками.

Steam Achievement Manager

Ещё одна полезная утилита, правда в этом случае подходит исключительно для пользователей клиента Steam. Позволяет получить преимущество внутри игровой площадки, поднять уровень Steam и заполучить карточки героев.

Resource Hacker

Ещё одна популярная программа для взлома игр, которая занимается редактированием ресурсов, их просмотром, компиляцией и декомпиляцией. Программа очень проста в использовании, имеет интуитивно-понятный графический интерфейс и руководства по пользованию. Вы с лёгкостью сможете открыть любой EXE и DLL файл, внести в него правки и даже уменьшить размер данных.

Использование онлайн сниффера и XSpider

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

Этические соображения

В заключение хочется отметить, что данная статья не является побуждением к действию. Это, скорее, общеобразовательный материал, ни в коем случае не несущий вреда пользователям. А тем, кто собирается этим заняться, стоит задуматься о правомерности таких действий и соображениях этики.

Сен

22

2012

Приветствую на нашем блоге сайт, который создан специально для помощи людям у кого сломался компьютер, или возникли какие-либо проблемы. Допустим вы забыли или потеряли свой пароль для входа в Windows.

Не нужно «рвать на себе волосы», переживать и нервничать по этому поводу. В данной статье мы с вами рассмотрим несколько способов в Windows XP и Windows 7, уберем старый пароль и спокойно войдем в нашу операционную систему.

Сканеры веб-ресурсов для Android

Начнем обзор программ для взлома смартфона с самого главного, а именно со сканеров веб-приложений. Здесь у нас три приложения, которые позволят вам найти открытые админки, сбрутить пароль, протестировать сайт на XSS-уязвимости, возможность SQL-инъекций, составить листинги каталогов и многое другое.

Kayra the Pentester Lite

Мобильный сканер уязвимостей веб-приложений Kayra the Pentester Lite ищет типичные ошибки в конфигурации указанного веб-сервера и пытается получить листинг каталогов (обычно — успешно). Среди дополнительных инструментов есть генератор хешей и дешифровщик AES.

Приложение обладает простыми и понятными настройками. Поддерживает HTTPS и проверяет корректность TLS. Умеет искать XSS, брутить CGI и выполнять атаки по словарю. Может работать в фоне и в многопоточном режиме. Содержит базу данных Google Hacks и автоматически определяет известные уязвимости.

Отчет Kayra и экран About

По каждому пункту, отмеченному в настройках сканирования, создается подробный отчет. На скриншоте видно лишь его малую часть. Бесплатная версия довольно функциональна, но иногда раздражает рекламой. В платной версии нет рекламы и ограничений, ее стоимость на момент написания статьи составляет 159 рублей.

- Сайт

- Протестированная версия: 1.4.0

- Размер: 4,7 Мбайт

- Версия Android: 4.1 и выше

- Требуется root: нет

DroidSQLi

Следующая хакерская программа для Android — это DroidSQLi. Приложение DroidSQLi служит для проверки веб-сайтов на уязвимость к SQL-инъекциям четырех разновидностей:

- Normal SQL injection — классический вариант с передачей параметра UNION ALL SELECT;

- Error based SQL injection — использование в запросах заведомо неверного синтаксиса для получения сообщения об ошибке, раскрывающего дополнительные параметры БД;

- Blind SQL injection — серия запросов с анализом ответов true/false от СУБД, позволяющая восстановить структуру базы данных;

Time based SQL injection — формирование дополнительных запросов, вызывающих приостановку СУБД на определенное время, что делает возможным посимвольное извлечение данных.

Демонстрация error based SQL-инъекции

Утилита DroidSQLi автоматически подбирает метод инжекта, а также использует техники обхода фильтрации запросов.

Для начала тестирования сайта необходимо вручную найти точку входа. Обычно это адрес веб-страницы, содержащий запрос вида ?id=X или ?p=X, где X — целое положительное число. В нашем примере пейлоад для параметра id выглядит так:

id=(SELECT 4777 FROM(SELECT COUNT(*),CONCAT(0x71626b6a71,(SELECT (ELT(4777=4777,1))),0x7170767871,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.PLUGINS GROUP BY x)a)

В Сети очень много сайтов, уязвимых к SQL-инъекциям. Думаю, вы легко найдете несколько таких, просто посмотрев историю своего браузера.

- Сайт

- Протестированная версия: 1.1

- Размер: 705 Кбайт

- Версия Android: 4.2 и выше

- Требуется root: нет

Droidbug Admin Panel Finder FREE

Следующий инструмент для взлома со смартфонов — это утилита Droidbug Admin Panel Finder FREE. Приложение ищет админские панели по дефолтным адресам разных CMS. Результат ее работы не всегда соответствует реальному положению вещей, поскольку на популярных веб-серверах стоят IDS и WAF. Они блокируют перебор URL или перенаправляют его в honeypot (ловушку), который отвечает HTTP 200 OK на все запросы, а сам собирает инфу об атакующем.

Однако на менее популярных сайтах с безопасностью все очень тоскливо, и валидная админская панелька находится за считанные секунды. В платной версии, стоимостью 139 рублей, убрана реклама и разблокирована возможность перебора по смешанному шаблону для сайтов с поддержкой PHP/ASP/CGI/CFM/JS.

Поиск админки на сайте

- Сайт

- Протестированная версия: 1.4

- Размер: 6,3 Мбайт

- Версия Android: 2.1 и выше

- Требуется root: нет

Шпионские программы

Шпионское программное обеспечение — еще один способ проникновения к системным папкам пользователей. Зараженный вирусом компьютер будет отправлять всю информацию на ваш электронный ящик, записывать все, что его владелец вводит на клавиатуре и т.д.

Для установки шпионского ПО вы сможете использовать ActiveX-компоненты или троянские программы категории TrojanDownloader для удаленного администрирования, например, ALB или LD. Запустить сервер на удаленной машине вы сможете парой простых способов:

-

Через «шары».

Если вы пытаетесь войти в чужие ПК через расширенные ресурсы (порносайты, хакерские порталы, сервисы для скачивания бесплатной музыки и видеофильмов), чтобы позже снова не сканить диапазон, закачайте шпиона, предварительно настроив его работу: «Диск C / Windows / Главное меню / Программы / Автозагрузка». После перезагрузки системы троян запустится автоматически. -

Социнженерия.

Впихнуть зараженный файл потенциальным пользователям вы сможете с помощью программы Joiner v2.1. Например, вы желаете поздравить кого-то с днем рождения или каким-либо праздником: склеиваете сервер трояна с вашей открыткой или видеопоздравлением и шлете его по почте своим потенциальным жертвам. Открыв письмо, пользователи активируют вирус и открывают доступ к управлению своих машин.

Рад приветствовать Вас! Из заголовка поста я имею ввиду самый прямой смысл! Это именно так: взломать компьютер может совершенно любой человек, и не важно сколько ему лет, какая у него профессия и прочие. Я же сегодня опишу самый простой и в тоже время 100%-нтный способ попасть в чужой компьютер

На этом примере и будет ясно, что взламывать чужие компы – может каждый. Как бы это печально не звучало, но факт остаётся фактом.

Примечание: Если у Вас в этом деле опыта нет, то рекомендую прочитать пост до конца. Людям, которые уже имеют опыт в данной теме вряд ли будет, что-то интересно из этого поста.

Это не инструкция и не побуждения к действию. Вообще когда я создавал этот блог, я не преследовал мысли писать посты на подобную тему и тем более пошагово описывать действия для взлома чужих компьютеров.

Поэтому я и сказал выше, что именно опишу, а не дам подробной инструкции, как, что пошагово делать, что бы попасть в чужой компьютер.

ЭТО просто мой рассказ! Рассказ о том, как мне самому ещё несколько лет назад удавалось получить доступ и полный контроль над чужими компьютерами, которых только за одну ночь можно было на взламывать пол сотни. Мой рекорд за ночь около 80-десяти компов!

Кто-то может подумать «Вот сидит сволочь такая и хвастается» нет, это не так, поверти.

Цель поста:

просто донести до читателя, как это было легко и просто в виде рассказа, именно из своего опыта, а не с чьих-то слов!!!

Почему кто-то хочет взломать мой компьютер

Когда мы думаем о взломе, мы всегда думаем, что это конфиденциальная информация, которая была украдена и использована для какой-то финансовой выгоды. Но это, похоже, не единственная причина, почему кто-то захочет взломать мой компьютер.

Вот причины, по которым кто-то захочет взломать ваш компьютер:

- Чтобы использовать его в качестве сервера Internet Relay Chat (IRC), для хранения или для DDoS-атак.

- Криминальная и финансовая выгода

- Промышленный шпионаж

- Сделайте это частью ботнета

- Для веселья и волнения.

Давайте посмотрим на некоторые из них.

1. Чтобы использовать наш компьютер:

Хакеры могут взломать наш компьютер, чтобы использовать его по следующим причинам:

- Сервер Internet Relay Chat (IRC) . Хакеры могут использовать наш компьютер в качестве сервера IRC. Это потому, что они не хотят открыто обсуждать свою деятельность на своих «собственных» серверах.

- Хранилище . Хакеры могут использовать наш компьютер в качестве устройства хранения своих незаконных материалов. Пиратское программное обеспечение, пиратская музыка, порнография и хакерские инструменты некоторые примеры незаконных материалов.

- DDoS-атака . Наш компьютер может использоваться как часть DDoS-атаки. Хакеры контролируют множество компьютеров, пытаясь вызвать нехватку ресурсов на компьютере жертвы.

2. Уголовная выгода:

Есть некоторые хакеры, которые используют свои хакерские навыки для формирования преступной деятельности. Здесь хакеры могут взломать компьютер, чтобы украсть услуги пользователя, а также их ценные файлы и информацию. Это можно сделать на:

- Личный уровень . На личном уровне хакеры атакуют персональные компьютеры, чтобы получить доступ к паролям и финансовой информации. Они могут использовать такую информацию, чтобы обмануть человека.

- Более высокий уровень . Группы хакеров могут атаковать компании как часть более широкой преступной операции.

3. Финансовая выгода:

Хакеры часто действуют ради финансовой выгоды. Они могут делать это индивидуально или в согласованных группах. Многие профессиональные преступники используют хакерство, чтобы заработать деньги, используя методы хакерства. Они тоже это делают:

- Создать поддельный сайт электронной коммерции для сбора данных кредитной карты

- Получите доступ к серверам, которые содержат данные кредитной карты

- Участие в различных формах мошенничества с кредитными картами

- Установите вымогателей.

4. Хак для удовольствия, острых ощущений и волнения:

Некоторые хакеры пытаются взломать систему, чтобы взломать вызов. Они просто взламывают наши компьютеры, чтобы доказать свои навыки и взломать системы. На самом деле они не заинтересованы в том, чтобы делать что-то злое, когда они контролируют ситуацию.

5. Другие причины

Помимо этих причин, я нашел несколько других причин, по которым кто-то хочет взломать ваш компьютер с помощью этой превосходной инфографики с сайта krebsonsecurity.com.Вы можете нажать на инфографику, чтобы просмотреть ее в большем размере.

Компьютерные взломы становится все труднее предотвратить

Пытаясь найти причины, по которым кто-то хочет взломать мой компьютер, я также обнаружил, что компьютерные взломы стали намного легче устранять. К сожалению, это намного труднее предотвратить по нескольким причинам:

- Широкое использование Интернета и сетевых подключений

- Секретность, обеспечиваемая компьютерными системами, работающими через Интернет

- Большое и постоянно растущее количество хакерских инструментов доступно открыто

- Все больше и больше открытых беспроводных сетей

- Технические и компьютерные дети

- Невероятность быть пойманным

Любой, кто подключается к Интернету, может быть взломан. Также, независимо от мотивации, взлом является серьезным риском для личной и национальной безопасности.

Чтобы оставаться в безопасности, постоянно обновляйте операционную систему и установленное программное обеспечение, чтобы устранить все уязвимости в программном обеспечении, используйте хорошее программное обеспечение для обеспечения безопасности и следуйте рекомендациям по безопасным вычислениям и общим советам по безопасности в Интернете. Вот еще несколько советов, которые помогут вам удержать хакеров от вашего компьютера с Windows.

С чего все начиналось или как я узнал про взлом компьютеров

Я не буду рассказывать, зачем я это делал, для чего и зачем мне это надо было. Так как, считаю, что это не особо интересно…

Так же, сама фраза «Взломать компьютер» в этом посте совершенно не уместна! И знаете почему? А вот почему.

В двух словах: На мой взгляд, реальный взлом удалённой системы – это когда человек просто садится, берёт пива, пиццу и начинает работать.

Начинает искать уязвимые места в системы и после их обнаружения пишет под них Exploit-ы и прочие деструктивные программы.Это и есть действительно настоящий взлом и это нихрена не легко – это очень тяжело и требует много знаний…

Так как я не чего не искал эксплойты не писал, я считаю фразу «Взломать компьютер» не уместной. А просто «Баловство», «Хулиганство» как Вам больше нравится.

Но, раз в народе так повелось, если залез в чужой комп, значит взломал, поэтому и дал такой заголовок посту…

Получается я не взламывал компьютеры, я просто получал неправомерный доступ к удалённой системе.

А 90% всей работы за меня сделали другие люди, которые написали программы, с помощью которых я и получал доступ к чужим компьютерам. Именно получал, а не взламывал!!!

В этом вся ПРОСТОТА получения доступа к удалённому компьютеру.

Вот в этом то и есть весь прикол. Все сделано, все написано реально умными ребятами. Мало того, что в интернете много статей по теме, там же много совершенно бесплатных и нужных для этих дел программ.

Что нужно? Не чего сложного, просто скачать нужные программы и научится ими пользоваться и ВСЕ!!! А учится ими пользоваться проще простого!

В интернете даже видеокурс есть «Этичный хакинг и тестирование на проникновение» совершенно в свободном доступе.

Использование онлайн сниффера и XSpider

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне — кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 — порт Radmin, 3389 — Remote Desktop 23 — Telnet.