6 вариантов отключения secure boot на разных системах и моделях ноутбуков

Содержание:

- How Does Secure Boot Work?

- Secure Boot

- Отключения Secure Boot на материнских платах

- Что такое UEFI Secure Boot?

- Примеры отключения Secure Boot на разных ноутбуках и материнских платах

- Как осуществляется безопасная загрузка i.MX6

- Опасность заболевания

- Как отключить Secure Boot в Windows 10

- Security implications in Machine-Owner Key management

- Как отключить Secure Boot

- Enable Secure Boot

- Как узнать, активна ли функция Secure Boot на компьютере

- Secure Boot, как отключить

- Нужен ли пользователям Secure Boot?

- Итог

How Does Secure Boot Work?

Once you power on a PC, it starts the process of executing code that configures the processor, memory, and hardware peripherals to make a preparation for the operating system to boot.

During the preparation, Secure Boot checks the signature of firmware code that exists on hardware peripherals like storage deices.

During the boot process, secure Boot will check for an embedded signature inside of the fireware module. If the signature match against a database of signature in Secure Boot, the nodule is allowed to execute.

It can be said that Secure Boot works like a security gate. Code with valid credentials can get through the security gate and execute. Surely, code with bad credentials or no credential will be refused.

Secure Boot

The UEFI specification defines a mechanism called «Secure Boot» for ensuring the integrity of firmware and software running on a platform. Secure Boot establishes a trust relationship between the UEFI BIOS and the software it eventually launches (such as bootloaders, OSes, or UEFI drivers and utilities). After Secure Boot is enabled and configured, only software or firmware signed with approved keys are allowed to execute. Conversely, software signed with blacklisted keys are disallowed from executing. In this way, a system can guard against malicious attacks, rootkits, and unauthorized software updates that could happen prior to the OS launching.

The Secure Boot mechanism relies on public/private key pairs to verify the digital signature of all firmware and software before execution. Before digging in to the details of UEFI’s Secure Boot, let’s begin with a bit of high-level background on digital signatures.

Digital Signatures

The basic idea of digital signatures is to generate a pair of keys:

- A private key to be kept private and secured by the originator.

- A public key that can be distributed freely.

The mathematical correlation between this public/private key pair allows for checking the digital signature of a message for authenticity. To do the check, only the public key is necessary, and the message can be verified as having been signed by the private key without ever knowing the private key itself.

One other feature of this public/private key pair is that it is impractical to calculate the private key from the contents of the public key. This feature allows for the distribution of the public key without compromising the private key.

Lastly, a message cannot be signed using the public key. Only the private key is capable of signing the message properly. This is the basic mechanism digital signature technology uses to verify a message’s integrity without compromising the details or contents of the private key.

Secure Boot Details

With this understanding of digital signatures, the UEFI «Secure Boot» technology consists of a collection of keys, categorized as follows:

- Platform Key (PK)

- Key Exchange Key (KEK)

- Whitelist Database (DB)

- Blacklist Database (DBX)

On a system with Secure Boot enabled and configured, each of these items will contain the public portions of public/private key pairs. The keys are used to authorize various components of the firmware and software.

- The Platform Key (PK) establishes a trust relationship between the platform owner and the firmware (UEFI BIOS) by controlling access to the KEK database. There is a single PK per platform, and the public portion of the PK is installed into the system, typically during production at the OEM. The private portion of the PK is necessary for modifying the KEK database.

- The Key Exchange Key (KEK) database establishes a trust relationship between the firmware and the OS. The KEK consists of a list of public keys that can be checked against for authorization to modify the whitelist database (DB) or blacklist database (DBX). There can be multiple KEKs per platform. The private portion of a KEK is necessary for modifying the DB or DBX.

- The whitelist database (DB) is a list of public keys that are used to check the digital signature of a given firmware or software. To discuss the DB, let’s assume the system is booting and is about to execute the bootloader for selecting an OS to boot. The system will check the digital signature of the bootloader using the public keys in the DB, and if this bootloader was signed with a corresponding private key, then the bootloader is allowed to execute. Otherwise, it is blocked as unauthorized.

- Conversely, the blacklist database (DBX) is a list of public keys known to correspond to malicious or unauthorized firmware or software. Any software signed with a corresonding private key from this database will be blocked.

Trenton Systems Solutions

At Trenton Systems, all rugged computers, processor boards, and/or PCIe backplanes are shipped with Secure Boot technology which have factory default key configurations that support all major operating systems and their bootloaders, including Microsoft Windows and the Linux shim bootloader.

With the proper private keys in hand, the end users can add their own keys to authorize (or block) custom OSes and bootloaders to operate from within the Secure Boot environment.

Further customizations can be implemented at the customer’s request, including changing factory default keys, updating the Secure Boot default state, and modifying the whitelist and blacklist databases.

Отключения Secure Boot на материнских платах

Рынок материнских плат для настольных компьютеров достаточно консервативен и явными лидерами являются 2 компании: Asus и Gigabyte. Они поставляют более половины всего оборудования, так что рассматривать способы деактивации Secure Boot рациональней всего именно в разрезе этих производителей. В любом случае третье и четвертое место давно оккупировали MSI и ASRock, — первая четверка полностью состоит из компаний Тайваня. Итог: принципиальных различий в инструкции по отключению все равно не будет и большая часть пользователей найдет ниже именно то, что ищет.

Отметим, что перейти сразу в UEFI можно в некоторых случаях напрямую с Windows (от 8 версии и более поздних). Для этого пробуйте следующее:

- На рабочем столе справа вызовите выдвижную панель.

- После следуйте по пути: «Параметры» => «Изменение параметров…» => «Обновление и…» => «Восстановление»;

- В возникшем окне найдите опцию перезагрузки системы и установите в этой строке значение «Настройки по UEFI» или «Параметры встроенного ПО UEFI»;

- После жмите на «Перезагрузить» и в дальнейшем должен автоматически запуститься UEFI.

Как отключить Secure Boot на материнской плате Gigabyte?

После входа в UEFI (нажатием на F12 перед запуском ОС) действуйте следующим образом:

- перейдите во вкладку «BIOS Features»;

- установите для критерия «Windows 8 Features» опцию «Other OS»;

- для критерия «Boot Mode Selection» — «Legacy only» или «UEFI and Legacy» (между ними нет особой разницы);

- для критерия «Other PCI Device ROM Priority» — «Legacy OpROM».

После всего нужно выполнить запись изменений, то есть нажать F10 => «OK».

Материнские платы и ноутбуки Асус

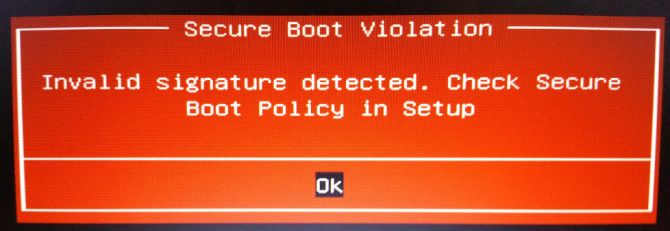

Сразу отметим, что чаще всего на материнках именно этого производителя появляется ошибка при загрузке ОС: Invalid signature detected. Check Secure Boot Policy in Setup. В большинстве случаев для устранения проблемы следует выключить Secure Boot, а для этого необходимо:

- зайти в UEFI — жмите перед загрузкой ОС на F2, Delete или комбинацию клавиш Fn+F2;

- на начальном экране жмите на F7 (Advanced Mode), а потом перейдите в меню «Boot» => «Secure Boot Menu»;

- укажите в строчке «Secure Boot State» значение «Enabled», а в строчке «OS Type» — «Other OS»;

- вернитесь на один уровень назад в меню «Boot» => «Compatibility Support Module (CSM)»;

- установите в строчке «Launch CSM» значение «Enabled», а в строчке «Boot Device Control» — «UEFI and Legacy …» либо «Legacy OpROM …», а в строке «Boot From Storage Devices» — «Both Legacy opROM first», либо «Legacy opROM first»;

- после этого жмите на F10 и сохраняйте все изменения, а после проверяйте корректность выполненных настроек.

Конкретно для ноутбуков Asus алгоритм будет следующим:

- зайдите в UEFI;

- перейдите во вкладку «Security»;

- отыщите строчку «Secure Boot Control», укажите в ней значение «Disabled»;

- перейдите во вкладку «Boot»;

- отыщите строчку «Fast Boot», установите в ней значение «Disabled», а в строке «Launch CSM» значение «Enabled».

Что такое UEFI Secure Boot?

Давайте на секунду рассмотрим, как именно Secure Boot обеспечивает безопасность вашей системы.

Безопасная загрузка — это функция унифицированного расширяемого интерфейса прошивки (UEFI). UEFI сам по себе является заменой интерфейса BIOS на многих устройствах. UEFI — это более продвинутый интерфейс прошивки с множеством настроек и технических опций.

Безопасная загрузка — это что-то вроде ворот безопасности. Он анализирует код, прежде чем выполнять его в вашей системе. Если код имеет действительную цифровую подпись, Secure Boot пропускает его через шлюз. Если код имеет нераспознанную цифровую подпись, Secure Boot блокирует его запуск, и система потребует перезагрузки.

Иногда код, который вы знаете, является безопасным и поступает из надежного источника, может не иметь цифровой подписи в базе данных безопасной загрузки.

Например, вы можете загрузить многочисленные дистрибутивы Linux прямо с их сайта разработчика, даже проверив контрольную сумму дистрибутива для проверки на фальсификацию. Но даже с этим подтверждением Secure Boot будет по-прежнему отклонять некоторые операционные системы и другие типы кода (например, драйверы и оборудование).

Примеры отключения Secure Boot на разных ноутбуках и материнских платах

Ниже — несколько примеров отключения в разных интерфейсах UEFI. Указанные варианты используются и на большинстве другим материнских плат с поддержкой данной функции. Если вашего варианта нет в списке, то просмотрите имеющиеся и, вероятнее всего, в вашем БИОСе найдется аналогичный пункт для отключения Secure Boot.

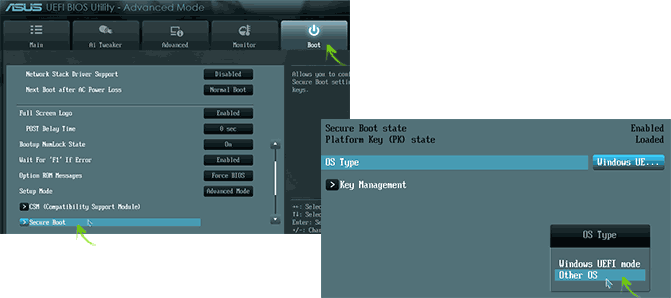

Материнские платы и ноутбуки Asus

Для того, чтобы отключить Secure Boot на оборудовании Asus (современных его вариантах), в настройках UEFI зайдите на вкладку Boot (Загрузка) — Secure Boot (Безопасная загрузка) и в пункте OS Type (Тип операционной системы) установите «Other OS» (Другая ОС), после чего сохраните настройки (клавиша F10).

На некоторых вариантах материнских плат Asus для этой же цели следует зайти на вкладку Security или Boot и установить параметр Secure Boot в значение Disabled.

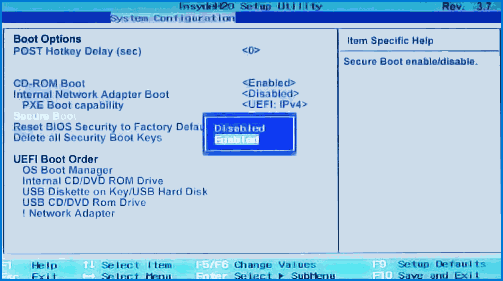

Отключение Secure Boot на ноутбуках HP Pavilion и других моделях HP

Для отключения безопасной загрузки на ноутбуках HP проделайте следующее: сразу при включении ноутбука, нажимайте клавишу «Esc», должно появиться меню с возможностью входа в настройки БИОС по клавише F10.

В БИОС перейдите на вкладку System Configuration и выберите пункт Boot Options. В этом пункте найдите пункт «Secure Boot» и установите его в состояние «Disabled». Сохраните сделанные настройки.

Ноутбуки Lenovo и Toshiba

Для отключения функции Secure Boot в UEFI на ноутбуках Lenovo, и Toshiba, зайдите в ПО UEFI (как правило, для этого при включении нужно нажать клавишу F2 или Fn+F2).

После этого зайдите на вкладку настроек «Security» и в поле «Secure Boot» установите «Disabled». После этого сохраните настройки (Fn + F10 или просто F10).

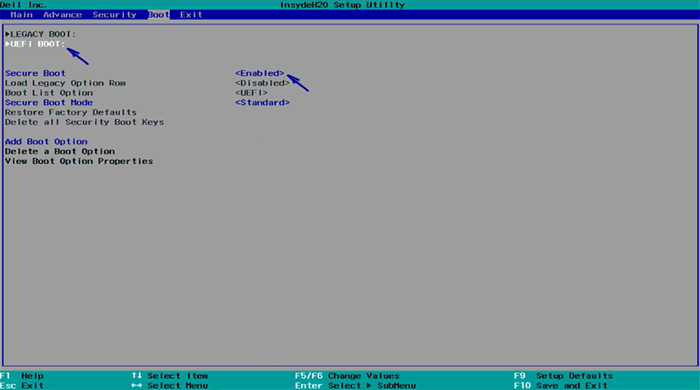

На ноутбуках Dell

На ноутбуках Dell c InsydeH2O настройка Secure Boot находится в разделе «Boot» — «UEFI Boot» (см. Скриншот).

Для отключения безопасной загрузки, установите значение в «Disabled» и сохраните настройки, нажав клавишу F10.

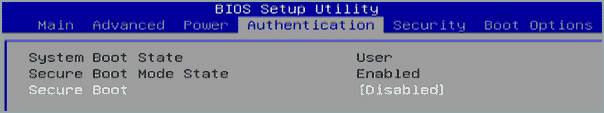

Отключение Secure Boot на Acer

Пункт Secure Boot на ноутбуках Acer находится на вкладке Boot настроек БИОС (UEFI), однако по умолчанию вы не можете его отключить (поставить из значения Enabled в Disabled). На настольных компьютерах Acer эта же функция отключается в разделе Authentication. (Также возможен вариант нахождения в Advanced — System Configuration).

Для того, чтобы изменение этой опции стало доступным (только для ноутбуков Acer), на вкладке Security вам необходимо установить пароль с помощью Set Supervisor Password и только после этого станет доступным отключение безопасной загрузки. Дополнительно может потребоваться включение режима загрузки CSM или Legacy Mode вместо UEFI.

Gigabyte

На некоторых материнских платах Gigabyte отключение Secure Boot доступно на вкладке BIOS Features (настройки БИОС).

Для запуска компьютера с загрузочной флешки (не UEFI) также потребуется включить загрузку CSM и прежнюю версию загрузки (см. скриншот).

Еще варианты отключения

На большинстве ноутбуков и компьютеров вы увидите те же варианты нахождения нужной опции, что и в уже перечисленных пунктах. В некоторых случаях некоторые детали могут отличаться, например, на некоторых ноутбуках отключение Secure Boot может выглядеть как выбор операционной системы в БИОС — Windows 8 (или 10) и Windows 7. В таком случае выбираем Windows 7, это равнозначно отключению безопасной загрузки.

Как осуществляется безопасная загрузка i.MX6

После создания загрузочных образов программ в устройствах на базе процессора i.MX6 процесс Secure Boot генерирует набор защищенных ключей в соответствии с SSL-сертификатом, созданным для этой цели (рис. 1).

Рис. 1. Процесс создания сертификата в Secure Boot

* HAB (High Assurance Boot) — загрузка с высоким уровнем защиты

В дальнейшем такие ключи понадобятся при создании защищенного набора команд, которые скомпилированы и добавлены к загрузочному образу определенной программы с помощью инструментов от поставщика процессора. На следующем этапе процессор воспользуется начальным загрузчиком и проверит данные сертификата, сгенерированные средствами компиляции Secure Boot.

Защищенные команды станут выполняться только в том случае, если данные ключей в загрузочном образе операционной системы в точности совпадут с данными ключей, хранящимися в защищенном хранилище в процессоре. Далее он проверит криптографический хэш образов на соответствие тем, что определены защищенными командами. Если они совпадают, процессор загрузит и выполнит образ программы.

При прохождении этого процесса через внутренний загрузчик центрального процессора (ЦП) у пользователя имеется возможность обратиться в библиотеку Secure Boot из своего загрузчика кода. Это позволяет загружать образ операционной системы и проверять ее подлинность тем же способом, которым загрузчик ЦП устанавливает подлинность загрузчика программного обеспечения.

К концу этого процесса ОС загрузится в проверенной защищенной среде. Можно быть полностью уверенным, что это допустимая загрузка, поскольку каждый ее этап прошел проверку на аутентичность с помощью хэширования ключей в процессоре.

Опасность заболевания

Причиной болезни является сдавливание нервных корешков, которые проходят между ребрами, либо сильное их раздражение. Проявляется межреберная невралгия возникновением сильных болей, которые становятся интенсивнее при глубоком вздохе, кашле, резких движениях – наклонах и поворотах туловища. Заболевание относится к ряду серьезных и имеющих массу неприятных последствий, поэтому своевременная диагностика и назначение лечения должны проводиться опытным врачом. Объясняется это тем, что по внешним признакам и проявлениям межреберная невралгия схожа с такими заболеваниями, как почечная колика или патологии сердечнососудистой системы. Чтобы пациент смог скорее избавиться от симптомов болезни и вернуться к привычному, полноценному образу жизни, врач подберет наиболее подходящее медикаментозное лечение, исходя из общей картины заболевания, результатов рентгенографического обследования, лабораторных анализов и общей картины заболевания.

Не нужно лишний раз говорить о том, что самолечение недопустимо, ведь под маской межреберной невралгии могут скрываться симптомы других, более опасных заболеваний, а самостоятельно применяемые лекарства могут дать различные побочные эффекты (при неправильно рассчитанной дозировке или при склонности к проявлению аллергических реакций на компоненты препаратов).

В первые дни течения болезни больному, помимо срочного обращения к врачу, можно порекомендовать полный покой, воздержание от работы, а также сон на твердой и ровной поверхности, с исключением высоких подушек.

Как отключить Secure Boot в Windows 10

Нет разницы какая у Вас операционная система, то ли Windows 10 или Windows 8, сама настройка Secure Boot находиться в BIOS или UEFI.

Поэтому нам придется для начала зайти в BIOS. А дальше расположение настройки Secure Boot зависит от версии BIOS. Мы рассмотрим несколько возможных расположений опции Secute Boot в ноутбуках от разных производителей.

Secure Boot на ноутбуках HP

- Заходим в BIOS, при загрузке нажимаем Esc или клавишу F10.

- Переходим в закладку System Configuration и в раздел Boot Options.

- В этом разделе ищем параметр Secure Boot и устанавливаем его значение Disabled.

- А параметр Legacy support устанавливаем на Enabled, которая отвечает за совместимость з другими операционными системами.

Secure Boot на ноутбуках Samsung

- Заходим в BIOS, нажав при загрузке F2.

- Переходим во вкладку Boot и там уже ищем функцию Secure Boot.

- Чтобы отключить её меняем значение Enabled на Disabled.

- Дальше возможно после перезагрузки появится параметр OS Mode Selection значение которого нам нужно выставить CMS OS или UEFI and Legacy OS.

Secure Boot на ноутбуках Lenovo и Toshiba

- Откройте BIOS нажав F2 при загрузке.

- Переходим во вкладку Security и напротив Secure Boot устанавливаем значение Disabled.

- Дальше Advanced => System Configuration и выбираем параметр Boot Mode или OS Mode Selection значение которого надо установить CSM Boot или UEFI and Legacy OS.

Secure Boot на ноутбуках Acer

- Во вкладке Main и найдя параметр F12 Boot Menu переключаем на Enabled.

- Во вкладке Security устанавливаем пароль в пункте Set Supervisor Password.

- Дальше Authentication и значение параметра Secure Boot меняем на Disabled.

- Дополнительно устанавливаем значение CSM или Legacy Mode вместо UEFI по пути Boot => Boot Mode.

Secure Boot на ноутбуках Asus

- Если же говорить о ноутбуках от Asus то выключать Secure Boot нам придется в UEFI, а точнее вкладка Boot, дальше Secure Boot и в пункте OS Type устанавливаем значение Other OS.

- В некоторых случаях разделе Security или Boot меняем значение параметра Secure Boot на Disabled.

После этих действий нужно сохранить изменения и выйти с BIOS или UEFI.

Security implications in Machine-Owner Key management

The MOK generated at installation time or on upgrade is machine-specific, and only allowed by the kernel or shim to sign kernel modules, by use of a specific KeyUsage OID (1.3.6.1.4.1.2312.16.1.2) denoting the limitations of the MOK.

Recent shim versions include logic to follow the limitations of module-signing-only keys. These keys will be allowed to be enrolled in the firmware in shim’s trust database, but will be ignored when shim or GRUB validate images to load in firmware. Shim’s verify() function will only successfully validate images signed by keys that do not include the «Module-signing only» (1.3.6.1.4.1.2312.16.1.2) KeyUsage OID. The Ubuntu kernels use the global trust database (which includes both shim’s and the firmware’s) and will accept any of the included keys as signing keys when loading kernel modules.

Given the limitations imposed on the automatically generated MOK and the fact that users with superuser access to the system and access to the system console to enter the password required when enrolling keys already have high-level access to the system; the generated MOK key is kept on the filesystem as regular files owned by root with read-only permissions. This is deemed sufficient to limit access to the MOK for signing by malicious users or scripts, especially given that no MOK exists on the system unless it requires third-party drivers. This limits the possibility of compromise from the misuse of a generated MOK key to signing a malicious kernel module. This is equivalent to compromise of the userland applications which would already be possible with superuser access to the system, and securing this is out of the scope of UEFI Secure Boot.

Previous systems may have had Secure Boot validation disabled in shim. As part of the upgrade process, these systems will be migrated to re-enabling Secure Boot validation in shim and enrolling a new MOK key when applicable.

Как отключить Secure Boot

Чтобы отключить Secure Boot, необходимо зайти в настройки UEFI, они же настройки BIOS. Сделать это можно двумя способами:

- При включении компьютера до начала загрузки операционной системы нажимать на кнопку Del (или F2), чтобы перейти в BIOS. Стоит отметить, что на некоторых материнских платах (часто в ноутбуках) может потребоваться для перехода в BIOS нажимать сразу несколько кнопок, например, FN+F2. Чаще всего на экране указано, какие кнопки нужно жать для перехода в BIOS;

- Если на компьютере установлена операционная система Windows 8 или 8.1, можно достать в правой части экрана панель, перейти через нее в «Параметры». Далее выбрать пункт «Изменение параметров компьютера». Нажать «Обновление и восстановление» — «Восстановление», а следом «Перезагрузить», настроив в дополнительных параметрах, что перезагрузка должна происходить в «Настройки по UEFI».

Ко второму способу следует прибегать в ситуациях, когда клавиатура компьютера не срабатывает до момента загрузки операционной системы. Часто это бывает с беспроводными клавиатурами.

После того как в UEFI удастся зайти, нужно действовать в зависимости от того, какая версия UEFI установлена на компьютере. Ниже мы приведет примеры, как отключить Secure Boot в самых распространенных вариантах UEFI.

Материнские платы и ноутбуки HP

Чтобы отключить Secure Boot на ноутбуках HP, нужно зайти в BIOS. Далее проследуйте в меню «System Configuration» и выберите в списке вариант «Boot Options». Пролистайте список действий примерно до середины, где будет находиться вариант «Secure Boot». Нажмите на него, и во всплывающем окне выберите Disable, чтобы деактивировать функцию.

Материнские платы и ноутбуки Dell

Компания Dell в UEFI-режиме предусмотрела отдельный пункт специально для настроек опций Boot. Чтобы отключить Secure Boot, нужно перейти в этот раздел, выбрать «UEFI Boot» и опцию «Secure Boot» переключить в режим Disable.

Материнские платы и ноутбуки Asus

Для отключения Secure Boot на устройствах Asus, нужно в UEFI проследовать на вкладку «Boot», далее выбрать опцию «Secure Boot». В отличие от многих других BIOS, здесь потребуется не отключить функцию, а установить в опции «OS Type» в вариант «Other OS».

Обратите внимание: Выше приведен способ для новых моделей ноутбуков и материнских плат Asus. В некоторых модификациях потребуется в UEFI перейти на вкладку «Security», и в ней параметр «Secure Boot» установить в Disable

Материнские платы и ноутбуки Acer

Ноутбук. Чтобы на ноутбуке Acer отключить Secure Boot, нужно пройти на вкладку «Security» и выбрать вариант «Set Supervisor Password». Следом понадобится придумать пароль, после чего станут доступны дополнительные опции, в частности, возможность перевести функцию «Secure Boot» в положение Disable.

Материнская плата. Отключить Secure Boot на материнской плате Acer можно в разделе «Authentication», выбрав для соответствующей опции значение Disable. Если материнская плата достаточно старая, следует поискать опцию в разделах «Advanced» — «System Configuration».

Материнские платы Gigabyte

Наиболее современная версия UEFI представлена на материнских платах Gigabyte. Чтобы в данной оболочке отключить Secure Boot, нужно перейти на вкладку «BIOS Features» и перевести соответствующий пункт в Disable или Отключено, в зависимости от локализации.

На других материнских платах и моделях ноутбуков примерно схема отключения Secure Boot похожа

Важно отметить, что перед выходом из BIOS, не забудьте сохранить опции, чтобы внесенные изменения не сбросились

Enable Secure Boot

Seeing the function of Secure Boot, you may want to enable it. In order to use it, your PC must meet the following requirements.

- Secure Boot must be enabled after an operating system has been installed.

- Secure Boot requires a recent version of UEFI. Update the firmware with Device Manager if you are in doubt.

- Secure Boot requires Windows 8 or higher versions like Windows 10.

- A system password on some devices should be set to turn on the necessary system firmware options.

Now, lets see how to enable Secure Boot.Please following the steps below.

Step 1: Boot into the system settings by powering on the system and using the manufacture’s method to access the system settings.

Step 2: Look through the menu and select UEFI as the boot mode.

Note: Many menus show UEFI and Legacy as the choices, while others may display UEFI and BIOS (click here to learn about their differences).

Step 3: Navigate to the Secure Boot option and turn it on.

Note: On some devices, you should first boot once after enabling UEFI and go back to the settings menu to enable Secure Boot.

Step 4: Save the changes and exit the menu. You can now boot to media that supports Secure Boot and install an operating system. Please pay attention that Windows will partition storage with GPT partitions instead of mbr (click here to learn about how to convert MBR to GPT).

Step 5: After the operating system is installed, you can verify that Secure Boot is enabled by opening msinfo32.exe (type the command in the open box) and checking that the value for Secure Boot State is “on”.

Как узнать, активна ли функция Secure Boot на компьютере

Можно назвать 3 основных способа, как определить, работает ли функция Secure Boot на компьютере:

- Самый простой способ – это запустить строку «Выполнить», нажав Windows+R на клавиатуре и ввести в ней команду msinfo32. Откроется окно со сведениями о системе, где в графе «Состояние безопасной загрузки» будет указано, отключена или включена в данный момент функция Secure Boot;

- Также проверить, активна ли функция Secure Boot на компьютере, можно через Powershell. Для этого необходимо ввести соответствующий запрос в поиск и запустить утилиту. Далее в ней требуется ввести команду Confirm-SecureBootUEFI. Если опция включена, в командной строке появится сообщение True, если отключена – False. Любое другое сообщение укажет, что установленная в компьютере материнская плата не поддерживает функцию Secure Boot;

- Самый очевидный способ узнать, работает ли Secure Boot, это попробовать выполнить действие, на которое данная опция накладывает ограничения, например, попытаться загрузить с флешки Windows.

Secure Boot, как отключить

В зависимости от того, какая модель ноутбука или материнской платы у вас есть, функция Secure Boot может находится где угодно. Чаще всего, она может находится во вкладке Boot

или вкладка Security

. Есть вариант, что она находится по следующему пути: Boot

потом Secure Boot

далее OS Type

и выбираем Other OS

. Если у вас ноутбук от HP, то данная опция находится в System Configuration

и пункт Boot Options

. В ноутбуках Dell настройки Boot Options

находят во вкладке Boot

и UEFI Boot

.

Если у вас ноутбук от Lenovo или Toshiba, то в BIOSe вам нужно перейти в раздел Security

. В ноутбуках Samsung дело обстоит немного сложнее, во-первых, Secure Boot находится в разделе Boot

, как только вы попытаетесь отключить функцию, то высветиться предупреждение, что могут возникнуть ошибки при загрузке компьютера, потом нужно выбрать параметр OS Mode Selеction

и переключить в CMS OS

, либо в режим UEFI and Legacy OS

. Если вам удалось выключить данную функцию, то теперь вам нужно включить режим совместимости Legacy

, это делается на любом устройстве.

Чтобы убедиться в том, что Secure Boot отключен, можно зайти в стандартные средства «Сведения о системе»

, уже там перейти в раздел «Состояние безопасной загрузки»

, оно должно быть в положении «ВЫКЛ»

.

Чтобы зайти в сведения о системе откройте окно выполнить с помощью клавиш Win+R и введите фразу msinfo32

. На этом все, теперь вы отключили Secure Boot.

http://сайт/wp-content/uploads/2016/03/asus-secure-boot.jpg

http://сайт/wp-content/uploads/2016/03/asus-secure-boot-150×150.jpg

EvilSin225

Сегодня поговорим о том что такое безопасная загрузка Secure Boot. Большинство пользователей, пользующихся современными компьютерами на BIOS UEFI не задумываются о его защите. Сейчас полно вредоносных программ, которые так и норовят вывести из строя какие-то компоненты системы или компьютера. Как только основные компоненты системы запустятся, то вирусы начинают промышлять…

EvilSin225

8 и 8.1 после установки обновлений столкнулись с ошибками системы, которые связаны с так называемой «безопасной загрузкой». Что же это такое? Это функция, которая препятствует запуску неавторизованных ОС и ПО при включении ПК. Нужна она для дополнительной защиты вашего компьютера от вирусов и руткитов, которые могут нанести вред системе в тот момент, когда она загружается. Но что же делать, если указанная функция становится причиной постоянных ошибок? Всё дело в заданных параметрах. В этой статье подробно рассмотрим, как правильно настроить Secure Boot. Давайте разбираться. Поехали!

Если есть такая проблема, данная статья для вас.

Существует ряд проблем, связанных с режимом безопасной загрузки. Чаще всего это сообщение об ошибке «Безопасная загрузка Secure Boot настроена неправильно» или «Secure Boot Violation Invalid signature detected». Что же делать в таком случае? Часто бывает достаточно просто включить указанную функцию через BIOS. Но у некоторых пользователей такой пункт в BIOS отсутствует вовсе. Тогда следует попробовать отключить его. О том, как это сделать, далее в статье.

Сегодня мы расскажем о том, что такое Secure Boot. Как отключить данный элемент и для чего он необходим, рассмотрим далее. Речь идет о программном обеспечении настройки оборудования, которое используется сегодня вместо БИОС на различных материнских платах.

Нужен ли пользователям Secure Boot?

Появление функции было неоднозначно воспринято пользователями Windows. С одной стороны, её использование мешает переустановке операционной системы и, таким образом, ограничивает владельца ноутбука или ПК в своих действиях.

С другой эта же опция, по словам разработчиков, позволяет предотвратить действие руткитов – вредоносных скриптов, отрицательно влияющих на работоспособность системы.

Для того чтобы разобраться с этим вопросом, стоит подробнее рассмотреть особенности утилиты:

- Конкретное назначение Secure Boot – инициализация операционной системы при её загрузке и передача управления загрузчику ОС;

- Secure Boot представляет собой не встроенную в Windows 8 или 10 функцию, а версию протокола UEFI. Но уже сам интерфейс входит в состав загрузки Виндовс;

- Система использует SB для безопасности загрузки платформы, и настройка утилиты выполняется производителем устройства, а не операционной системы – то есть компаниями HP, Dell, Lenovo и т. д.;

- Microsoft не контролирует установку Secure Boot на компьютеры, независимо от того какая система на них установлена (Windows 7, 8 или 10 с разрядностью 32 или 64).

Функция безопасности начинает работать сразу же после включения питания компьютера, запрещая установку новых систем.

Таким образом, пользователь не может использовать для изменения ОС ни жёстким диском, ни сетевой картой, ни CD, DVD или USB-флешкой.

И, хотя производитель утверждает, что функция легко может быть отключена (пусть даже это и не даст загружаться установленной лицензионной системе), сертификация Win-8 может привести к другому результату.

Microsoft требует от разработчиков ПК и ноутбуков только установки Secure Boot, но не обязывает предусмотреть возможность её отключения. Кроме того, согласно требованиям сертификации Win-8, устанавливать ключи, отличные от защиты MS, тоже не обязательно.

Получается, что возможна такая ситуация, когда производитель выпустит компьютер с Secure Boot, который будет нельзя отключить, и системой, которая уже установлена на устройстве, придётся пользоваться постоянно. А, значит, пользователю необходимо знать о такой возможности перед покупкой ноутбука или ПК, чтобы не отключаемый SB не стал неприятным сюрпризом.

https://youtube.com/watch?v=R5u3rOOpQd4

Итог

Как видите, принцип отключения защиты Secure Boot на разных моделях практически одинаков за исключением лишь некоторых нюансов, связанных с местонахождением меню и дополнительными надстройками. Если даже в этом обзоре нет модели вашего ПК, ноутбука, используйте для деактивации защитной загрузочной опции базовый алгоритм. А именно: вход в оболочку UEFI → выключение Secure Boot (+ в некоторых компьютерах включение совместимости с другими ОС) → сохранение созданной конфигурации оболочки → перезагрузка системы.

Успешной и быстрой вам настройки компьютера! Будьте предельно внимательны, изменяя значение опций в консоли UEFI.