Что такое фишинг в интернете и как с ним бороться? + миниконкурс в конце

Содержание:

- Как не попасться на фишинг. Меры безопасности в компании

- Правила для сотрудников: чек-лист

- Виды фишинга

- Как определить фишинговый сайт

- Нюансы защиты от фишинга в интернете

- Главные способы защиты

- Письма счастья. С чего всё начиналось

- Phishing techniques

- Как работает фишинговая атака?

- Цель фишинга

- Current Phishing Threats

- Примеры фишинга

- Как вычислить письмо от интернет-мошенников?

Как не попасться на фишинг. Меры безопасности в компании

Самое, на наш взгляд, важное: относитесь к кибератакам серьёзно сами и научите этому всех ваших сотрудников.

Используйте для аккаунтов компании только двухфакторную аутентификацию. Это метод идентификации пользователя по двум типам параметров

Например, сначала нужно ввести логин и пароль, а после — код из СМС или электронной почты. Реже — биометрические данные или специальный USB-ключ.

Для особенно важных аккаунтов, например, для доступа в системы ЭДО и бухгалтерские программы используйте eToken — материально существующий защитный ключ.

Переведите ваш сайт на защищённый протокол: HTTPS. Лучше использовать платный SSL-сертификат, это минимизирует риски взлома. Подробнее о SSL-сертификатах мы писали в статье «Я занимаюсь бизнесом и совсем не понимаю, что такое SSL-сертификаты».

Когда заливаете контент на сайт или создаёте резервную копию данных сайта, используйте зашифрованный протокол SFTP вместо открытого FTP.

Удаляйте все неактуальные и неиспользуемые аккаунты.

Используйте сервисы для защиты бизнеса, о них мы говорили выше.

Регулярно обновляйте пароли от почтовых аккаунтов сотрудников, корпоративных аккаунтов.

Запретите сотрудникам держать пароли на виду.

Регулярно следите за бекапами всего вашего контента, особенно информации на сайте и в облачных хранилищах.

Моментально реагируйте даже на малейшие намёки на подозрительную активность: меняйте пароли, блокируйте мошенников и проводите глубокую антивирусную проверку.

Радикальные меры

Они подойдут далеко не всем, но успешно применяются некоторыми компаниями.

- Закрыть доступ к соцсетям на рабочих устройствах.

- Заблокировать все дисководы и USB-разъёмы рабочих компьютеров.

Что делать, если вы всё-таки попались

Итак, мошенники всё-таки убедили вас: вы попались на их удочку. Что вы можете сделать:

- Запустите проверку антивируса на компьютере и смартфоне.

- Как можно скорее смените украденный пароль. Если используете его для нескольких аккаунтов, поменяйте пароль и для них тоже.

- Настройте двухфакторную аутентификацию.

- Если сообщили данные своей карты или код из СМС, позвоните в банк по телефону, указанному на вашей карте. Её заблокируют, чтобы защитить от кражи денег, и проверят потенциально опасные операции.

Если хотите уберечь других пользователей от действий мошенников, сообщите об их действиях. Как это сделать:

- Напишите о злоумышленниках в и Яндекс.

- Найдите владельца хостинга с помощью сервиса WHOIS и сообщите о мошенничестве.

- Найдите сайт, который скопировали злоумышленники, и напишите администраторам оригинального сайта через контакты на странице.

- Напишите в Роскомнадзор, МВД и другие государственные организации. Инструкции и ссылки можно найти на сайте Роскомнадзора.

Правила для сотрудников: чек-лист

Советуем отправить и/или распечатать и раздать этот чек-лист всем сотрудникам вашей компании.

В первую очередь, защитите ваши соцсети

- Не переходите по подозрительным ссылкам.

- Не вводите данные от страницы на сторонних ресурсах.

- Не давайте ваш смартфон посторонним.

Общие правила

- Если в соцсети вам пишут с аккаунта банка или другой организации, проверьте аккаунт на официальном сайте или по телефону банка/компании. Если такого аккаунта там нет, не отвечайте на сообщения и заблокируйте подозрительный аккаунт.

- Не доверяйте в соцсетях тем, кто просит у вас деньги, даже если просьба пришла от вашего друга. Позвоните тому, с чьей страницы пришло сообщение, и уточните, действительно ли ему нужны деньги. Если нет — не отвечайте мошеннику, заблокируйте его и пожалуйтесь в службу безопасности соцсети.

- Проверяйте все файлы, которые приходят в личных сообщениях. Если прикреплена книга, но с расширением .exe, это странно — не открывайте файл.

- Периодически проверяйте, когда последний раз ваш аккаунт был активен. Если появились подозрения, завершите все активные сеансы и смените пароль.

- Прочитайте, как обезопасить аккаунт «ВКонтакте».

- Настройте двухфакторную аутентификацию.

- Если вас взломали, попробуйте восстановить доступ к странице.

«Фейсбук»

- Прочитайте о функциях безопасности «Фейсбука».

- Настройте двухфакторную аутентификацию.

- Если вы подозреваете, что вас взломали, воспользуйтесь инструкцией.

«Инстаграм»

- Прочитайте советы по безопасности «Инстаграма».

- Настройте двухфакторную аутентификацию.

Вы получили странное письмо

- Не переходите по ссылкам в письмах от незнакомцев, не нажимайте на картинки и кнопки.

- Если отправитель представляется сотрудником компании, но пишет не с корпоративной почты, а с обычной, например, mail.ru или gmail.com, не открывайте письмо.

- Не верьте в обещания внезапных выигрышей и не попадайтесь на попытки вас запугать.

- Не открывайте вложенные файлы из писем незнакомцев, как бы заманчиво они ни выглядели. Не скачивайте файлы типа *.exe, *.scr, *.bat, *.vbs.

- Увидели странный адрес в письме, например, с ошибкой в доменном имени, — удалите письмо.

Вам звонит странный человек

Он может представиться сотрудником банка, покупателем, который хочет приобрести вашу вещь по объявлению, представителем компании, сообщающим о крупном выигрыше и т. п.

- Не сообщайте никому данные вашей банковской карты, особенно CVC-код, особенно по телефону незнакомцу.

- Если вам уже пришло СМС с кодом, не сообщайте его никому, особенно «сотруднику банка» — настоящие банковские служащие не будут спрашивать у вас такие данные.

- Закончите разговор. Если человек представился сотрудником банка, позвоните в ваш банк, обрисуйте ситуацию и сообщите телефонный номер мошенника для проверки.

Виды фишинга

Чтобы лучше защититься от подобного вида мошенничества, необходимо знать, в каких оно бывает формах. Специалисты выделяют несколько видов фишинга.

Классический

Конечно, эти письма создаются с большой скрупулезностью, поскольку отличия от настоящих писем должны быть минимальны или вовсе отсутствовать, чтобы пользователь не заметил подмены.

Надо знать и о самых частых «уловках» мошенников, которые заставляют перейти по этой ссылке:

Целенаправленная атака

Предыдущий, классический, вид фишинга можно назвать мошенничеством «на удачу», то есть злоумышленники практически не имеют информации о тех, кому письмо рассылают, и кто на него «поведется». Но есть и целевая атака — когда мошенники владеют избыточной информации о своей жертве.

Чтобы собрать информацию о будущей жертве, чаще всего много усилий не требуется —например, подойдут сайты для поиска работы вроде LinkedIn или HH, где люди подробно рассказывают о себе с целью привлечь работодателя. Но привлекают не тех.

Чтобы не допустить такой ситуации, желательно не размещать личную или служебную информацию в открытом доступе.

Против топ-менеджмента (гарпунный фишинг, охота на китов)

Чем выше должность, тем интереснее и важнее у нее информация, поэтому мошенники часто охотятся за личными данными руководства различных организаций.

Дело в том, что эксперты по безопасности в какой-либо компании ограничивают информацию, которая доступна для определенного сотрудника.

Например, продажник будет знать поставщиков продукции, закупочную цену, возможно, номера счетов организации, а кадровик к этой информации доступа не имеет, но знает всех сотрудников компании, их должности и заработную плату. Руководитель же имеет доступ к любой информации, поэтому для мошенников он наиболее ценен.

После того, как получен доступ к личному кабинету руководителя, злоумышленники могут взаимодействовать с другими отделами компании, например, чтобы оформить банковский перевод денежных средств на свои счета.

Проблема заключается в том, то менеджеры высшего звена часто отказывают проходить обучение основам информационной безопасности, называя это тратой времени и денег.

Рассылки от Google или Dropbox

Новое направление фишинга — кража логина и пароля от облачных хранилищ данных. Облачные сервисы действительно удобны, поэтому многие пользуются ими и для хранения конфиденциальных или служебных данных. Это могут быть:

- документы;

- таблицы и презентации;

- пароли к другим сервисам;

- копии данных компьютеров;

- личные фотографии и так далее.

По этой причине желание злоумышленников влезть в данные ресурсы вполне объяснимо и понятно. Для этого чаще всего создают сайт, который максимально имитирует страницу входа в личный кабинет в одном из сервисов облачного хранения. На этот сайт-обманку пользователей ведет ссылка в электронном письме.

Прикрепленные файлы

Ссылка на сайты-обманки — не единственное и не самое опасное средство фишеров. Если пользователь и клюнет на эту удочку, то предоставит только ограниченную информацию — аккаунт на определенном сайте, мобильный телефон, домашний адрес и др.

Намного опаснее те атаки, которые ведут к заражению компьютера вредоносными вирусами, которые могут собрать все личные данные и информацию о человеке.

Такие вирусы часто всего прикрепляются вложениями к письмам. Пользователи видят письмо якобы от знакомого источника, поэтому без сомнений скачивают все вложенные файлы, тем самым заражая свои ПК.

Как определить фишинговый сайт

Если с первым случаем когда указан неправильный домен всё легко и просто, то со вторым случаем, конечно, сложней. В большинстве современных браузеров уже встроена защита от фишинга. Но, увы, он не совершенна. По моему мнению лучше всех с этим справляются браузеры Google Chrome и Mozilla Firefox. Но всё дело в том, что если первый может распознать не все случаи фишинговых сайтов, то второй просто бредит безопасностью.

Так, к примеру, он относит к опасным сайтам не только мой блог, но и Яндекс. Но это ещё цветочки. Я имею в виду то, что он девяносто процентов сайтов относит к потенциально опасным. Но к таким сайтам он относит и сам сайт www.mozilla.org/ru. А это уже действительно полный бред. Именно по этой причине я перестал пользоваться этим некогда очень хорошим браузером.

Извините, отвлёкся… Как же определить не фишинговый ли сайт вы открыли? Я рекомендую два сервиса. Они просты и понятны любому чайнику. О первом я писал в своей статье «Как проверить файл на вирусы перед скачиванием». Это сервис Virustotal. Второй очень хороший сервис принадлежит маленькой никому не известной компании Google. Он называется «Безопасный просмотр» и находится по адресу https://transparencyreport.google.com/safe-browsing/search. Я пользуюсь именно им, так как работаю в основном в их браузере.

Нюансы защиты от фишинга в интернете

Конечно, опасность от атак интернет-мошенников серьёзная, однако, существует ряд предохранительных мер, способных вовсе исключить возможность таких угроз. Соблюдение данных рекомендаций оптимально минимизирует угрозу со стороны фишеров:

- установить современный, качественный антивирус. Топовые программы защиты компьютера великолепно распознают вредоносные элементы в письмах и умеют сканировать браузеры;

- в сообщениях от малоизвестного отправителя проверять адреса и ссылки. Нужно помнить, что название линка может не соответствовать реальному виду. Следует просто навести курсор мыши на него, чтобы высветился настоящий адрес перехода;

- изучать текст письма по содержанию. Недопустимы общие фразы обращения, приказные либо запугивающие призывы. При фишинге в интернете зачастую такие нюансы всегда наличествуют;

- для тестирования незнакомых сервисов использовать одноразовую почту. Если проблемы отсутствуют, то реальный аккаунт создать всегда можно позже;

- когда нет надобности читать большой объём сообщений от неизвестных адресантов завести отдельный браузер. Так сказать, браузер исключительно для незнакомых писем;

- не передавать по запросу логины и пароли. Никогда организации или администрации сайтов не станут запрашивать такие конфиденциальные данные у пользователей. Данная информация в системе у них есть;

- когда нужно перейти по отмеченному линку, не стоит делать это из письма. Следует зайти отдельно через браузер на указанный сайт, используя в поисковую или адресную строку;

- указывать персональные и конфиденциальные сведения сугубо на безопасных, надёжных сайтах. Неплохим признаком надёжности ресурса будет значок зелёного замка около адресной строки при нахождении на веб-странице;

- работать с лицензионными программами и новыми версиями браузеров. Последний момент крайне значим, поскольку разработчики веб-обозревателей беспрестанно улучшают схемы защиты и оптимизируют алгоритмы выявления фишинговых писем;

- быть всегда бдительным, стараясь постоянно проявлять внимательность. Злоумышленники не устают проявлять креативность и внедрять новые идеи. Не рекомендуется совсем открывать сообщения, тематика которых явно посторонняя или неактуальная.

Главные способы защиты

Будьте осторожны. Критически обдумывайте все электронные письма. Если возникнут любые подозрения и сомнения, то постарайтесь связаться с отправителем путём других способов.

Проверяйте содержимое. Вводите часть содержимого в поисковой системе. Это делается для проверки фишинговых атак, которые применяли именно эту методику.

Используйте разные способы. Если вы хотите открыть реальный запрос на подтверждение тех или иных данных, то пробуйте совершать это с помощью различных вариаций. И, разумеется, никогда не переходите по ссылкам без дополнительной проверки.

Проверяйте URL-адреса

Во-первых, обращайте особое внимание на URL. Во-вторых, проверяйте орфографические ошибки, необычные символы и другие несоответствия.

Не распространяйте приватный ключ

Никогда не передавайте свой приватный ключ и оставайтесь бдительными. К сожалению, в криптовалютном мире нет центрального органа власти, который сможет помочь в решении проблем.

Письма счастья. С чего всё начиналось

С учётом того, что из года в год количество жертв интернет-мошенников неуклонно растёт, изучение информации общего характера (что такое фишинговая атака, как не стать очередной жертвой кибер-преступников) критически необходимо для любого пользователя глобальной сети.

В недалёком прошлом излюбленной мошеннической схемой были так называемые «письма счастья», своего рода уведомления от известных пользователю организаций (например, банковских учреждений или провайдеров сети) на электронную почту с настоятельным требованием в срочном порядке сверить персональные данные под любым предлогом. Иногда настойчивые просьбы сопровождались угрозами: «если в течение суток не будут отправлены копии соответствующих документов (или логин с паролем), Ваш банковский счёт будет заблокирован, кредит/страховка аннулирована», и тому подобные варианты текста.

Многие респонденты в силу простой человеческой доверчивости или привычки получать подобные бланки с ультимативными требованиями в реальной жизни (от коммунальных предприятий, финансовых и фискальных учреждений), без задержки отвечали на такие электронные письма, тем самым попадаясь на удочку злоумышленников. Последствия таких действий, как правило, не заставляли себя долго ждать, и совсем вскоре пользователь пожинал горький урожай собственного легкомыслия.

Это был самый простой пример фишинга. Мошенник обрабатывает потенциальную жертву методами социальной инженерии (психологические приёмы и техники), играя на её чувстве неопределённости и страха. Вместо того чтобы разобраться, жертва выполняет требования мошенника, высылая ему запрашиваемые данные. Сейчас люди понемногу умнеют и не покупаются на письма счастья, но и преступники не месте не стояли, а разработали новую технологию выуживания конфиденциальных данных – с помощью фишинговых сайтов.

Phishing techniques

Email phishing scams

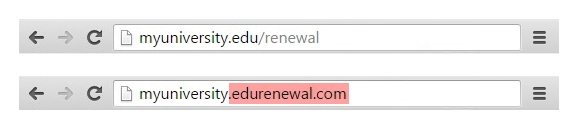

Lastly, links inside messages resemble their legitimate counterparts, but typically have a misspelled domain name or extra subdomains. In the above example, the myuniversity.edu/renewal URL was changed to myuniversity.edurenewal.com. Similarities between the two addresses offer the impression of a secure link, making the recipient less aware that an attack is taking place.

Spear phishing

Spear phishing targets a specific person or enterprise, as opposed to random application users. It’s a more in-depth version of phishing that requires special knowledge about an organization, including its power structure.

An attack might play out as follows:

- A perpetrator researches names of employees within an organization’s marketing department and gains access to the latest project invoices.

- Posing as the marketing director, the attacker emails a departmental project manager (PM) using a subject line that reads, Updated invoice for Q3 campaigns. The text, style, and included logo duplicate the organization’s standard email template.

- A link in the email redirects to a password-protected internal document, which is in actuality a spoofed version of a stolen invoice.

- The PM is requested to log in to view the document. The attacker steals his credentials, gaining full access to sensitive areas within the organization’s network.

By providing an attacker with valid login credentials, spear phishing is an effective method for executing the first stage of an APT.

Как работает фишинговая атака?

Базовая фишинговая атака пытается обманом заставить пользователя ввести личные данные или другую конфиденциальную информацию. Около 3,7 миллиарда человек отправляют 269 миллиардов писем каждый день, что делает их идеальным каналом для киберпреступников. Представьте, что даже 1% этих писем – мошенничество, и 1% из них работает. Это 26,9 млн успешных попыток каждый день!

Мы можем заверить вас, что более 1% отправленных электронных писем являются мошенничеством, но мы хотели бы помочь вам убедиться, что гораздо менее 1% из них являются успешными.

Фишинговая атака может иметь конкретную цель, например, людей, использующих конкретный продукт, или может быть разрозненной, преследуя широкую публику с помощью поддельных конкурсов и призов. В обоих случаях жертв просят ввести свои имена, адреса электронной почты и, в некоторых случаях, пароли и банковские реквизиты.

Другой вариант – электронное письмо содержит вредоносное вложение, которое вас попросят загрузить. Во многих случаях будет скрыта внутри документа Microsoft Office, который требует, чтобы пользователь разрешил запуск макросов. После того, как вы попытаетесь открыть документ, вас могут попросить обновить программное обеспечение или предоставить определенные разрешения, позволяющие правильно просматривать документ. Но если вы согласны с чем-либо из этого, вы, вероятно, подвергнетесь серьезному нарушению безопасности.

Как фишеры находят адреса электронной почты, на которые они хотят нацеливаться?

У фишеров есть много способов получить ваш адрес электронной почты и связать его с используемой вами службой, и это может происходить без вашего ведома или без ведома поставщика услуг.

Вот несколько:

- Поиск в Интернете знака @. Спамеры и киберпреступники используют передовые инструменты для сканирования Интернета и сбора адресов электронной почты. Если вы когда-либо публиковали свой адрес электронной почты в Интернете, спамер легко его найдет.

- Киберпреступники используют инструменты для создания общих имен пользователей (с использованием первой буквы имени и общей фамилии) и объединения их с общими доменами. Эти инструменты похожи на те, которые используются для взлома паролей.

- Спамеры могут покупать списки, и это можно делать как законно, так и незаконно. Убедитесь, что вы внимательно прочитали политику конфиденциальности, когда отправляете где-либо свой адрес электронной почты. Даже если GDPR защищает вас, вы также должны защищать себя.

- Фишеры также могут узнать, что каждый поставщик услуг попросит вас сделать в качестве клиента, а затем найти уязвимость, чтобы выяснить, являетесь ли вы клиентом. Например, в случае с ESP мошенники могут проверить ваши общедоступные записи DNS (SPF, CNAME, TXT) и попытаться найти информацию, которая может связать ее с ESP, который вы используете.

Теперь, когда мы знаем основы фишинга, его историю и принцип работы, мы можем изучить некоторые из наиболее распространенных типов фишинга.

Цель фишинга

Учитывая то обстоятельство, что фишинговые атаки могут совершаться как на частных лиц, так и на компании, различаются и преследуемые мошенниками цели.

Так, в первом случае преследуется цель получения доступа к логинам и паролям, а также номерам счетов пользователей банковских сервисов, равно как платежных систем и соцсетей. Кроме того, часто фишинговые атаки совершаются для установки программного обеспечения, носящего вредоносный характер, на компьютер потенциальной жертвы.

Обналичивание счетов, к которым мошенники получили доступ, представляет собой достаточно сложный процесс, с технической точки зрения, причем человека, занимающегося подобными операциями, поймать гораздо легче.

Таким образом, получив конфиденциальную информацию, мошенник, в подавляющем большинстве случаев, просто продает их другим лицам, использующим проверенные способы снятия денежных средств со счетов. В том случае, если фишинговая атака совершается на компанию, приоритетной целью является доступ к учетной записи одного из сотрудников, для последующего совершения атаки на компанию в целом.

Current Phishing Threats

Phishers start adopting HTTPS more and more often on their sites starting in 2017. When you click on a phishing link, the sites they lead to—that try to trick you into entering credentials, personal information, and so on—implement web encryption at least 24 percent of the time. The green padlock gives consumers a false sense of security. All it really tells us is that traffic between the server and the user’s browser is encrypted and protected against interception.

A phishing campaign targeting organizations associated with the 2018 Winter Olympics is the first to use a PowerShell tool called Invoke-PSImage that allows attackers to hide malicious scripts in the pixels of otherwise benign-looking image files, and later execute them directly from memory. Hiding the script inside an image file not only helps it evade detection, executing it directly from memory is a fileless technique that in most cases won’t get picked up by traditional antivirus solutions. This is another troubling example of how attacks are staying under the radar and evolving away from using malicious .exe’s.

Gift card phishing campaigns that started in 2018 continued to evolve in 2019. The bad guys got much better at establishing a credible pretext (ie «incentives»), explicitly request confidentiality, they got very greedy — up to $4000 per request in gift cards, and they are incentivizing the entire scheme by offering the recipient a bribe («take one for yourself»), a ploy which, in a way, seeks to turn the target into a co-conspirator.

These advancements in the way attackers are thinking about phishing to facilitate endpoint infection or credential theft make it absolutely necessary for organizations to no longer consider their security solutions as their only line of defense. Users must become the last line of defense, playing a role in organizational security.

Примеры фишинга

Приведу примеры фишинга, которые происходили в реальной жизни.

Пример 1. В канун «черной пятницы» на электронную почту Светланы пришло письмо о начале распродаж на популярной торговой площадке. Светлана часто приобретает товары через этот сайт и несколько раз оплачивала картой. Данные карты на сайте были сохранены.

Увидев, что нужный товар (это был женский пуховик) стоит на 30% дешевле, чем ранее, Светлана, недолго думая, оформила заказ и была перенаправлена на страницу оплаты. Деньги были списаны со счета, после чего, к удивлению Светланы, страница обновилась (мошенники перенаправили пользователя на настоящий сайт).

Заглянув в раздел «Мои заказы», Светлана не обнаружила новых записей. Решив, что произошел сбой интернета, она выключила компьютер. Обеспокоилась Света уже на следующий день, когда в электронной почте писем о вновь созданных заказах не было (ранее такие сообщения всегда приходили), а используемая вчера ссылка оказалась неактивна.

Зайдя на сайт, как и вчера, Света не нашла никаких новых заказов и совершенных платежей. Тем не менее деньги в сумме 12000 рублей с карты были списаны.

Надо заметить, что обращаться в банк в этом случае бесполезно: никто не похищал данных карты Светланы, она отправила деньги сама. А то, что получатель оказался мошенником, – следовало проявить должную бдительность и не открывать ссылки в письме. К тому же, зайдя в историю операций в личном кабинете онлайн-банка, Светлана обнаружила, что перечислила деньги на электронный кошелек. Никакого чека, конечно, она не получила.

Позднее, внимательно рассмотрев текст в злополучном письме, Света обнаружила, что ссылка была оформлена с ошибками (некоторые буквы были поменяны местами).

Пример 2. Находясь за границей, Илья обычно использовал сеть wi-fi, расположенную в отеле. Во время прогулки с семьей по городу возникла необходимость воспользоваться интернетом (пришло смс по работе о необходимости совершить срочный платеж). Зайдя в кафе, Илья сделал заказ и обнаружил наличие открытой сети wi-fi. Перейдя на страницу онлайн-банкинга, Илья ввел логин и пароль, которые были перехвачены мошенниками в области фишинга.

К счастью, данная история закончилась благополучно, поскольку Илья использовал двухфакторную аутентификацию. Получив смс о подтверждении операции на сумму, не совпадающую с той, которая должна быть отправлена, Илья немедленно позвонил в банк и заблокировал карту.

Как вычислить письмо от интернет-мошенников?

Учитывая специфику мошеннических атак, и проанализировав опыт пострадавших пользователей, специалисты разработали особый список признаков фишинговых сообщений. Если встречаются данные приметы или элементы, то необходимо насторожиться, и тщательно подумать о возможной опасности:

1. Сомнительный адрес отправителя. Здесь настороженные подозрения должны вызывать ситуации:

- письмо от серьёзной организации приходит с бесплатного сервиса виртуальной почты типа @mail.ru, @yandex.ru и др. Солидная компания в состоянии обеспечить себе фирменный почтовый домен;

- сообщения от частных лиц с подозрительными адресами, например, 654hotart@babylon.ws или maks1234@gmail.com.

Никогда по электронной почте организации, сервисы или компании не запрашивают персональные сведения. Любой запрос паролей, логинов, документов и прочей конфиденциальной информации указывает на действия фишеров.

2. Начало электронного письма. Когда финансовая или государственная организация в сообщении обращается «Уважаемый клиент!», «Дорогой пользователь!» либо другими общими фразами, велика вероятность, что письмо от людей, затеявших интернет-мошенничество. Все серьёзные организации в рассылках обращаются к своим клиентам по имени, так как знают кому, что и зачем пишут.

3. Содержание письменного послания. Если письмо имеет содержание, в котором использованы психологические приёмы, побуждающие к быстрому действию и переходу по указанной ссылке, то следует проявить бдительность, возможно это интернет-фишинг. В таких ситуациях следует зайти из браузера через поисковый набор на указанный сайт, и через средства связи там прояснить ситуацию.

Полезный совет. В подозрительном письме нетрудно выявить вредоносную ссылку. Внешне линк зачастую нормально выглядит, но переводить он может на фишинговый ресурс. Необходимо сделать простой тест – курсор мыши навести на ссылку и тогда проявится реальный адрес, на который будет выполнен переход.