Открываем порты на роутере

Содержание:

- О пробросе портов

- Типы перенаправления потов

- Проброс портов на роутере TP-LINK

- Как проверить, какой порт нужно открыть?

- Брандмауэр

- Задаем статический IP для компьютера в настройках роутера Asus

- Как настроить проброс портов на практике?

- О пробросе портов

- Destination NAT

- Другие модели

- Настройка проброса

- Внешний IP-адрес

- Брандмауэр

О пробросе портов

Локальная сеть (LAN) организована таким образом, что у устройств, находящихся в ней есть доступ во внешнуюю сеть (WAN), в то время как из глобальной сети получить доступ в локальную не получится.

Зачастую требуется открыть доступ к устройствам, находящимся в локальной сети. Например, если у вас есть FTP сервер и нужно, чтобы знакомые могли к нему подключаться, скачивать и обновлять файлы. Для того, чтобы получить доступ к файлам, хранящимся на нем, требуется открыть порты. В этом случае сделать так, чтобы пакеты пришедшие на 21 порт роутера (стандартный порт FTP) перенаправлялись на 21 порт компьютера, находящегося в локальной сети, на котором запущен FTP сервер.

Не обязательно, чтобы номер открытого порта на роутере был таким же, как и на сервере.

После перенаправления портов, TCP и (или) UDP пакеты, пришедшие на заданный порт роутера, будут перенаправлены на нужный порт устройства, находящегося в локальной сети. Для этого нужно, чтобы IP-адрес роутера был белый (статический внешний IP-адрес). О белых и серых IP адресах будет рассказано ниже.

Вот еще пример — есть несколько видеокамер в локальной сети, у каждой из них свой IP-адрес. С помощью программы удаленного управления можно подключаться к устройствам по определенному порту. Видеокамеры могут быть установлены в локальной сети одного объекта. Если мы хотим получить доступ к ним через интернет, это можно организовать с помощью проброса портов.

Теперь разберемся по пунктам как это все должно быть устроено, на что следует обратить внимание

Типы перенаправления потов

Есть три основных типа перенаправления портов, у каждого из которых свои задачи и функции.

Локальное перенаправление портов

Этот тип перенаправления портов используется чаще всего — он позволяет безопасно перенаправить данные от клиентского приложения, запущенного на вашем компьютере. Так пользователь сможет подключиться к другому серверу через защищенный туннель и отправить данные на какой-то конкретный порт. Также с помощью этого типа перенаправления можно обходить блокировки доступа, устроенные с помощью файрволлов.

Удаленное перенаправление портов

Этот тип дает возможность пользователям удаленного сервера подключиться к порту TCP. Удаленное перенаправление пригодится для установки доступа ко внутреннему веб-серверу извне — например, когда работающие удаленно сотрудники компании подключаются к защищенному серверу.

Динамическое перенаправление портов

Это достаточно редкая форма перенаправления, позволяющая обходить файрволлы за счет их известных уязвимостей. Так клиенты устанавливают безопасное подключение через «доверенный» сервер, играющий роль посредника и передающий данные другим серверам. Этот тип перенаправления может использоваться в качестве дополнительного уровня защиты при подключении к подозрительной сети (например, сети в отеле или гостинице).

Проброс портов на роутере TP-LINK

Открываем свой любимый браузер и вбиваем в адресную строку локальный адрес нашего роутера. По умолчанию у TP-LINK он такой:192.168.0.1

Имя пользователя admin

Пароль admin

После ввода пароля открывается интерфейс роутера в приятных зеленых тонах.

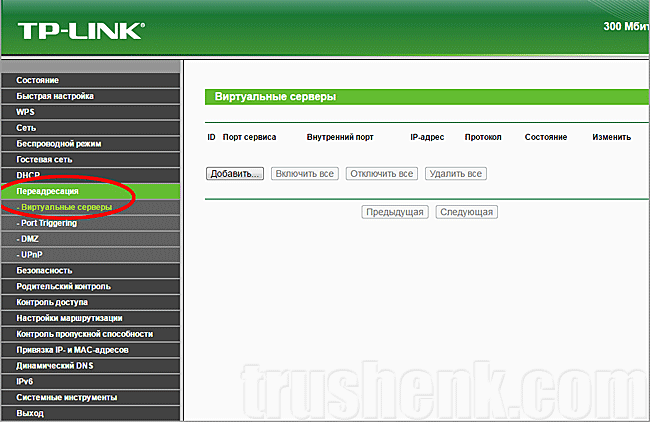

Кидаем взгляд на левое вертикальное меню и находим там пункт Переадресация.

По буржуйски этот пункт может называться Forwarding.

(Если у вас на роутере стоит какой то другой язык, которым вы не владеете в совершенстве, то можно посоветовать поменять прошивку, закачав ее с официального сайта.)

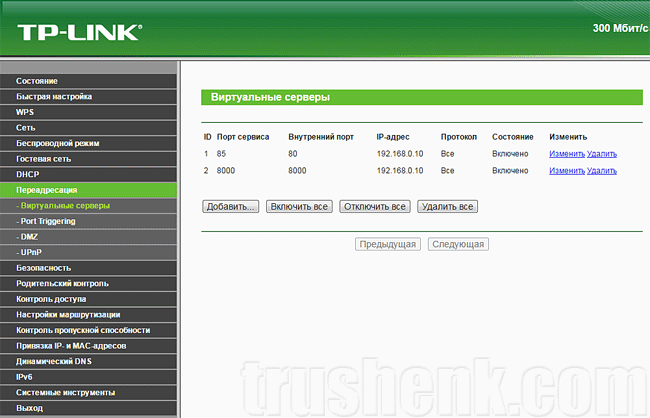

Раскрыв этот пункт, то есть, просто кликнув по нему, заходим на подпункт Виртуальные серверы (Virtual Servers).

На открывшейся странице ищем единственную активную кнопку Добавить (Add New) и нажимаем ее.

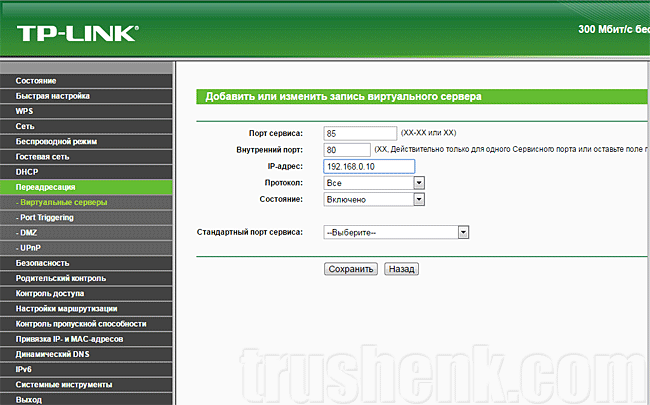

Теперь нам надо заполнить поля, чтобы извне можно было попасть на видеорегистратор.

Порт сервиса (Service Port) ставим любой, какой нам больше нравиться, например 85, как на рисунке ниже.

Этот порт указываем при заходе на наше устройство из сети интернет в специальной программе или в адресной строке браузера через двоеточие после основного адреса.

Внутренний порт (Internal Port), напротив, жестко лимитирован. Он указан в регистраторе или IP камере и по умолчанию, как правило, 80.

IP адрес (IP Address) – это внутренний локальный адрес нашего видеорегистратора. Его можно либо посмотреть в самом регистраторе, либо используя специальную программу, которая видит все устройства в сети.

Остальные пункты оставляем без изменений, как показано на рисунке.

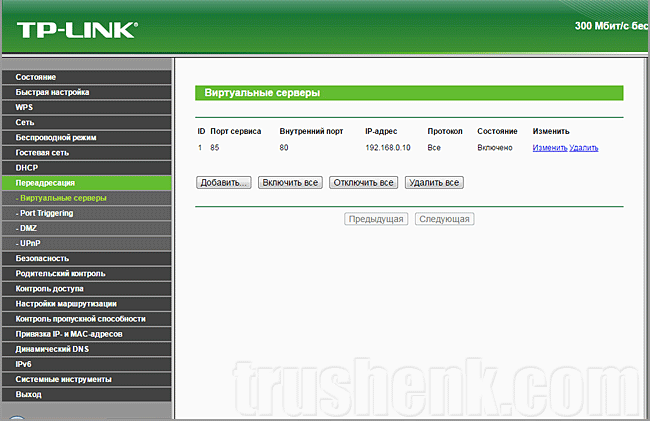

После этого нажимаем кнопку Сохранить (Save) и получаем один готовый проброшенный порт, который можно Удалить (Delete) или Изменить (Modify) по нашему желанию.

Перезагрузки маршрутизатора, в отличии от ASUS, при этом не происходит, поэтому вся процедура проходит достаточно быстро.

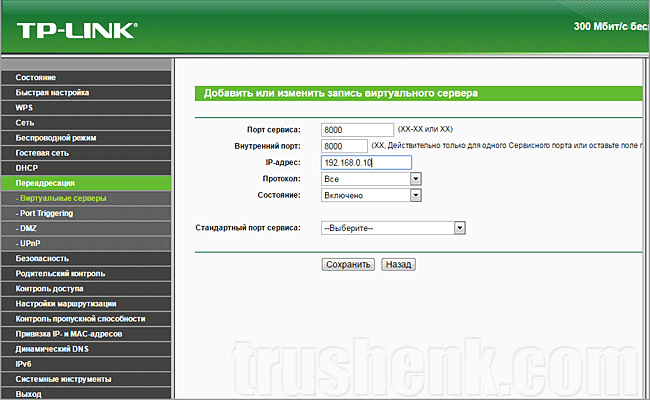

Опять нажимаем кнопку Добавить (Add New) и пробрасываем следующий порт.

В данном случае показан пример проброса порта 8000, который используется для удаленного видеонаблюдения на мобильных приложениях.

Нажимаем Сохранить, и вот уже у нас готовы два порта для удаленки.

Теперь для того, чтобы попасть на регистратор из интернета, достаточно указать в программе или адресной строке внешний IP адрес вашей сети и добавить порт, чтобы роутер вежливо провел вас в пункт назначения.

Как проверить, какой порт нужно открыть?

Иногда при попытке запуска программы появляется сообщение, мол порт закрыт. Такое бывает, ведь каждая программа использует свой вход. Если он закрыт, номер нужно узнать заблаговременно. Для этого Вам нужно будет скачать ПО TCPView;

войдите на страницу Microsoft;

жмите на надпись «Download» для начала скачивания;

- после завершения загрузки запустите архив;

- откройте документ и найдите exe-файл под названием Tepview;

- кликните на него два раза для запуска;

- в приведенном перечне найдите необходимое приложение;

- посмотрите на число, указанное в столбце «Remote Port».

После этого можно приступать к открытию портов на роутере Ростелеком. Для этого внести правки в настройки роутера.

Брандмауэр

После настройки проброса портов на роутере все должно работать. Но то же делать, если все равно не удается подключиться? В таком случае следует проверить настройки антивируса и брандмауэра Windows на компьютере, к которому осуществляется подключение. Возможно они считают подключения подозрительными и не дают доступ. В этом случае в брандмауэре следует прописать правило, разрешающее подключение к заданному порту.

В настройки брандмауэра проще всего попасть двумя способами:

- Записываем в строке поиска “Брандмауэр Защитника Windows”. После ввода первых нескольких букв, находится нужное приложение.

- Выполнить “firewall.cpl”. Для этого надо одновременно нажать комбинации клавиш +<r>, поле поле открыть записываем команду и нажимаем “OK”.</r>

В дополнительных параметрах выбрать правила для входящих подключений. Там создаем новое правило. Рассмотрим это подробно.

Здесь показано основное окно настроек брандмауэра . Выбираем дополнительные параметры.

Два раза щелкаем мышью по пункту “Правила для входящих подключений”. После этого в правой колонке, которая называется “Действия” жмем на “Создать правило…”.

Выбираем тип правила “Для порта” и жмем далее.

Выбираем необходимый протокол. В большинстве случаев это TCP. Указываем локальный порт, для которого мы ранее настраивали проброс порта на маршрутизаторе. Можно задавать сразу несколько портов через запятую или диапазон через “-“.

С точки зрения безопасности, тут важно выбирать не все локальные порты, а именно указать нужный

Выбираем “Разрешить подключение”.

Указываем галочками профили.

Пишем свое имя для правила. Желательно выбрать такое имя, чтобы потом было легко его найти, в случае если решити отключить это правило или видоизменить. Можно для себя оставить пометку в виде описания, чтобы потом было легче разобраться для чего это правило было создано.

После того как параметры были настроены, жмем кнопку “Готово”. Созданное правило автоматически добавится в список правил для входящих подключений и активизируется. При необходимости его можно редактировать, отключить или удалить.

Отключение брандмауэра

В основном меню брандмауэра имеется пункт “Включение и отключение брандмауэра Защитника Windows”.

Выбрав этот пункт, можно отключить брандмауэр. Но это делать не рекомендуется, разве что для проверки того, что именно брандмауэр влияет на то, что не удается открыть порт.

После проверки не забудьте включить брандмауэр.

- https://wifigid.ru/sovety-po-nastrojke-routerov/kak-otkryt-porty-na-routere

- http://winetwork.ru/nastrojka-routera/kak-otkryt-probrosit-porty-na-routere.html

- https://naseti.com/o-routerah/probros-portov.html

Задаем статический IP для компьютера в настройках роутера Asus

Есть на роутере такая полезная служба, которая называется DHCP. Она каждому устройству автоматически выдает внутренний IP-адрес при подключении к роутеру. Но, дело в том, что для открытия порта (для нормальной работы перенаправления), нужно что бы компьютер имел статический IP-адрес, который не будет меняться после каждого отключения/включения компьютера, или после перезагрузки роутера. Поэтому, мы «попросим» DHCP для нашего компьютера (для которого будем делать проброс порта) зарезервировать статический IP, и выдавать каждый раз только его.

Зайдите в настройки своего маршрутизатора Asus. Сделать это можно либо по подробной инструкции, либо просто набрав в браузере адрес 192.168.1.1 и указав имя пользователя и пароль.

Перейдите в настройках на вкладку Локальная сеть, и сверху выберите DHCP-сервер. Возле пункта Включить назначение вручную установите Да. Ниже, в списке где MAC-адрес выберите компьютер, для которого мы будем присваивать статический IP. Если компьютре подключен, то просто выберите его в выпадающем списке. Ориентируйтесь по имени компьютера. IP-адрес будет задан автоматически, можете его оставить, или задать другой (например, как у меня). Дальше просто нажмите кнопку Добавить, и нажмите Применить. Вот скриншот для наглядности:

Роутер будет перезагружен, а статический IP присвоен вашему компьютеру.

Как настроить проброс портов на практике?

Сейчас я подключусь к одной из рабочих станций, на которую меня пробрасывает через роутер, где мы попробуем на практике настроить проброс портов.

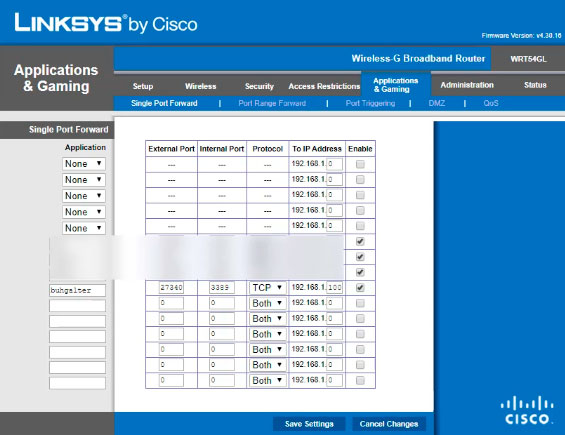

В данном случает рассматривается настройка роутера Linksys от компании Cisco. Функции настройки проброса тут находятся во вкладке Applications \ Single Port Forward. В разных устройствах этот функционал находится в разных местах, так что, либо пошарьте в настройках, либо изучите техническую документацию.

У меня тут уже настроен проброс для удаленного доступа к серверу, для меня и двум рабочим станциям, для удаленных пользователей. Показать эти настройки я не могу, однако покажу как настраивать проброс портов.

И так, у нас есть следующие поля:

Application: тут мы вводим название правила, так, чтобы было понятно в чем его суть. Допустим я настраиваю проброс для компьютера бухгалтера, значит ввожу buhgalter

External Port: внешний порт, это как раз тот не стандартный порт, который мы будем указывать вместе с IP адресом при подключении к удаленному рабочему столу. Кстати указывать номера портов можно с 1024 — 65535

Internal Port: внутренний порт, т.е. порт программы, к которой мы будем стучаться на удаленном компьютере

Protocol: TCP

To IP Address: IP адрес машины, на которую нас перебросит

Enable: указываем галочку чтобы включить правило.

О пробросе портов

Локальная сеть (LAN) организована таким образом, что у устройств, находящихся в ней есть доступ во внешнуюю сеть (WAN), в то время как из глобальной сети получить доступ в локальную не получится.

Зачастую требуется открыть доступ к устройствам, находящимся в локальной сети. Например, если у вас есть FTP сервер и нужно, чтобы знакомые могли к нему подключаться, скачивать и обновлять файлы. Для того, чтобы получить доступ к файлам, хранящимся на нем, требуется открыть порты. В этом случае сделать так, чтобы пакеты пришедшие на 21 порт роутера (стандартный порт FTP) перенаправлялись на 21 порт компьютера, находящегося в локальной сети, на котором запущен FTP сервер.

Не обязательно, чтобы номер открытого порта на роутере был таким же, как и на сервере.

После перенаправления портов, TCP и (или) UDP пакеты, пришедшие на заданный порт роутера, будут перенаправлены на нужный порт устройства, находящегося в локальной сети. Для этого нужно, чтобы IP-адрес роутера был белый (статический внешний IP-адрес). О белых и серых IP адресах будет рассказано ниже.

Вот еще пример — есть несколько видеокамер в локальной сети, у каждой из них свой IP-адрес. С помощью программы удаленного управления можно подключаться к устройствам по определенному порту. Видеокамеры могут быть установлены в локальной сети одного объекта. Если мы хотим получить доступ к ним через интернет, это можно организовать с помощью проброса портов.

Теперь разберемся по пунктам как это все должно быть устроено, на что следует обратить внимание

Destination NAT

Цепочка Dstnat при настройке NAT на MikroTik служит для изменения IP-адреса и/или порта назначения и выполнения обратной функции для ответа.

Практически применяется в следующих случаях:

- Чтобы выполнить на MikroTik проброс портов в локальную сеть, для доступа извне.

- Перенаправление любого DNS-трафика через маршрутизатор.

Стандартные действия возможные для цепочки dst-nat:

- dst-nat – преобразование адреса и/или порта получателя;

- redirect – преобразование адреса и/или порта получателя на адрес маршрутизатора.

Давайте практически разберем, как выполняется настройка NAT на MikroTik для цепочки dstnat.

Проброс портов на MikroTik

Пример проброса порта для RDP

Как говорилось ранее, в MikroTik проброс портов делается при помощи создания правил для цепочки dstnat. В качестве примера выполним проброс порта RDP соединения для доступа к внутреннему компьютеру локальной сети.

Так как стандартный порт 3389 для RDP подключения является известным и часто подвергается атакам, то пробросить его напрямую будет не очень хорошей идеей. Поэтому скроем данный сервис с помощью подмены порта.

Для этого откроем:

IP=>Firewall=>NAT=> “+”.

На вкладке “General” укажем цепочку правил, протокол, протокол подключения и входящий интерфейс:

Где:

- Chain: dstnat – цепочка правил для IP-адреса назначения;

- Protocol: 6 (tcp) – протокол;

- Dst. Port: 47383 – номер порта по которому будем обращаться к роутеру;

- In. Interface – входящий WAN-интерфейс (у меня это ether1, у вас может быть другой).

Следующим шагом откроем вкладку “Action”:

- Для поля “Action” указываем значение dst-nat;

- To Addresses – указываем внутренний IP хоста, к которому хотим получить доступ по RDP;

- To Ports – порт на который будут перенаправляться запросы.

Как итог все запросы, приходящие на внешний IP роутера по порту 47383, будут пересылаться на внутренний адрес локальной сети 192.168.12.100 порт 3389 (RDP).

Проброс порта на MikroTik для видеонаблюдения

Следующим примером мы постараемся показать, как настроить на MikroTik проброс портов для видеосервера с установленным ПО “Линия”.

Предположим, что есть Видеосервер с ПО “Линия” к которому необходимо получить доступ извне. Для начала откроем настройки программного обеспечения “Линия”, чтобы узнать порт Веб-сервера:

Чтобы получить доступ к видеосерверу, необходимо пробросить порт 9786. Откроем Winbox и добавим правило:

Откроем пункт меню “Action”:

- Указываем действие dst-nat;

- To Addresses – внутренний IP видеосервера или видеорегистратора.

Проброс портов для нескольких внешних IP

Чтобы сделать проброс портов для нескольких WAN, то необходимо создать Interface List и добавить в него нужные интерфейсы. Далее укажем созданный лист в параметре In. Interface List. Покажем это на примере:

Создадим новый лист для интерфейсов “ISP”:

- Interfaces;

- Interface List => Lists => “+”.

Name: ISP – произвольное имя для Interface List.

Следующим шагом добавим нужные WAN интерфейсы:

Повторить данный шаг для всех WAN-интерфейсов.

Модернизируем ранее созданное правило проброса порта для RDP соединения, указав лист “ISP” для настройки In. Interface List:

Так можно настроить проброс портов на MikroTik для нескольких WAN.

Как защитить проброшенные порты вы можете узнать изучив статью MikroTik настройка Firewall.

Перенаправление трафика на маршрутизатор

С помощью действия redirect возможно перенаправление трафика на Микротик. Практическое применение данного действия мы рассмотрим, выполнив переадресацию запросов DNS.

Перенаправим весь DNS-трафик на маршрутизатор. Следовательно, пользователи компьютеров в LAN, какие бы настройки DNS ни указывали локально, будут считать, что им отвечает DNS-сервер, которому сделан запрос, но фактически ответ будет приходить от маршрутизатора.

Для этого выполним настройку NAT на MikroTik следующим образом.

Откроем: IP=>Firewall=>NAT=> “+”.

Добавим запись:

Перейдем в пункт меню “Action” и укажем действие redirect:

Другие модели

Кратко рассмотрим, как прописать порты на роутерах иных производителей.

D-Link

Процесс для устройств от D-Link мало чем отличается.

- В настройках устройства переходим в «Межсетевой экран» – «Виртуальные серверы».

- Шаблон выбираем кастомный.

- Вводим его название.

- Протокол и интерфейс в большинстве случаев не трогаем.

- В качестве значения внутренних и внешних портов везде прописываем номер требуемого.

- Внутренний IP – это адрес компьютера, для которого делаем проброс.

Asus

Видео-инструкции доступны здесь:

Расскажу, как сделать настройку портов и для этого производителя:

- В разделе «Интернет» переходим в раздел «Переадресация», затем кликаем «Виртуальный сервер».

- Вводим название службы.

- В поля «Диапазон портов» и «Локальный порт» вводим одинаковое значение.

- В «Локальный адрес» указываем IP целевого компьютера.

- «Протокол» – выбираем соединения, для которых будет действовать правило.

- Сохраняем конфигурацию и перезагружаем девайс.

Zyxel

- Для резервирования IP идём в «Домашняя сеть» – «Устройства» и выбираем нужное либо добавляем новое.

- Во всплывшем окошке указываем (при добавлении нового):

- его название;

- MAC;

- присваиваемый статичный IP.

Перейдём непосредственно к пробросу.

- В разделе «Безопасность» идём во вкладку «Трансляция сетевых адресов».

- Кликаем «Добавить правило» и заполняем поля:

- «Интерфейс» – указываем «Broadband connection» либо Первый применяется, если провайдер не использует авторизацию. Во время проброса его интернета выставляется PPPoE.

- «Пакеты на адрес» – остаётся неизменным, если не применяется внешний интернет-центр.

- «Протокол» – указываем используемый.

- Указываем порт и IP адрес устройства, для которого тот пробрасывается.

- Сохраняем конфигурацию.

Настройка проброса

Чтобы работал проброс, должны быть выполнены три основных тербования:

- Для целевого сервера создана учетную запись с аутентификацией по IP-адресу.

- Создано правило для проброса в настройках ICS или RRAS (в зависимости от того, какая из этих служб обеспечивает фунционал NAT).

- Создано разрешающее правило во внешнем сетевом экране программы Traffic Inspector.

Данные действия могут быть выполнены вручную или с помощью Мастера публикации служб.

Ручная настройка проброса

- Создайте правило для проброса в настройках ICS или RRAS (в зависимости от того, какая из этих служб обеспечивает фунционал NAT) на шлюзе Traffic Inspector.

Проброс в ICS настраивается в свойствах сетевого подключения WAN (подключения, по которому «приходит Интернет»), вкладка Доступ, кнопка Настройки.

Проброс в RRAS настраивается в оснастке rrasmgmt.msc в разделе дерева Преобразование сетевых адресов (NAT) в свойствах сетевого подключения WAN на вкладке Службы и порты.

В правиле проброса нужно указать IP-адрес целевого сервера (как он есть в локальной сети), и входящий и исходящий порт. Чаще всего, указывается одинаковый входящий и исходящий порт.

Примечание

Нужно запомнить «входящий порт», так как именно этот порт нужно будет разрешить во внешнем сетевом экране Traffic Inspector и именно на него нужно будет подключаться со стороны Интернета после настройки проброса.

Примечание

На самом шлюзе Traffic Inspector никто не должен занимать («слушать») порт, выбранный вами как «внешний / публичный / входящий» в правиле проброса.

- Убедитесь, что целевой сервер авторизован в Traffic Inspector

Если для целевого сервера уже заведена учетная запись, то убедитесь, что целевой сервер авторизован в Traffic Inspector. Соответствующая информация отображается в Мониторе Работы, который доступен в Учет трафикаМонитор работы].

При необходимости, создайте учетную запись для целевого сервера с авторизацией по IP-адресу.

- Создайте разрещающее правило во внешнем сетевом экране Traffic Inspector.

Правила внешнего сетевого экрана создаются в \Правила\Правила внешнего сетевого экрана].

Создание правила во внешнем сетевом экране осуществляется в разделе Настройка сетевого экрана Traffic Inspector.

Во внешнем сетевом экране Traffic Inspector необходимо открыт порт, который был указан как «внешний / публичный / входящий» в правиле проброса.

Внешний IP-адрес

IP-адрес может быть:

- Внешний статический IP-адрес, который закреплен за вашим роутером. Обычно выдается провайдером за дополнительную плату, в некоторых случаях предоставляется за дополнительную абонентскую плату.

- Внутрисетевой статический. В этом случае к вам подключиться можно только внутри сети провайдера. Извне этот IP-адрес не будет виден.

- Внешний динамический. Этот вариант часто встречается, если вы выходите в интернет через 3G/4G роутер. Вам выдается IP адрес из свободных, но через какое-то время он может измениться, например, после перезагрузки роутера.

- Внутрисетевой динамический. IP-адрес не будет виден из интернета, так же он может измениться со временем.

Внешние IP-адреса называются белыми, в то время как внутренние, к которым нет возможности получить доступ из глобальной сети – серыми.

Узнать свой IP-адрес можно с помощью разных сервисов, например, 2ip.ru, myip.ru, myip.com.

Брандмауэр

После настройки проброса портов на роутере все должно работать. Но то же делать, если все равно не удается подключиться? В таком случае следует проверить настройки антивируса и брандмауэра Windows на компьютере, к которому осуществляется подключение. Возможно они считают подключения подозрительными и не дают доступ. В этом случае в брандмауэре следует прописать правило, разрешающее подключение к заданному порту.

В настройки брандмауэра проще всего попасть двумя способами:

- Записываем в строке поиска “Брандмауэр Защитника Windows”. После ввода первых нескольких букв, находится нужное приложение.

- Выполнить “firewall.cpl”. Для этого надо одновременно нажать комбинации клавиш + , в поле поле открыть записываем команду и нажимаем “OK”.

В дополнительных параметрах выбрать правила для входящих подключений. Там создаем новое правило. Рассмотрим это подробно.

Здесь показано основное окно настроек брандмауэра . Выбираем дополнительные параметры.

Два раза щелкаем мышью по пункту “Правила для входящих подключений”. После этого в правой колонке, которая называется “Действия” жмем на “Создать правило…”.

Выбираем тип правила “Для порта” и жмем далее.

Выбираем необходимый протокол. В большинстве случаев это TCP. Указываем локальный порт, для которого мы ранее настраивали проброс порта на маршрутизаторе. Можно задавать сразу несколько портов через запятую или диапазон через “-“.

Выбираем “Разрешить подключение”.

Указываем галочками профили.

Пишем свое имя для правила. Желательно выбрать такое имя, чтобы потом было легко его найти, в случае если решити отключить это правило или видоизменить. Можно для себя оставить пометку в виде описания, чтобы потом было легче разобраться для чего это правило было создано.

После того как параметры были настроены, жмем кнопку “Готово”. Созданное правило автоматически добавится в список правил для входящих подключений и активизируется. При необходимости его можно редактировать, отключить или удалить.

Отключение брандмауэра

В основном меню брандмауэра имеется пункт “Включение и отключение брандмауэра Защитника Windows”.

Выбрав этот пункт, можно отключить брандмауэр. Но это делать не рекомендуется, разве что для проверки того, что именно брандмауэр влияет на то, что не удается открыть порт.

После проверки не забудьте включить брандмауэр.

Перед тем как погрузится в мир настройки описываемой службы, следует пояснить для каких целей она применяется. Наверно, все в какой-то мере пробовали играть в он-лайн игры с использованием сети Интернет (Рис. 1).

Вы подключаетесь к определенному серверу, и начинается сеанс игры (направление установления сеанса показано стрелками). Но что будет, если вы хотите организовать подобный сервер у себя дома? Или в связи с постоянным доступом в Интернет, посредством ADSL модема, возникло желание перенести свою домашнюю страничку с бесплатного хостинга на свой домашний HTTP сервер. А может, вы часто ездите по миру и вам необходимо сделать доступ на свою директорию при помощи FTP сервера. В этом случае, удаленный компьютер должен обратиться к вашему Игровому, HTTP или FTP серверу, находящемуся за xDSL модемом (направление установления сеанса показано стрелками), но тогда непременно возникнет следующая проблема — невидимость вашего персонального компьютера или локальной сети из-за службы NAT/Firewall модема (Рис. 2).

Следует это из-за того, что невозможно обратиться к вашему персональному компьютеру с IP адресом 192.168.1.2 из сети Интернет (подробности читайте во врезке о службе NAT). Но, в тоже время, вы всегда можете обратиться к публичному IP адресу вашего модема, получаемого из пула IP адресов провайдера. Для чего это можно применить? А очень просто. Совместно со службой NAT можно настроить проброс портов, открытых на WAN интерфейсе модема, во внутреннюю сеть на определенный персональный компьютер и, таким образом, получить доступ к Игровому, HTTP или FTP серверу. Да и не только к ним, а к любому порту, используемому сетевым приложением на вашем персональном компьютере. Именно для реализации всего этого применяется служба Port Forwarding.

«>