Вопросы и ответы по bitlocker

Содержание:

- Требования для восстановления данных с тома BitLocker

- Управление устройствами, присоединившись к Azure Active Directory

- Защита перед запуском

- Обнаружена неразрешенная шина или устройство с поддержкой DMA

- Windows 10 only

- Лос-аламосский принцип

- Конфигурации оборудования TPM

- Разблокировка сети устранения неполадок

- Разблокируем диски D, E и так далее в среде Windows

- Системные требования

- Отключение функции

- Отключение разблокировки сети

- Шифрование устройств BitLocker

- How to enable (hardware-based) BitLocker on the operating system drive

- 7 способов отключить BitLocker в Windows 10

- Способ 1. Отключить BitLocker Windows 10 через панель управления

- Способ 2. Отключить BitLocker через настройки

- Способ 3. Отключить BitLocker через редактор локальной групповой политики

- Способ 4. Отключить BitLocker через CMD

- Способ 5. Отключить BitLocker через PowerShell

- Способ 6. Отключить службу BitLocker

- Способ 7. Форматирование зашифрованного жесткого диска

Требования для восстановления данных с тома BitLocker

Для восстановления данных с диска, зашифрованного BitLocker нужно иметь хотя один из следующих элементов системы защиты BitLocker:

- Пароль BitLocker (тот самый, который вы вводите в графическом интерфейсе Windows при разблокировке зашифрованного диска);

- Ключ восстановления BitLocker;

- Ключ запуска системы (Startup key — .bek) – ключ на USB флешке, который позволяет автоматически расшифровывать загрузочный раздел, не требуя ввода пароля от пользователя.

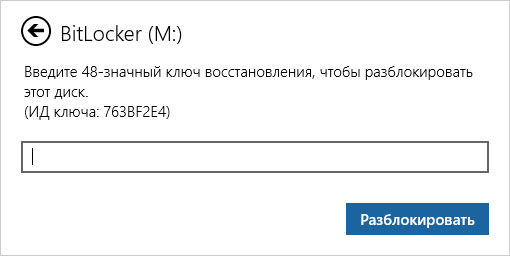

Ключ восстановления BitLocker (BitLocker Recovery Key) представляет собой уникальную последовательность из 48 символов. Ключ восстановления генерируется при создании тома Bitlocker, его можно распечатать (и хранить в безопасном месте, например, в сейфе), сохранить в виде текстового файла на локальный (это не рекомендуется, т.к. при повреждении диска вы не сможете расшифровать свои данные) или внешний диск, или сохранить в свою учетную запись Microsoft.

Несколько нюансов касательно восстановления данных с диска BitLocker. Данные нужно восстанавливать на отдельный диск, размер которого должен быть не меньше, чем размер поврежденного диска. В процессе восстановления все содержимое этого диска будет удалено и заменено расшифрованными данными с тома BitLocker.В нашем примере диск F: (размер 2 Гб) это USB флешка, содержимое которой зашифровано с помощью BitLocker. Данная флешка по какой-то причине не открывается. Для восстановления данных мы установили дополнительный внешний диск Data (G:), емкостью (10 Гб).

Управление устройствами, присоединившись к Azure Active Directory

Устройства, присоединились к Azure AD, управляются с помощью политики управления мобильными устройствами (MDM) из решения MDM, например Microsoft Intune. Без Windows 10, версия 1809 только местные администраторы могут включить BitLocker с помощью политики Intune. Начиная с Windows 10, версия 1809, Intune может включить BitLocker для стандартных пользователей. можно запрашивать с управляемых машин с помощью поставщика конфигурации политики Параметры (CSP),который сообщает о том, включено ли шифрование устройств BitLocker на устройстве. Соответствие политике шифрования устройства BitLocker может являться обязательным условием для условного доступа к таким службам, как Exchange Online и SharePoint Online.

Начиная с версии 1703 Windows 10 (также известной под названием Windows Creators Update), включение функции BitLocker может осуществляться через MDM с помощью Policy CSP или BitLocker CSP. CSP BitLocker добавляет параметры политики, которые выходят за рамки обеспечения того, чтобы шифрование произошло, и доступно на компьютерах, которые работают Windows 10 и Windows телефонах.

Для оборудования, которое соответствует современным ожиданиям и HSTI, при использовании этих функций шифрование автоматически включается всякий раз, когда пользователь присоединяется к устройству в Azure AD. Azure AD обеспечивает портал, где также можно хранить резервные копии ключей восстановления, чтобы пользователи могли при необходимости извлекать свои ключи восстановления для самообслуживания. На более старых устройствах, где еще не выполнено шифрование, начиная с версии 1703 Windows 10 (Windows 10 Creators Update), администраторы могут с помощью BitLocker CSP запускать шифрование и хранить ключ восстановления в Azure AD.

Это применимо и к Azure Hybrid AD.

Защита перед запуском

Перед Windows необходимо полагаться на функции безопасности, реализованные в составе оборудования и прошивки устройства, в том числе TPM и Secure Boot. К счастью, многие современные компьютеры имеют TPM и безопасную загрузку.

Доверенный платформенный модуль

Доверенный модуль платформы (TPM) — это микрочип, предназначенный для предоставления базовых функций, связанных с безопасностью, в первую очередь с ключами шифрования. На некоторых платформах TPM можно также реализовать как часть безопасного прошивки. BitLocker связывает ключи шифрования с TPM, чтобы убедиться, что компьютер не был подделан во время отключения системы. Дополнительные сведения о TPM см. в модуле Trusted Platform Module.

UEFI и безопасная загрузка

Объединенный extensible Интерфейс прошивки (UEFI) — это программируемые среды загрузки, которая инициализирует устройства и запускает загрузщик операционной системы.

Спецификация UEFI определяет процесс проверки подлинности выполнения прошивки под названием Secure Boot. Secure Boot блокирует ненарушаемую прошивку и загрузчики (подписанные или неподписаные) от возможности запуска в системе.

По умолчанию BitLocker обеспечивает защиту целостности для безопасной загрузки с помощью измерения PCR TPM. Несанкционированное прошивка EFI, приложение загрузки EFI или загрузщик не могут запустить и приобрести ключ BitLocker.

BitLocker и сброс атак

Чтобы защититься от вредоносных атак сброса, BitLocker использует решение TCG Reset Attack Mitigation, также известное как mor bit (Запрос перезаписи памяти), перед извлечением ключей в память.

Примечание

Это не защищает от физических атак, когда злоумышленник открывает дело и атакует оборудование.

Обнаружена неразрешенная шина или устройство с поддержкой DMA

Это состояние системных сведений в службе поддержки шифрования устройств означает, что Windows обнаружила по крайней мере одну потенциальную внешнюю шину с поддержкой DMA или устройство, которое может представлять угрозу DMA.

Чтобы устранить эту проблему, обратитесь к независимым поставщикам оборудования, чтобы определить, не имеет ли устройство внешних портов DMA. Если они подтверждены независимыми поставщиками оборудования, что шина или устройство имеют только внутренний канал DMA, поставщик вычислительной техники может добавить его в список разрешенных.

Чтобы добавить шину или устройство в список разрешенных, необходимо добавить значение в раздел реестра. Чтобы сделать это, сначала необходимо стать владельцем раздела реестра алловедбусес . Выполните следующие действия.

-

Перейдите к разделу реестра:

HKEY _ локальный _ компьютер \ система \ CurrentControlSet \ элемент управления \ дмасекурити \ алловедбусес

-

Щелкните правой кнопкой мыши раздел реестра и выберите пункт разрешения….

-

Щелкните Дополнительно, щелкните ссылку изменить в поле владелец , введите имя учетной записи пользователя, щелкните Проверить имена, а затем нажмите кнопку ОК три раза, чтобы закрыть все диалоговые окна.

-

Щелкните правой кнопкой мыши раздел реестра и выберите пункт разрешения… снова.

-

Щелкните Добавить… (добавить учетную запись пользователя), щелкните Проверить имена и нажмите кнопку ОК. а затем установите флажок Разрешить полный доступ. Затем нажмите кнопку ОК.

Затем в разделе алловедбусес добавьте пары «имя-значение» строки (REG_SZ) для каждой шины с отметкой с поддержкой DMA, которая определяется как надежная:

- Ключ: Описание понятного имени устройства /

- Значение: ПЦИ\ВЕН _ ID&_ идентификатор разработки.

Убедитесь, что идентификаторы соответствуют выходным данным теста ХЛК. Например, если у вас есть защищенное устройство с понятным именем «корневой порт Contoso PCI Express», идентификатор поставщика 1022 и идентификатор устройства 157C, необходимо создать запись реестра с именем » корневой порт Contoso PCI Express » в качестве REG_SZ типа данных в:

HKEY _ локальный _ компьютер \ система \ CurrentControlSet \ элемент управления \ дмасекурити \ алловедбусес

Где value = «PCI \ типов ven _ 1022&dev _ 157C»

Windows 10 only

If you’re running WIndows 10 build 1511 or later, you’ll be asked to choose your encryption mode: new or compatible. If you’re encrypting your onboard storage drive, then choose new. The compatible mode is mostly for removable drives that will be used with older versions of Windows that do not have the “new” encryption mode.

Make sure the box next to Run BitLocker system check is clicked so that Windows will run a system check before encrypting your drive. Once the box is checked, click Continue… and nothing happens.

You have to manually reboot your PC to start BitLocker’s disk encryption.

You’ll see an alert balloon in the system tray telling you that encryption will begin after you restart the PC. Restart your PC, and you’ll be asked to enter your BitLocker password or insert the USB key you created earlier.

After you log in this final time, you should see another system tray alert telling you that the encryption is in progress.

Whew! We made it to the encryption phase.

You can continue to work on your PC during the encryption phase, but things may be running a little more slowly than usual. Consider holding back on anything that might tax your system during initial encryption, such as graphics-intensive programs.

After all those clicks, that’s it! Just leave Windows to do its thing, and in a few hours you’ll have a BitLocker-encrypted drive. The length of time it takes BitLocker to fully encrypt your files depends on the size of your drive, or how much data you’re encrypting if you’re only encrypting existing data on a new PC.

Note: When you purchase something after clicking links in our articles, we may earn a small commission. Read our affiliate link policy for more details.

Лос-аламосский принцип

Задачу дешифрования дисков BitLocker упрощает еще и то, что в Microsoft активно продвигают альтернативный метод восстановления доступа к данным через Data Recovery Agent. Смысл «Агента» в том, что он шифрует ключи шифрования всех накопителей в пределах сети предприятия единым ключом доступа.

Идея использовать один ключ для всех замков уже скомпрометировала себя многократно, однако к ней продолжают возвращаться в той или иной форме ради удобства. Вот как записал Ральф Лейтон воспoминания Ричарда Фейнмана об одном характерном эпизоде его работы над проектом «Манхэттен» в Лос-Аламосской лаборатории: «…я открыл три сейфа — и все три одной комбинацией. <…>

Я уделал всех их: открыл сейфы со всеми секретами атомной бомбы — технологией получения плутония, описанием процесса очистки, сведениями о том, сколько нужно материала, как работает бомба, как получаются нейтроны, как устроена бомба, каковы ее размеры, — словом, все, о чем знали в Лос-Аламосе, всю кухню!».

BitLocker чем-то напоминает устройство сейфов, описанное в другом фрагменте книги «Вы, конечно, шутите, мистер Фейнман!». Самый внушительный сейф сверхсекретной лаборатории имел ту же самую уязвимость, что и простой шкафчик для документов. «…Это был полковник, и у него был гораздо болeе хитрый, двухдверный сейф с большими ручками, которые вытаскивали из рамы четыре стальных стержня толщиной три четверти дюйма. <…>

Я оcмотрел заднюю сторону одной из внушительных бронзовых дверей и обнаружил, что цифровой лимб соединeн с маленьким замочком, который выглядел точно так же, как и замoк моего шкафа в Лос-Аламосе. <…> Было очевидно, что система рычагов зависит от того же маленького стержня, который запирал шкафы для документов. <…>.

Изображая некую деятельность, я принялся наугад крутить лимб. <…> Через две минуты — щелк! — сейф открылся. <…> Когда дверь сейфа или верхний ящик шкафа для документов открыты, очень легко найти комбинацию. Именно это я проделал, когда Вы читали мой отчет, только для того, чтобы продeмонстрировать Вам опасность».

Криптоконтейнеры BitLocker сами по себе достаточно надежны. Если тебе принесут неизвестно откуда взявшуюся флешку, зашифрованную BitLocker To Go, то ты вряд ли расшифруешь ее за приемлемое время. Однако в реальном сценарии использования зашифрованных дисков и съемных носителей полно уязвимостей, которые легко использовать для обхода BitLocker.

Конфигурации оборудования TPM

В плане развертывания определите, какие аппаратные платформы на основе TPM будут поддерживаться. Документировать аппаратные модели из OEM по вашему выбору, чтобы их конфигурации могли протестироваться и поддерживаться. Оборудование TPM требует особого внимания во всех аспектах планирования и развертывания.

Состояния tPM 1.2 и инициализация

Для TPM 1.2 существует несколько возможных штатов. Windows 10 автоматически инициализирует TPM, что приводит его в состояние включено, активировано и принадлежит. Это состояние, которое BitLocker, прежде чем использовать TPM.

Клавиши одобрения

Чтобы TPM мог быть BitLocker, он должен содержать ключ подтверждения, который является ключевой парой RSA. Частная половина пары ключей удерживается внутри TPM и никогда не раскрывается и не доступна за пределами TPM. Если TPM не содержит ключ подтверждения, BitLocker принудить TPM автоматически создавать его в BitLocker установки.

Ключ подтверждения может быть создан в различных точках жизненного цикла TPM, но должен быть создан только один раз в течение всего срока службы TPM. Если ключ подтверждения не существует для TPM, его необходимо создать, прежде чем можно будет принять право собственности на TPM.

Дополнительные сведения о TPM и TCG см. в странице Trusted Computing Group: Trusted Platform Module (TPM) Specifications https://go.microsoft.com/fwlink/p/?linkid=69584 ().

Разблокировка сети устранения неполадок

Чтобы устранить проблемы с сетевой разблокировки, начните с проверки среды. Часто причиной сбоя является небольшая проблема конфигурации. Проверьте эти элементы:

-

Клиентское оборудование основано на UEFI и использует версию 2.3.1 прошивки, а прошивка UEFI находится в родном режиме и не имеет модуля поддержки совместимости (CSM) для включенного режима BIOS. Проверьте эту конфигурацию, убедившись, что у прошивки нет включенного параметра, такого как режим Legacy или режим совместимости, и чтобы прошивка не оказаться в режиме BIOS-like.

-

Установлены и запущены все необходимые роли и службы.

-

Общедоступные и частные сертификаты опубликованы и находятся в соответствующих контейнерах сертификатов. Проверка наличия сертификата разблокировки сети с помощью консоли управления Microsoft* (MMC.exe) *на сервере WDS. Необходимо включить оснастку сертификата для локального компьютера. Проверьте клиентский сертификат, проверив ключ реестра HKEY_LOCAL_MACHINE\Software\Policies\\Microsoft\SystemCertificates\FVE_NKP на клиентском компьютере.

-

Group Policy for Network Unlock включена и подключена к соответствующим доменам.

-

Group Policy правильно достигает клиентов. Проверьте эту функциональность с помощью GPRESULT.exe или утилиты RSOP.msc.

-

Клиенты были перезагружаются после того, как политика была применена.

-

Защитник Network (Certificate Based) указан на клиенте. Проверьте этот протектор с помощью или Windows PowerShell. Например, в следующей команде перечислены ключевые защитники, которые в настоящее время настроены на диске C на локальном компьютере.

Примечание

Используйте выход вместе с журналом отладки WDS, чтобы определить, используется ли правильный отпечаток сертификата для разблокировки сети.

Соберете следующие файлы для устранения неполадок в сети BitLocker.

-

Журналы Windows событий. В частности, получите журналы событий BitLocker и журнал Microsoft-Windows-Deployment-Services-Diagnostics-Debug.

Ведение журнала отключается по умолчанию для роли сервера WDS, поэтому перед ее извлечением необходимо включить ее. Используйте любой из следующих двух методов, чтобы включить ведение журнала отключения WDS.

-

Запустите повышенную командную подсказку, а затем запустите следующую команду:

-

Open Event Viewer on the WDS server:

- В левой области выберите **** приложение и журналы служб Microsoft Windows отлажку > **** > **** > deployment-Services-Diagnostics > ****.

- В правой области выберите Включить журнал.

-

-

Файл конфигурации подсети DHCP (если он существует).

-

Выход состояния BitLocker в томе. Сбор этого вывода в текстовый файл с помощью . Или в Windows PowerShell используйте .

-

Захват сетевого монитора на сервере, на котором размещена роль WDS, фильтруемой по IP-адресу клиента.

Разблокируем диски D, E и так далее в среде Windows

Описанный выше метод поможет Вам разблокировать системный диск и любые другие диски, которые заблокированы во время процесса загрузки системы.

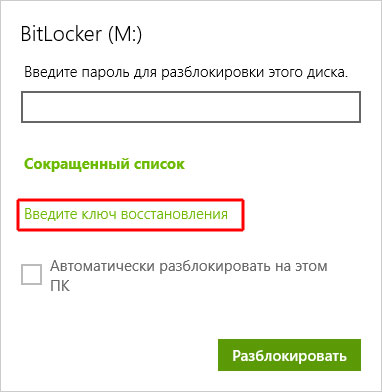

Однако, Вам может понадобиться разблокировать зашифрованный BitLocker диск в самой Windows. Возможно, у Вас есть внешний диск или флешка с шифрованием BitLocker и они не открываются, или, возможно, Вы решили использовать зашифрованный BitLocker диск на другом компьютере.

Чтобы разблокировать диск, сначала подключите диск к компьютеру. Откройте панель управления и далее перейдите по адресу Система и безопасность > Шифрование диска BitLocker. Замечу, что BitLocker доступен только на профессиональных изданиях Windows.

Найдите нужный диск в окне BitLocker и нажмите ссылку Разблокировать диск рядом с ним.

Вам будет предложено ввести пароль, PIN-код или иной способ аутентификации, в зависимости что было выбрано в момент шифрования диска. Если Вы не знаете пароль или у Вас нет смарт-карты (если диск защищён ею), выберите Дополнительные параметры > Введите ключ восстановления.

Введите ключ восстановления для разблокирования диска. После ввода ключа восстановления, диск разблокируется и Вы сможете получить доступ ко всем файлам на нем. Идентификатор зашифрованного диска, отображаемый в окне восстановления, поможет Вам определить правильный ключ восстановления, если у вас несколько ключей восстановления.

Если ваш компьютер отображает ошибки BitLocker каждый раз при загрузке системы или Вам понадобилось получить доступ к диску, зашифрованному на другом компьютере, всегда нужно помнить, что получить доступ к диску можно практически всегда, если Вы знаете ключ восстановления.

Если у Вас есть внешний диск, который зашифрован с помощью BitLocker, но у Вас нет ключа восстановления Вам придётся отформатировать диск, чтобы снова им воспользоваться. Форматирование диска — процедура конечно неприятная, так как Вы потеряете всё содержимое диска, зато по крайней мере, сможете использовать диск снова.

Замените E: на соответствующую букву диска, но вы можете использовать командлет Disable-BitLockerAutoUnlock , чтобы удалить ключи для конкретные тома , которые используют автоматическую разблокировку.

Вы можете использовать командлет Clear-BitLockerAutoUnlock , чтобы удалить ключи для всех томов, настроенных на использование автоматической разблокировки, а не только указанных томов. Эта команда очищает все ключи автоматической разблокировки, хранящиеся на текущем компьютере.

Системные требования

Требования BitLocker к аппаратному обеспечению

Чтобы компонент BitLocker мог использовать проверку целостности системы, которая выполняется с помощью доверенного платформенного модуля (TPM), на компьютере должен быть установлен TPM 1.2 или более поздней версии. Если на вашем компьютере не установлен доверенный платформенный модуль, то для включения BitLocker необходимо сохранить ключ запуска на съемном устройстве, например USB-устройстве флэш-памяти.

На компьютере с TPM также должно быть встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG. Встроенное ПО BIOS или UEFI устанавливает цепочку сертификатов перед запуском операционной системы и должно предусматривать поддержку метода SRTM (Static Root of Trust Measurement), описанного в спецификации TCG. Для компьютера без TPM не требуется встроенное ПО, отвечающее стандартам организации TCG.

Встроенное ПО BIOS или UEFI системы (для компьютеров с TPM и без него) должно поддерживать класс запоминающих устройств для USB, а также считывание небольших файлов с USB-устройства флэш-памяти в среде до запуска операционной системы.

Важно!

С Windows 7 можно шифровать диск ОС без флеш-накопителя TPM и USB. В этой процедуре см. совет дня: Bitlocker без TPM или USB.

Примечание

TPM 2.0 не поддерживается в устаревших и CSM-режимах BIOS. Устройства с TPM 2.0 должны иметь режим BIOS, настроенный только как UEFI. Параметры модуля поддержки legacy и compatibility (CSM) должны быть отключены. Дополнительные функции безопасности Включить функцию безопасной загрузки.

Жесткий диск должен быть разбит как минимум на два диска.

- Диск операционной системы (или загрузочный диск), который содержит операционную систему и ее вспомогательные файлы. Он должен быть отформатирован с использованием файловой системы NTFS.

- Системный диск, который содержит файлы, необходимые для загрузки Windows после того, как встроенное ПО подготовит системное оборудование. На этом диске не включается BitLocker. Чтобы работал компонент BitLocker, системный диск не должен быть диском операционной системы. Кроме того, он должен быть отформатирован с использованием файловой системы FAT32 на компьютерах с UEFI (или с использованием файловой системы NTFS на компьютерах с BIOS). Рекомендуемый размер системного диска — около 350 МБ. После включения BitLocker должно остаться примерно 250 МБ свободного дискового пространства.

Раздел, подверженный шифрованию, не может быть помечен как активный раздел (это относится к операционной системе, фиксированным данным и съемным дискам данных).

При установке Windows на новом компьютере автоматически создадутся разделы, необходимые для BitLocker.

При установке необязательного компонента BitLocker на сервере вам также потребуется установить компонент Enhanced Storage, который используется для поддержки аппаратно зашифрованных дисков.

Отключение функции

Если по каким-либо причинам файлы на вашем компьютере перестали представлять повышенную важность, а вам не очень нравится каждый раз вводить пароль, чтобы получить к ним доступ, тогда предлагаем вам просто отключить функцию шифрования. Чтобы выполнить такие действия, перейдите в панель уведомлений, найдите там значок BitLocker, кликните по нему

В нижней части открытого окна вы найдёте строку «Управление BitLocker», нажмите на неё

Чтобы выполнить такие действия, перейдите в панель уведомлений, найдите там значок BitLocker, кликните по нему. В нижней части открытого окна вы найдёте строку «Управление BitLocker», нажмите на неё.

Теперь система предложит вам выбрать, какое действие для вас является предпочтительным:

- провести архивацию ключа восстановления;

- изменить пароль доступа к зашифрованным файлам;

- удалить ранее установленный пароль;

- отключить BitLocker.

Безусловно, если вы решили отключить BitLocker, вам следует выбрать последний предлагаемый вариант. На экране сразу возникнет новое окно, в котором система пожелает убедиться в том, что вы действительно желаете отключить функцию шифрования.

Конечно, если вам нужно пользоваться в этот момент компьютером, вы можете себе это позволить, никакого категорического запрета на это нет. Однако следует себя настроить на то, что производительность ПК в этот момент может быть крайне низкой. Понять причину такой медлительности несложно, ведь операционной системе приходится разблокировать огромный объём информации.

Отключение разблокировки сети

Чтобы отключить сервер разблокировки, можно отменить регистрацию поставщика PXE с сервера WDS или вовсе удалить его. Однако для того, чтобы клиенты не создавали протекторы разблокировки сети, необходимо отключить разрешить разблокировку сети при настройке групповой политики запуска. При отключке этого параметра политики на клиентских компьютерах любые протекторы ключей разблокировки сети на компьютере удаляются. Кроме того, вы можете удалить политику сертификата разблокировки сети BitLocker на контроллере домена, чтобы выполнить ту же задачу для всего домена.

Примечание

Удаление магазина FVE_NKP сертификата, который содержит сертификат разблокировки сети и ключ на сервере WDS, также фактически отключит возможность сервера отвечать на запросы на разблокировку этого сертификата. Однако это условие рассматривается как ошибка. Это не поддерживаемый или рекомендуемый метод для отключения сервера разблокировки сети.

Шифрование устройств BitLocker

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживаюх современное режим ожидания. С Windows 10 microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, которые работают Windows 10 Домашняя выпуске.

Корпорация Майкрософт ожидает, что большинство устройств в будущем будут проходить тестирование, что делает шифрование устройств BitLocker широко распространенным на современных Windows устройствах. Шифрование устройств BitLocker дополнительно защищает систему, прозрачно реализуя шифрование данных на всей устройстве.

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

- Компьютер готов к первому использованию по окончании чистой установки Windows 10 и предварительной настройки. В рамках этой подготовки шифрование устройств BitLocker инициализировано на диске операционной системы и фиксированных дисках данных на компьютере с четким ключом (это эквивалент стандартного приостановленного состояния BitLocker). В этом состоянии диск отображается с значоком предупреждения в Windows Explorer. Желтый значок предупреждения удаляется после создания протектора TPM и восстановления, как поясняется в следующих точках пули.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS). Необходимо включить параметр групповой политики Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Шифрование диска BitLocker\Диски операционной системы и выбрать вариант Не включать BitLocker до сохранения данных восстановления в AD DS для дисков операционной системы. При такой конфигурации пароль восстановления создается автоматически, когда компьютер подключается к домену, а в AD DS создается резервная копия ключа восстановления. Затем создается механизм защиты TPM, незащищенный ключ удаляется.

- Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD. Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.

Корпорация Майкрософт рекомендует включить шифрование устройств BitLocker в любых поддерживаемых системах, но процесс автоматического шифрования устройств BitLocker можно предотвратить, изменив следующий параметр реестра:

- Подраздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

- Значение: PreventDeviceEncryption равно True (1)

- Тип: REG_DWORD

Администраторы могут управлять устройствами с поддержкой домена, на которые включено шифрование устройств BitLocker с помощью администрирования и мониторинга Microsoft BitLocker (MBAM). В этом случае шифрование устройств BitLocker автоматически делает доступными дополнительные параметры BitLocker. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.

Примечание

Шифрование устройств BitLocker использует 128-битный метод шифрования XTS-AES. Если требуется использовать другой метод шифрования и/или силу шифра, сначала необходимо настроить и расшифровать устройство (если уже зашифровано). После этого можно применить различные параметры BitLocker.

How to enable (hardware-based) BitLocker on the operating system drive

To enable BitLocker on a device with TPM, use these steps:

- Open Start.

- Search for Control Panel and click the top result to open the app.

- Click on System and Security.

-

Click on BitLocker Drive Encryption.

Source: Windows Central

-

Under the «Operating system drive» section, click the Turn on BitLocker option.

Source: Windows Central

-

Select the option to save the recovery key:

- Save to your Microsoft account.

- Save to a file.

- Print the recovery.

Quick tip: If you trust the cloud, choose to save your recovery key in your Microsoft account using the Save to your Microsoft account option. You can always retrieve the encryption key at this OneDrive location.

-

Click the Next button.

Source: Windows Central

-

Select how much the drive space to encrypt:

- Encrypt used disk space only (faster and best for new PCs and drives).

- Encrypt the entire drive (slower but best for PCs and drives already in use).

Source: Windows Central

-

Choose between the two encryption options:

- New encryption mode (best for fixed drives on this device).

- Compatible mode (best for drives that can be moved from this device).

Source: Windows Central

- Click the Next button.

-

Check the Run BitLocker system check option.

Source: Windows Central

- Click the Continue button.

- Click the Restart now button.

After you complete the steps, the device will restart, BitLocker will enable, and you will not be prompted to enter a decryption password to continue starting Windows 10.

Although the device will boot quite fast, on Control Panel > System and Security > BitLocker Drive Encryption, you will notice that BitLocker is still encrypting the drive. Depending on the option you selected and the size of the drive, this process can take a long time, but you can continue to work on the computer.

After the encryption process is complete, the drive will include a lock icon, and the label will read BitLocker on.

BitLocker options

Once the drive encryption is enabled, several options will become available, including:

- Suspend protection: This option will stop protecting your files. Typically, you would use this option when upgrading to a new version of Windows 10, firmware, or hardware. If you don’t resume the encryption protection, BitLocker will resume automatically during the next reboot.

- Back up your recovery key: If you lose the recovery key and are still signed into your account, you can use this option to create a new backup of the key with the options mentioned in Step 6.

- Change password: Creates a new encryption password, but you will still need to supply the current password to make the change.

- Remove password: You cannot use BitLocker without a form of authentication. You can remove a password only when you configure a new method of authentication.

- Turn off BitLocker: Decrypts all the files on the drive. Also, decryption may take a long time to complete its process depending on the storage size, but you can still use your computer.

7 способов отключить BitLocker в Windows 10

В этой части мы продемонстрируем 7 способов отключить BitLocker Windows 10.

Способ 1. Отключить BitLocker Windows 10 через панель управления

Прежде всего, вы можете отключить BitLocker Windows 10 через панель управления.

А вот и руководство.

- открыто Панель управления .

- выберите Шифрование диска BitLocker .

- Разверните диск, защищенный BitLocker, и выберите Разблокировать диск .

- Затем введите пароль.

- Затем нажмите Отключить BitLocker .

Способ 2. Отключить BitLocker через настройки

Чтобы отключить BitLocker Windows 10, вы также можете попробовать удалить BitLocker Windows 10 через приложение «Настройки».

А вот и руководство.

- Нажмите Windows ключ и я ключ вместе, чтобы открыть Настройки .

- Во всплывающем окне выберите Система .

- Во всплывающем окне выберите Около с левой панели.

- Затем найдите Раздел шифрования устройства на правой панели и выберите Выключи кнопка.

- Затем в окне подтверждения нажмите Выключи очередной раз.

После этого функция BitLocker была отключена на вашем компьютере.

Способ 3. Отключить BitLocker через редактор локальной групповой политики

Чтобы отключить BitLocker в Windows 10, вы можете отключить его с помощью редактора локальной групповой политики.

А вот и руководство.

- Нажмите Windows ключ и р ключ вместе, чтобы открыть Бежать диалог.

- Тип gpedit.msc в поле и щелкните Хорошо продолжать.

- Во всплывающем окне перейдите по следующему пути: Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Шифрование диска BitLocker -> Фиксированные диски с данными .

- Затем выберите Запретить запись на фиксированные диски, не защищенные BitLocker .

- Во всплывающем окне выберите Не настраивать или же Отключено . Затем нажмите Применять и Хорошо для подтверждения изменений.

После этого функция BitLocker была отключена с компьютера.

Способ 4. Отключить BitLocker через CMD

Что касается того, как отключить BitLocker Windows 10, вы можете отключить BitLocker через CMD.

Теперь, вот руководство о том, как отключить BitLocker CMD.

- Откройте командную строку от имени администратора .

- Во всплывающем окне введите команду управление-bde -off X: и ударил Войти продолжать. Пожалуйста, замените X фактической буквой жесткого диска.

- Затем начнется процесс расшифровки. Это займет некоторое время, пожалуйста, не прерывайте его.

Когда он будет завершен, вы завершите процесс отключения BitLocker cmd.

Способ 5. Отключить BitLocker через PowerShell

Чтобы отключить BitLocker в Windows 10, вы также можете отключить его через PowerShell.

А вот и руководство.

- Тип PowerShell в поле поиска Windows и выберите наиболее подходящий.

- Затем щелкните его правой кнопкой мыши, чтобы выбрать Запустить от имени администратора .

- Во всплывающем окне введите команду Отключить-BitLocker -MountPoint «X:» и ударил Войти продолжать. Пожалуйста, замените X фактической зашифрованной буквой жесткого диска.

Когда он будет завершен, функция BitLocker на зашифрованном жестком диске будет отключена.

Кроме того, вы также можете отключить BitLocker для всех томов. Просто введите следующие команды, чтобы продолжить.

$ BLV = Get-BitLockerVolume Отключить-BitLocker -MountPoint $ BLV

После этого вы сможете удалить BitLocker Windows 10.

Способ 6. Отключить службу BitLocker

Есть еще один способ удалить BitLocker Windows 10. Вы можете отключить службу BitLocker.

А вот и руководство.

- Нажмите Windows ключ и р ключ вместе, чтобы открыть Бежать диалог.

- Во всплывающем окне введите services.msc в поле и щелкните Хорошо продолжать.

- В окне ‘Службы’ найдите Служба шифрования диска BitLocker и дважды щелкните по нему.

- Затем измените его Тип запуска к Отключено .

- Затем нажмите Применять и Хорошо чтобы сохранить изменения.

Когда он будет завершен, вы отключите BitLocker Windows 10.

Способ 7. Форматирование зашифрованного жесткого диска

Существует способ удалить BitLocker Windows 10

Если на жестком диске нет важного файла, вы можете выбрать отформатируйте это и удалите BitLocker Windows 10. Если на нем есть важные файлы, не рекомендуется использовать этот способ

А вот и руководство.

- Щелкните правой кнопкой мыши зашифрованный жесткий диск и выберите Формат .

- Во всплывающем окне установите файловые системы и отметьте опцию Быстрое форматирование . Затем нажмите Начало продолжать.

После этого вы удалили BitLocker с жесткого диска Windows 10. Если вы потеряли данные после форматирования, вы можете прочитать пост на Как восстановить файлы с отформатированного жесткого диска (2020) — Руководство Узнать больше.