Настройка pptp-подключения в ос windows

Содержание:

- IKEv2

- VPN через PPtP на MikroTik

- WireGuard

- Детализация процесса подключения

- SSTP

- Настройка VPN-соединения на компьютере

- What Is A PPTP VPN And What Makes It So Popular?

- Шаг 3. Подключение установлено, пинг адреса 172.16.0.1 успешен, что дальше?

- Программы для VPN-соединения

- Настройка L2TP-соединения: установка типа VPN

- Статья устарела!

- Информация о PPTP

- Проверьте работу протокола GRE

- 10 – Step Method to Use Free PPTP VPN on Your Computer?

- Как создать VPN-соединение

- Обязательные условия для работы подключения

- Начальные условия для корректного соединения

IKEv2

Это протокол туннелирования (протокол обмена ключами, версия 2), разработанный Cisco и Microsoft, он встроен в Windows 7 и последующие версии. Протокол допускает модификации с открытым исходным кодом, в частности для Linux и других платформ, также поддерживаются устройства Blackberry.

Он хорошо подходит для установки автоматического VPN-подключения, если интернет-соединение периодически разрывается. Пользователи мобильных устройств могут воспользоваться им как протоколом для беспроводных сетей по умолчанию — он очень гибок и позволяет без труда переключать сети. Кроме того, он прекрасно подойдет для пользователей Blackberry — это один из немногих протоколов, с поддержкой подобных устройств. Хотя IKEv2 доступен на меньшем количестве платформ по сравнению с, например, IPSec, он считается достаточно хорошим протоколом с точки зрения стабильности, безопасности и скорости работы.

Плюсы

- Высокая степень безопасности — поддержка различных шифров, в частности 3DES, AES, AES 256.

- Также поддерживает устройства Blackberry.

- Стабильно подключается снова после разрыва соединения или смены сетей

- Просто установить и настроить, по крайней мере, для пользователя

- Быстрее, чем L2TP, PPTP и SSTP

Минусы

- Поддерживает малое количество платформ.

- Порт UDP 500 блокируется проще, чем решения на основе SSL, как, например, SSTP или OpenVPN

- Исходный код не открыт

- Установка на сервер довольно трудная, это может вызвать потенциальные проблемы

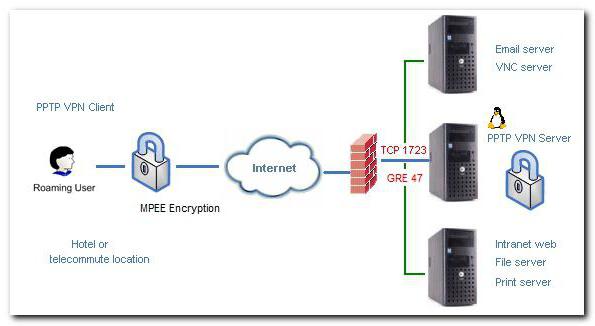

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

Включаем PPtP сервер.

Для этого идем в раздел меню PPP

, заходим на вкладку Interface

, вверху в перечне вкладок находим PPTP сервер

и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

Создаем пользователей.

В разделе

PPP

переходим в меню

Secrets

и с помощью кнопки »

+

» добавляем нового пользователя.

В полях Name

и Password

прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service

выбираем тип нашего протокола — pptp, в поле Local Address

пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address — IP-адрес пользователя

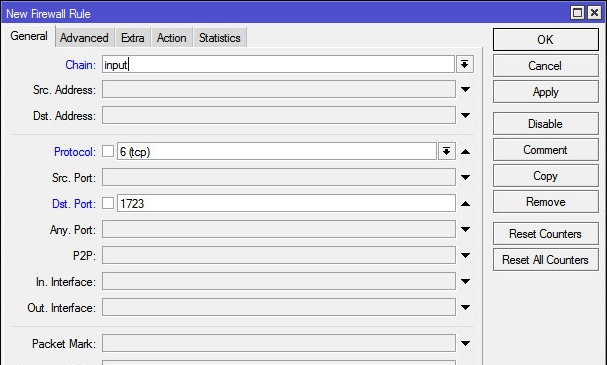

Прописываем правила для

Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP,

потом — в Firewall

, потом на вкладку Filter Rules

, где с помощью кнопки «+» добавляем новое правило. В поле Chain

указываем входящий трафик — input

, в поле Protocol

выбираем протокол tcp

, а в поле Dst. Port

— указываем порт для VPN туннеля 1723

.

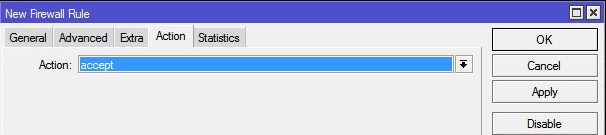

Переходим здесь же на вкладку Action

и выбираем accept

— разрешать (трафик).

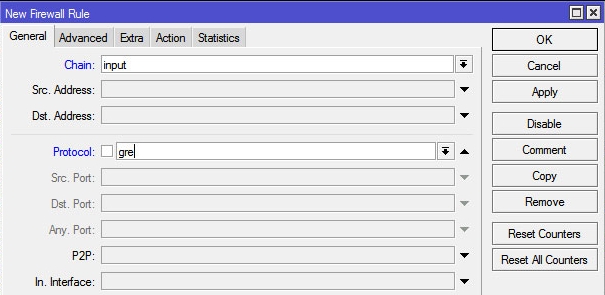

Точно также добавляем правило для GRE. На вкладке General

аналогично предыдущему прописываем input, а в поле Protocol

выбираем gre.

На вкладке Action

как и в предыдущем правиле выбираем

accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

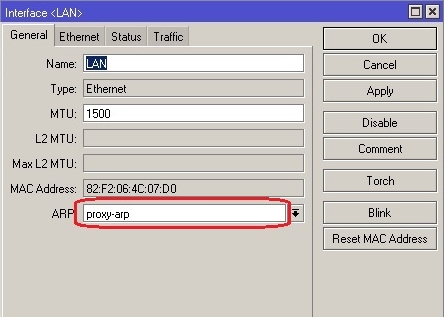

Небольшое уточнение.

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором

, нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General

в поле ARP

выбираем proxy-arp

.

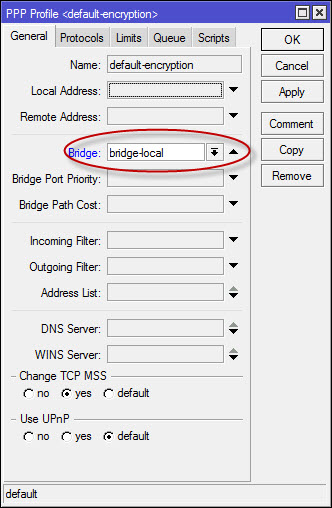

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, можно попробовать добавить существующий профиль подключения (PPP — Profiles) удаленного роутера в бридж главного:

UPD из комментария:

Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

Настройка клиента

.

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

WireGuard

Самый новый и неизведанный протокол VPN — WireGuard. Позиционируется разработчиками как замена IPsec и OpenVPN для большинства случаев их использования, будучи при этом более безопасным, более производительным и простым в использовании.

Все IP-пакеты, приходящие на WireGuard интерфейс, инкапсулируются в UDP и безопасно доставляются другим пирам. WireGuard использует современную криптографию:

- Curve25519 для обмена ключами,

- ChaCha20 для шифрования,

- Poly1305 для аутентификации данных,

- SipHash для ключей хеш-таблицы,

- BLAKE2 для хеширования.

Код WireGuard выглядит куда скромнее и проще, чем код OpenVPN, в результате чего его проще исследовать на уязвимости (4 тысячи строк кода против нескольких сотен тысяч). Также многие отмечают, что его гораздо легче развернуть и настроить.

Результаты тестов производительности можно увидеть на официальном сайте (как не сложно догадаться, они хороши). Стоит отметить, что лучшие результаты WireGuard покажет на Linux системах, т.к. там он реализован в виде модуля ядра.

Совсем недавно был представлен WireGuard 1.0.0, который отметил собой поставку компонентов WireGuard в основном составе ядра Linux 5.6. Включенный в состав ядра Linux код прошел дополнительный аудит безопасности, выполненный независимой фирмой, который не выявил каких-либо проблем. Для многих это отличные новости, но сможет ли WireGuard стать достойной заменой IPsec и OpenVPN покажет время и независимые исследования безопасности.

Мы постарались охарактеризовать самые популярные VPN протоколы, надеемся, обзор был для вас полезен. В качестве резюме приводим сравнительную таблицу, где еще раз обозначены важные, на наш взгляд, показатели.

| PPTP | SSTP | L2TP/IPsec | IKEv2/IPsec | OpenVPN | WireGuard | |

|---|---|---|---|---|---|---|

| Компания-разработчик | Microsoft | Microsoft | L2TP — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | IKEv2 — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | OpenVPN Technologies | Jason A. Donenfeld |

| Лицензия | Proprietary | Proprietary | Proprietary | Proprietary, но существуют реализации протокола с открытым исходным кодом | GNU GPL | GNU GPL |

| Развертывание | Windows, macOS, iOS, некоторое время GNU/Linux. Работает “из коробки”, не требуя установки дополнительного ПО | Windows. Работает “из коробки”, не требуя установки дополнительного ПО | Windows,Mac OS X, Linux, iOS, Android. Многие ОС (включая Windows 2000/XP +, Mac OS 10.3+) имеют встроенную поддержку, нет необходимости ставить дополнительное ПО | Windows 7+, macOS 10.11+ и большинство мобильных ОС имеют встроенную поддержку | Windows, Mac OS, GNU/Linux, Apple iOS, Android и маршрутизаторы. Необходима установка специализированного ПО, поддерживающего работу с данным протоколом | Windows, Mac OS, GNU/Linux, Apple iOS, Android. Установить сам WireGuard, а затем настроить по руководству |

| Шифрование | Использует Microsoft Point-to-Point Encryption (MPPE), который реализует RSA RC4 с максимум 128-битными сеансовыми ключами | SSL (шифруются все части, кроме TCP- и SSL-заголовков) | 3DES или AES | Реализует большое количество криптографических алгоритмов, включая AES, Blowfish, Camellia | Использует библиотеку OpenSSL (реализует большинство популярных криптографических стандартов) | Обмен ключами по 1-RTT, Curve25519 для ECDH, RFC7539 для ChaCha20 и Poly1305 для аутентификационного шифрования, и BLAKE2s для хеширования |

| Порты | TCP-порт 1723 | TCP-порт 443 | UDP-порт 500 для первонач. обмена ключами и UDP-порт 1701 для начальной конфигурации L2TP, UDP-порт 5500 для обхода NAT | UDP-порт 500 для первоначального обмена ключами, а UDP-порт 4500 — для обхода NAT | Любой UDP- или TCP-порт | Любой UDP-порт |

| Недостатки безопасности | Обладает серьезными уязвимостями. MSCHAP-v2 уязвим для атаки по словарю, а алгоритм RC4 подвергается атаке Bit-flipping | Серьезных недостатков безопасности не было выявлено | 3DES уязвим для Meet-in-the-middle и Sweet32, но AES не имеет известных уязвимостей. Однако есть мнение, что стандарт IPsec скомпрометирован АНБ США | Не удалось найти информации об имеющихся недостатках безопасности, кроме инцидента с утечкой докладов АНБ касательно IPsec | Серьезных недостатков безопасности не было выявлено | Серьезных недостатков безопасности не было выявлено |

Детализация процесса подключения

Упомянутые выше точки соединяются посредством PPP-сессии, которая формируется на платформе протокола GRE. Его аббревиатура расшифровывается как Generic Routing Encapsulation. За его менеджмент и инициализацию несет ответственность второе подключение порта TCP.

Информация в форме пакета IPX который передается от точки к точке называется полезной нагрузкой, а дополняется он управляющей информацией. Когда этот пакет попадает на другой конец линии специальное приложение извлекает содержащиеся в нем данные, после чего они отправляются на постобработку. Постобработку производятся встроенными средствами системы соответственно указанному протоколу.

Стоит отметить, что взлом данных возможен только в процессе получения. В остальном безопасность обеспечивается за счет туннеля — защитного коридорах

Поэтому важно использовать хорошо продуманную комбинацию логина и пароля, которые и отвечают за безопасность в процессе отправки/получения данных, а не в процессе пересылки

SSTP

Протокол туннелирования Secure Socket был введен в Windows Vista с пакетом обновления 1 (SP1). Это проприетарный протокол Microsoft и лучше всего поддерживается в Windows. Он может быть более стабильным в Windows, потому что он интегрирован в операционную систему, тогда как OpenVPN не является — это самое большое потенциальное преимущество. Некоторая поддержка для него доступна в других операционных системах, но она не так широко распространена.

Он может быть настроен на использование очень безопасного шифрования AES, что хорошо. Для пользователей Windows это, безусловно, лучше, чем PPTP, но, поскольку это проприетарный протокол, он не подлежит независимым аудитам, которым подвержен OpenVPN. Поскольку он использует TLS, такой как OpenVPN, он имеет схожие возможности обходить брандмауэры и должен работать лучше для этого, чем L2TP/IPsec или PPTP.

Резюме: это похоже на OpenVPN, но в основном только для Windows и не может быть проверено полностью. Тем не менее, это лучше использовать, чем PPTP. И, поскольку он может быть настроен на использование AES-шифрования, возможно, более надежный, чем L2TP/IPsec.

Настройка VPN-соединения на компьютере

После запуска важно разобраться, как настроить VPN соединение. Самый распространенный способ настройки на ОС Windows:

- «Пуск» — «Панель управления» — «Центр управления сетями и общим доступом».

- Выбрать «Настройку нового подключения или сети».

- Выбрать «Подключение к рабочему месту».

- Нажать «Использовать мое подключение к интернету (VPN)».

- Появится поле «Интернет адрес», куда нужно внести свой VPN-сервер. Если адрес неизвестный, его можно разузнать, нажав «Win + R», вписав «cmd».

- Ввести команду «ipconfig» и запустить ее. В строке «Основной шлюз» будет нужный адрес.

- Указать адрес, отметив «Не подключаться» и перейти «Далее».

- Вписать пароль и логин, нажав «Создать».

- Снова перейти в «Центр управления сетями», выбрав «Изменение параметров адаптера».

- Будет создан значок VPN-подключения. Для подключения нужно нажать на иконку правой кнопкой мыши, выбрав, «Подключить», а для отключения нажать «Отключить».

Для соединения нужно будет ввести логин и пароль.

Маршрутизация VPN соединений

Настраивается маршрутизация VPN соединений следующим образом:

перейти в «Центр управления сетями», «Изменение параметров адаптера», нажав на правую кнопку мыши выбрать пункт «Свойства»;

открыть «Сеть» и также выбрать «Свойства»;

нажать «Дополнительно»;

в «Параметры IP» убрать отметку на пункте «Использовать основной шлюз…», нажать «Ок»;

- нажать правой кнопкой на соединение, и выбрать «Подробно»;

- записать данные из поля «Адрес сервера»;

открыть поиск, ввести «cmd», после чего указать команду «route add 192.168.0.0 MASK 255.255.255.0 172.239.0.1».

Нужно учесть, что:

- 192.168.0.0 — адрес рабочей сети.

- MASK 255.255.255.0 – маска подсети.

- 172.239.0.1 — шлюз.

Каждый параметр индивидуален. Чтобы все заработало, нужно нажать «Enter».

What Is A PPTP VPN And What Makes It So Popular?

Even though newer VPN protocols like OpenVPN, L2TP, or IPsec may offer much better network security, PPTP still among the most popular and widely used network protocols out there.

The reason why this protocol is so popular is because of its speeds and ease of use.

That said, even though PPTP is quite fast, easy to set up, and compatible with a wide selection of desktop and mobile operating systems, it has some well-known vulnerabilities.

But despite that, it is still one of the most popular VPN protocols in the industry.

Here’s why…

- PPTP has been around for more than two decades.

- The configuration is dead simple.

- Different levels of encryption for every application.

- Fast performance is perfect for streaming.

- PPTP is compatible with Windows, Linux, Mac OS, iOS, Android, Tomato, and other operating systems.

Шаг 3. Подключение установлено, пинг адреса 172.16.0.1 успешен, что дальше?

Дальнейшие действия связаны с наличием маршрутной информации. Дело в том, что после подключения, адрес сервера vpnki — 172.16.0.1 является адресом, напрямую подключенным к вашему устройству по каналу точка-точка. По этой причине ваше устройство «знает» об этом адресе и успешно пингует его. Однако, на этом этапе, ваше устройство не обладает информацией о других адресах вашей сети vpnki. Первым шагом будет являться «обучение» вашего устройства новому маршруту к сети vpnki 172.16.0.0/16 Именно в этой сети находятся все ваши прочие туннели. Для достижения этой цели используются два метода:

- получение этого маршрута от сервера по протоколу DHCP

- прописывание статического маршрута в ручном режиме в командной строке Windows

Если вы настраивали все по инструкции на сайте (с использованием протокола DHCP), то после установления соединения ваше устройство получит информацию о маршруте к сети 172.16.0.0/16

Эта сеть должна быть доступна через адрес сервера vpnki — 172.16.0.1Проверить это можно выполнив команду. В ее длинном выводе вы должны обнаружить следующую строку:

Сетевой адрес Маска Адрес шлюза Интерфейс172.16.0.0 255.255.0.0 172.16.0.1 172.16.x.x — выданный вам адрес

Если по какой-то причине данная строка не появилась то это означает, что протокол DHCP не отработал и маршрутная информация не получена. В этом случае имеет смысл разобраться в причине или добавить статический маршрут в ручном режиме. В качестве обходного маневра вы можете прописать маршрут к сети 172.16.0.0/16 выполнив команду (с правами администратора!)

После этого вы должны успешно выполнить пинг своего «другого устройства», подключенного к сети vpnki по его адресу 172.16.x.x, выполнив команду

Однако обращаем внимание:

— второе устройство также должно содержать в своей таблице маршрутов путь к сети 172.16.0.0/16 для знания о том — куда отправять ответы на ваш пинг

— на втором вашем устройстве межсетевой экран не должен блокировать ответы на пакеты icmp. Проверить принципиальную возможность ответов устройства на пакеты утилиты ping вы можете с нашей страницы «Инструменты», указав адрес устройства. Если вы уверены, что устройство настроено правильно, но пинги с этой страницы не проходят, то смотрите настройки своего устройства относящиеся к протоколу icmp.

Результат этого шага — наличие маршрута к сети 172.16.0.0/16 в таблице маршрутов Windows устройства и/или успешный пинг вашего второго устройства по адресу 172.16.x.x.

Программы для VPN-соединения

Создать VPN-соединение могут специальные программы. Существуют платные и бесплатные версии. Обычно большей популярностью пользуются бесплатные. Но есть программы, где доступны платные тарифы:

- по времени;

- по трафику;

- по количеству доступных VPN серверов.

Обычно, бесплатные программы — это пробные версии платных. Клиент получает возможность опробовать продукт, прежде чем купить VPN соединение.

У каждой программы свои особенности:

|

Программа |

Версия |

Технологии реализации |

Возможности |

Особенности |

|

ZenMate |

Пробная/бесплатная, русскоязычная |

PPTP, IPsec, L2TP, SSTP, OpenVPN |

|

|

|

PureVPN |

Платная |

L2TP, PPTP, IPsec, OpenVPN, SSTP |

|

– нет расширений для браузеров. |

|

CyberGhost VPN |

Бесплатная/пробная, русскоязычная |

OpenVPN, PPTP, L2TP IPsec, SSTP |

|

– бесплатная версия VPN на Windows отличается ограничением доступа и необходимостью в регистрации. |

|

Surfshark VPN |

Платная с частичной поддержкой русского языка |

PPTP и OpenVPN |

Присутствуют те же возможности, что в предыдущих программах. Кроме настройки портов и анонимного torrent. |

|

|

NordVPN |

Платная с частичной поддержкой русскоязычной версии |

Есть расширения для Windows и браузеров PPTP, IPsec, L2TP, SSTP, OpenVPN |

|

|

У программ, предлагающих vpn соединение бесплатно, более высокий рейтинг. Тестовые режимы обычно длятся от нескольких дней до месяца, но есть и неограниченные по времени бесплатные предложения. Пользоваться полностью бесплатными сервисами не рекомендуется. Они редко обеспечивают надежный уровень соединения.

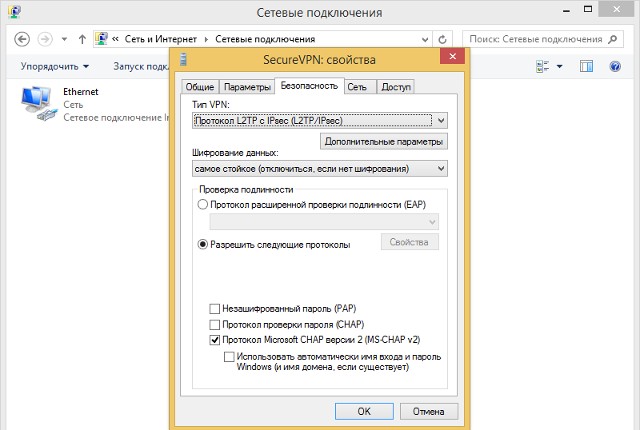

Настройка L2TP-соединения: установка типа VPN

Теперь самое главное. Новое подключение вроде бы и создано, но без дополнительных настроек работать оно может некорректно.

Используйте свойства соединения через меню ПКМ, а затем на вкладке безопасности для типа соединения L2TP выберите одноименный протокол с IPsec (уровень защиты). Это тоже обязательный параметр. Все остальные настройки, предлагаемые к использованию по умолчанию, в принципе, можно оставить без изменений.

Иногда на некоторых нестандартных моделях маршрутизаторов нужно будет в параметрах веб-интерфейса указать тип соединения PPTP L2TP, однако при использовании обычных роутеров и ADSL-модемов такие действия не требуются.

Статья устарела!

Настройка MikroTik — https://Настройка-Микротик.РФ/

Статья собрана мной по крупицам из разных источников, все написанные шаги я произвел лично при написании данной инструкции.

Возможно статья не претендует на уникальность, она написана ради себя и таких же, как я.

Не у всех есть белый IP адрес, не говоря уж о белом статическом IP. В основном оборудование MikroTik находится за NAT’ом, а то и за целой цепочки из NAT’ов. Особенно это касается интернета через 3/4G/LTE модемы и пионерские сети.

Подразумевается, что объединяемые сети имеют разные диапазоны IP адресов.

Конкретно в моем случае, офис M имеет , а офис T —

Офис B как концепт —

Информация о PPTP

PPTP, что это такое и для чего предназначено?

PPTP, созданный в 1999 году, является одним из старейших протоколов VPN и используется до сих пор. Разработанный Microsoft, он использовался во всех версиях Windows с момента создания Windows 95. Сегодня почти все устройства, настольные и мобильные платформы поддерживают PPTP.

С PPTP туннели VPN поддерживают сетевое соединение, а также шифруют любые данные, которые передаются по этой сети. За прошедшие годы технология продвинулась вперед, PPTP развился в направлении поиска новых способов сбора данных для того, чтобы оставаться по-прежнему передовой разработкой в области шифрования данных.

В конце концов, PPTP наиболее популярен, потому что это самый быстрый, самый распространенный и самый простой протокол VPN для настройки.

- Поддерживаются: Windows, MacOSX, Linux, iOS, Android, DD-WRT, на смартфонах, планшетах и маршрутизаторах.

- Шифрование: MPPE-128 бит

- Скорость: 70 Мбит/с при широкополосном соединении 100 Мбит/с.

- Безопасность: PPTP не является абсолютно безопасным, однако его трудно расшифровать. PPTP хорош для использования в качестве резервной системы безопасности.

Проверьте работу протокола GRE

Проверьте, что вы можете обмениваться GRE-пакетами между PPTP-сервером и клиентом (т.е. вами). Для этого запустите сниффер пакетов, например tcpdump, в момент создания туннеля. Вы должны увидеть соединение на порт 1723, за которым последует обмен GRE-пакетами в обеих направлениях. Если вы новичок в tcpdump, вот .

И мы выбираем варианты, которые нас интересуют. Мы добавляем пользователей с разрешениями удаленного подключения. Приложение начинается с открытия следующих ветвей: Панель управления \\ Администрирование \\ Управление компьютером и системные утилиты \\ Локальные пользователи и группы. Обычный пользователь не может войти в систему удаленно. Это будет означать, что мы не полностью настроили наш сервер.

И мы выбираем варианты, которые нас интересуют. Мы добавляем пользователей с разрешениями удаленного подключения. Приложение начинается с открытия следующих ветвей: Панель управления \\ Администрирование \\ Управление компьютером и системные утилиты \\ Локальные пользователи и группы. Обычный пользователь не может войти в систему удаленно. Это будет означать, что мы не полностью настроили наш сервер.

Чтобы определить, в какой точке маршрута GRE-пакеты теряются;

- утилита hping2 может делать traceroute протокола GRE [http://www.hping.org/ ], а вот

- версия программы traceroute, работающая на GRE [http://lists.debian.org/debian-isp/2001/debian-isp-200103/msg00175.html ]

Обратите внимание: при сегодняшнем засилье дешевых маршрутизаторов потребительского класса, утилиты hping2 и GRE-трейс могут работать некорректно. Причина этого — то, что большинство NAT-маршрутизаторов используют контроль трафика с учетом состояний управляющего PPTP-соединения для определения перенаправления GRE-пакетов

Вам лучше сконцентрироваться на анализе GRE-трафика в конечных точках

Наиболее распространенными причинами, по которым не работает GRE, являются:

-

Файрволлы и шлюзы

Промежуточные хосты на пути между клиентом и сервером могут быть настроены на блокировку протокола GRE. Использование traceroute программ GRE-протокола, упомянутых выше, может выявить хост, ставшего причиной блокировки.

В некоторых версиях Linux поможет загрузка модуля nf_nat_pptp:

# modprobe nf_nat_pptp -

Локальные правила фильтрации

На самом клиенте может быть настроена блокировка приема или отправки GRE-пакетов. Проверьте правила iptables (или какой там у вас файрволл). -

Несколько одновременных подключений через NAT

Если у вас NAT-маршрутизатор, например, DSL-роутер, который в глобальной сети представляет один IP-адрес, тогда активным может быть лишь одно PPTP-соединение. PPTP-сервер примет лишь одно соединение.

Запуск второго туннеля на другой IP-адрес (т.е. на другой PPTP-сервер) также может не состояться, если система NAT на маршрутизаторе не в состоянии различить два отдельных PPTP-соединения. От этого может даже упасть первое соединение. -

Неправильные настройки PPTP-сервера

Если PPTP-сервер не может запустить демона pppd, по причине синтаксической ошибки в конфигурационном файле или в аргументах командной строки, внешне это выглядит как потеря GRE-пакетов со стороны сервера. Внимательно просмотрите логи сервера. Для проверки настроек полезно запускать pppd на сервере вручную.

10 – Step Method to Use Free PPTP VPN on Your Computer?

So now that you have a bunch of free PPTP servers to fiddle around with, let me tell you how you can configure one on your very own Windows computer.

Note: The screenshots below might vary depending on what OS version of Windows you might have.

Let’s get started…

- First things first, open up the control panel on your computer and search for Network and Sharing Center.

- Next, click on the option that says, “Set up a new connection or network”.

- Now you should see a new popup window with four options. From here, select the “Connect to a workplace” option to configure the PPTP protocol.

- Once you click next, you’ll have two options. You need to select the “Use my Internet Connection (VPN)” option to proceed.

- Now within the new popup window, enter any server address from the list mentioned above in the Internet address You can choose any name for the Destination name.

- Now that you’ve successfully created a VPN connection, it’s time to tweak around some settings. To do that, head over to Control Panel > Network and Internet > Network Connections and access the properties of the VPN you just created by right-clicking it.

- Now within the properties menu, select the Security tab and tweak the settings as shown in the screenshot below.

- Once you’re done with the setting, save everything and return back to the Network Connections page, double click the VPN connection you just created, and click connect.

That’s it, you’ve successfully created and configured a free PPTP enabled VPN connection.

Как создать VPN-соединение

Чтобы создать соединение, нужно подобрать программу. Лучший вариант из представленных в таблице — NordVPN. Его легко установить и использовать как новичкам, так и специалистам. Длительная подписка предлагается по доступной цене, а взамен открываются широкие возможности.

Для начала создайте аккаунт:

выбираете тариф (наиболее выгодный — на два года);

регистрируете аккаунт;

указываете вариант оплаты (paypal, кредитные карты, биткоины);

подтверждаете регистрацию (переходите на почту, открываете сообщение от сервиса и следуете подсказкам в нем).

Дальше требуется загрузить программу, которая обеспечивает, например, vpn соединение windows 7. Это можно сделать в личном кабинете во вкладке «Область загрузки».

Там же можно скачать программу для мобильных устройств. Технология как создать vpn соединение на iphone практически такая же, как и для Windows.

Когда файл загрузится, открывайте его и заполняйте форму с логином/паролем.

Переходите во вкладку «Servers», кликайте по стране, выбирайте сервер и нажимайте клавишу «Connect now».

После этого VPN будет работать.

Подключение через браузер

У каждого браузера есть свои особенности:

- Opera. Со встроенной бесплатной и безлимитной версией VPN. Для включения нужно пройти такой путь: «Меню» — «Настройки» — «Безопасность» — «Включить VPN».

- Chrome. Подключение возможно благодаря расширениям. Чтобы их получить, нужно открыть: «Меню» — «Дополнительные инструменты» — «Расширения» — «Еще расширения». Дальше в поисковую строку нужно ввести «VPN». Из полученных результатов, выбрать один, и нажать «Установить». Если расширение установилось, его значок появится на панели «Меню». Большинство расширений бесплатные.

- «Яндекс.Браузер». Нужно установить дополнение: «Меню» — «Дополнения» — «Каталог расширений» — Задать поиск по запросу «VPN» — выбрать вариант. Дальнейшие действия аналогичны Chrome.

- Mozilla. Схема такая же, как и в предыдущих случаях. Лучшими дополнениями считаются Zenmate Security и Hoxx VPN Proxy.

Это более быстрый путь. Особенно актуален для частных пользователей сети.

Обязательные условия для работы подключения

Но это были всего лишь краткие теоретические сведения, так сказать, для общего развития. Теперь перейдем к практическим действиям и рассмотрим использование L2TP-соединения. Что это за технология, думается, немного понятно, так что основные действия по созданию такого подключения от стандартной настройки VPN практически ничем отличаться не будут.

Однако перед тем, как заниматься подобными действиями, обратите внимание на несколько обязательных пунктов, без соблюдения которых создаваемое подключение не то что работать не будет, его даже создать не получится. Основные критерии таковы:

- операционная система не ниже Windows Vista (рекомендуется), хотя в XP настройка тоже возможна;

- наличие адреса корпоративного сервера, к которому предполагается произвести подключение;

- наличие логина и пароля для входа в сеть.

Начальные условия для корректного соединения

Использование туннелирования является достаточно специфичным. Настройка PPTP-соединения предполагает использование TCP-порта 1723 и в обязательном порядке – протокола IP GRE с номером 47.

Из этого следует, что настройка межсетевого экрана, если таковой имеется, или встроенного брэндмауэра Windows должна быть такой, чтобы IP-пакеты могли проходить свободно и без ограничений. Это касается не только пользовательских машин или локальных сетей. В равной степени такая свободная передача туннелированных данных должна обеспечиваться и на уровне провайдера.

В случае использования NAT на промежуточной стадии передачи данных соответственно должна быть настроена обработка VPN в этом сегменте.